Correo suplantando al BBVA descarga spyware que roba información personal

Además de los troyanos bancarios y los ataques de ransomware a empresas de todos los tamaños, las amenazas centradas en el robo de información también están experimentando cierto crecimiento en los últimos meses. Recientemente hemos analizado varias campañas como las protagonizadas por Agent Tesla o Netwire y vamos a revisar otra campaña que suplanta la identidad del BBVA para intentar engañar a los usuarios.

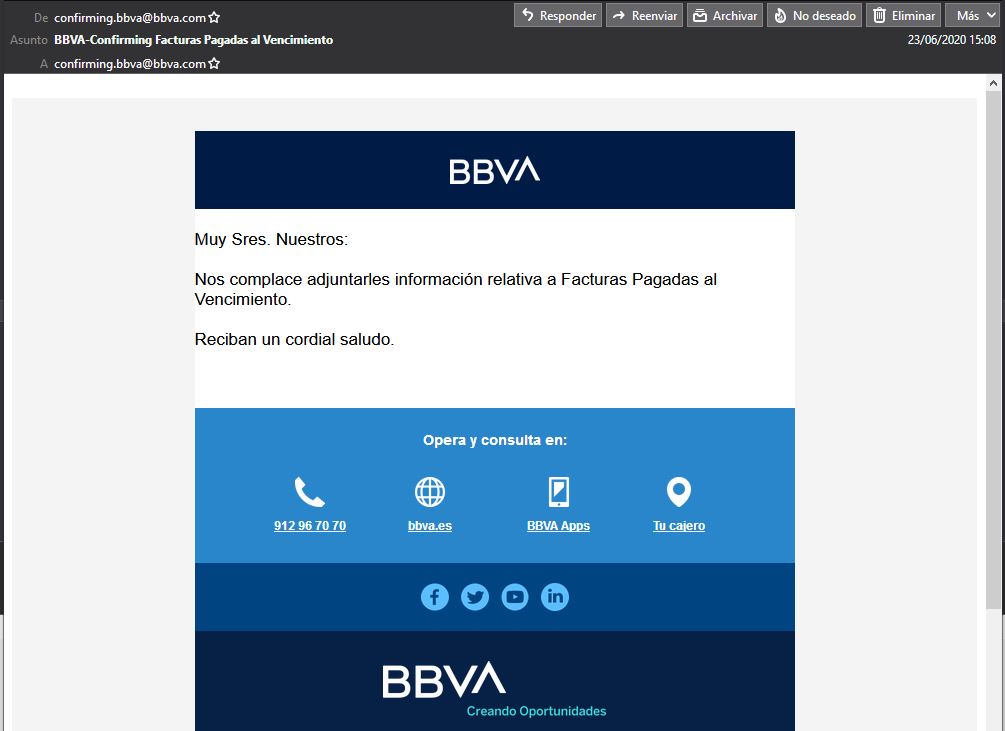

Email con supuesta factura

Como otras tantas amenazas, los delincuentes han vuelto a usar el correo electrónico como vector de ataque para propagar sus amenazas. En esta ocasión nos encontramos ante un correo que utiliza la imagen y el nombre del BBVA, realizando también un spoofing de una dirección de correo con un dominio legítimo perteneciente a la entidad bancaria para dotar al email de más credibilidad.

Tanto el asunto como el cuerpo del mensaje hacen referencias a unas supuestas facturas pagadas, lo que puede servir como excusa para que tanto usuarios particulares como empresas de todo tipo muerdan el anzuelo y crean que se trata de una comunicación legítima, siempre que tengan una cuenta con esa entidad.

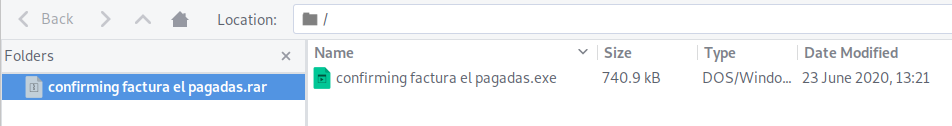

Las supuestas facturas que se incluyen en el fichero comprimido adjunto al email y de nombre “confirming factura el pagadas.rar” son en realidad un archivo ejecutable. En el caso de que el usuario intente abrir ese archivo, comenzará la ejecución del malware en su sistema.

Infección del sistema

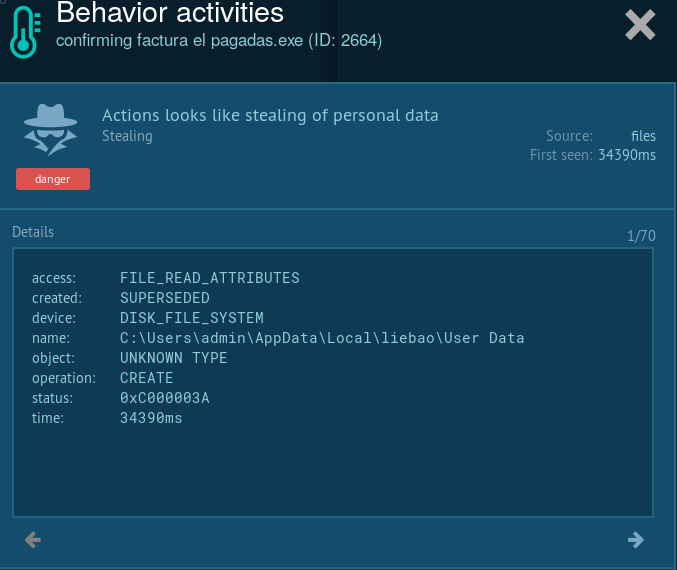

Al ejecutar el archivo .exe que contiene el fichero adjunto al correo, se inicia el malware que, sin mucha dilación y, tras contactar únicamente con una dirección IP incluida en su código, procede a realizar cambios en el sistema entre los que se incluye la modificación de varios certificados raiz. La finalidad de esta amenaza es la de robar información personal del usuario, información que podrían ser desde credenciales almacenadas en los navegadores, clientes FTP, etc. hasta datos sensibles guardados en el disco.

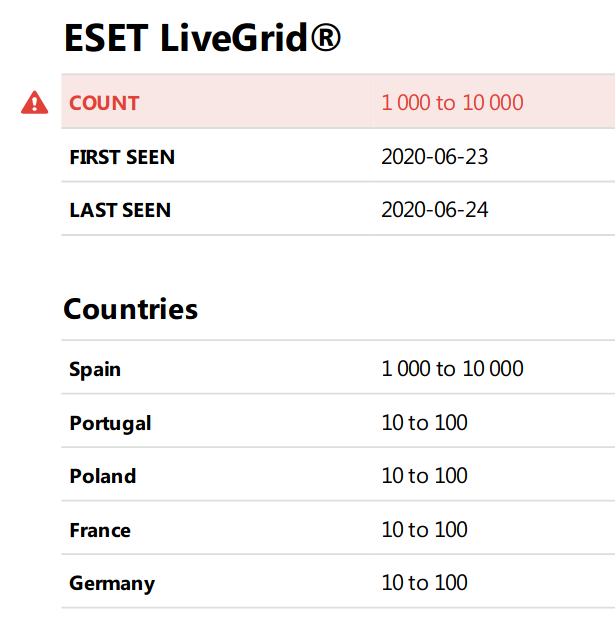

Si nos fijamos en los países en los que se ha detectado esta amenaza con mayor prevalencia en las últimas horas, observaremos que España está a la cabeza con gran diferencia. Esto es lógico si tenemos en cuenta la entidad bancaria suplantada y el mensaje en español, aunque no debemos excluir la posibilidad de que en otros países se estén observando campañas similares adaptadas a cada uno de ellos.

Las soluciones de seguridad de ESET detectan esta amenaza como una variante del troyano Win32/Injector.EMJE.

Conclusión

Nos encontramos ante un nuevo caso de propagación de malware usando una técnica sencilla pero igualmente efectiva en demasiadas ocasiones. La suplantación de una entidad bancaria muy conocida, unida a un asunto y cuerpo del mensaje que invitan a abrir el fichero malicioso que se adjunta suele ser una combinación que suele tener un razonable éxito para los delincuentes.

Por ese motivo, es importante desconfiar de correos no solicitados aunque provengan de remitentes supuestamente de confianza y contar con una solución de seguridad capaz de detectar este tipo de amenazas.

Josep Albors

Indicadores de compromiso

Fichero analizado

«confirming factura el pagadas.exe»

SHA1 8e2317a6bd546e910c67b82cb83fa04c1d078c7b

Peticiones DNS

mail[.]materialsmiquel[.]com

Conexiones IP

52.17[.]82.87

Comentar

Lo siento, debes estar conectado para publicar un comentario.

Gracias por este artículo. Ha servido para detener un ataque a un cliente.

De nada. Nos complace saber que hemos sido de ayuda 🙂

Saludos.

Buenos dias

Llevo todo el dia recibiendo este tipo de correos y no lo he abierto porque nunca he tenido facturas pagadas o confirming a traves del BBVA. Solo era para avisar que vuelven a la carga con este tipo de correos…

Normalmente se pasan por ser del banco Santander y a fecha 27-7-22 se hacen pasar por el BBVA.

Si cobras con confirming no habrás estos archivos, ha nosotros nos llegan archivos comprimidos Zip y nunca los abrimos. Si crees que te han pagado y tienes cuenta en el banco que dice que es,mira en el apartado confirming proveedor. Espero poder ayudar a las pequeñas Empresas que no conocen a estos golfos