Nueva campaña del troyano bancario Grandoreiro suplanta a Telefónica

Desde hace meses, los troyanos bancarios provenientes de Latinoamérica y, más concretamente, de Brasil han encontrado un filón en los usuarios españoles y, por ese motivo, no es extraño ver campañas sucediéndose una semana tras otra. Entre estos troyanos encontramos Grandoreiro, una familia de malware que se caracteriza por suplantar a grandes empresas de varios sectores mediante el envío de correos.

El email suplantando a Telefónica

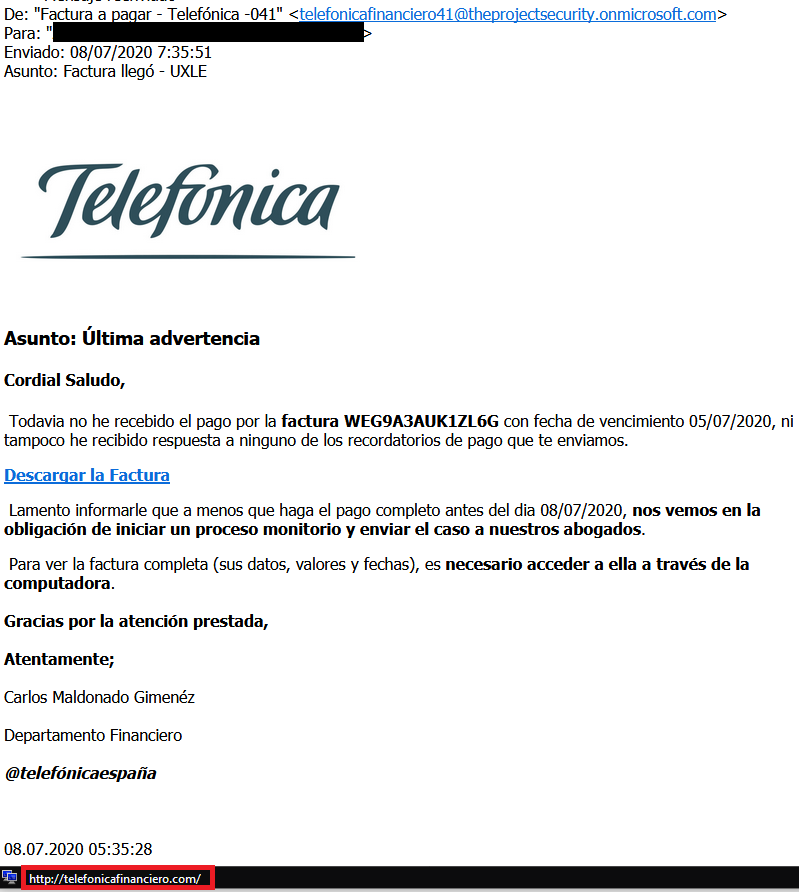

En la mañana del día de hoy, 8 de julio, hemos empezado a observar cómo se estaban recibiendo correos que se hacían pasar por la empresa de Telecomunicaciones Telefónica. En dichos correos se amenaza a los usuarios con el inicio de un proceso legal en el caso de que no se abone una supuesta factura pendiente de pago. Se indica además que se debe acceder a dicha factura a través de nuestro ordenador y se proporciona un enlace para su descarga.

Si nos fijamos en el remitente del correo observamos como, a pesar de mencionarse el usuario “telefonicafinanciero41” vemos como el dominio pertenece a otra cuenta de usuario que estaría usando Office 365 para la gestión de su correo electrónico. De hecho, el dominio de correo “theprojectsecurity[.]onmicrosoft.com”ya ha sido utilizado con anterioridad por los delincuentes detrás de estas campañas en otra similar y donde se suplantaba a la empresa eléctrica Naturgy.

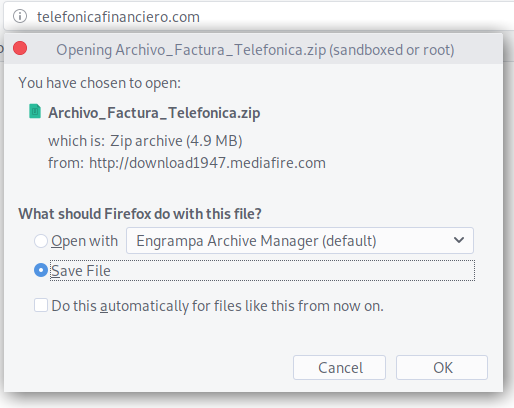

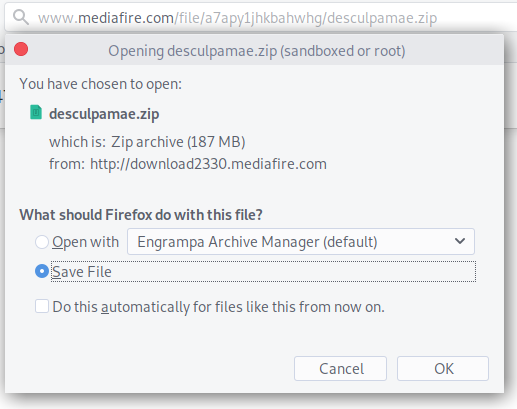

La dirección a la que se accede desde el enlace proporcionado en el correo ha sido creada recientemente para esta campaña y redirige al servicio de almacenamiento de ficheros Mediafire, uno de los más utilizados por los delincuentes recientemente para alojar sus amenazas. Desde ese enlace se descarga el archivo “Archivo_Factura_Telefonica.zip” al sistema de la víctima.

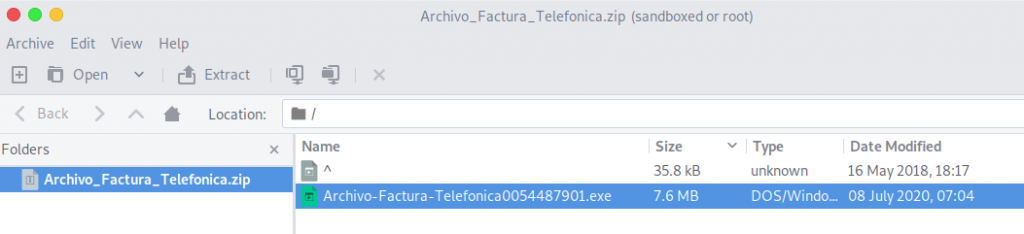

Si echamos un vistazo a este archivo comprimido veremos como contiene un par de archivos. Uno ha sido renombrado para que simplemente muestre el símbolo “^” y pertenece a una librería legítima del sistema Windows de nombre “Microsoft.Extensions.Primitives.dll”. El otro archivo, llamado “Archivo-Factura-Telefonica0054487901.exe” contiene el malware identificado por las soluciones de ESET como una variante del troyano Win32/TrojanDownloader.Banload.YNB y es el que se encarga de descargar y ejecutar el troyano bancario Grandoreiro en el sistema.

Cambios respecto a campañas anteriores

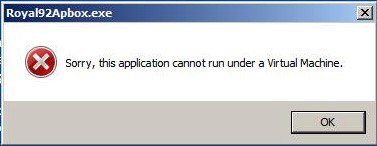

Al analizar esta variante de Grandoreiro nos hemos encontrado con algunas novedades destacables. La primera es la implementación por parte de los delincuentes de técnicas anti-debugging que dificultan su análisis. De esta forma, al tratar de analizar la muestra en un entorno virtual como los usados normalmente para estos menesteres nos encontramos con un mensaje indicándonos de que uno de sus componentes no puede ejecutarse en una máquina virtual.

Esto es sin duda, algo que, de implementarse definitivamente a partir de ahora, dificultará el análisis de las muestras futuras de este malware, especialmente el análisis dinámico que suele realizarse para identificar los indicadores de compromiso, claves para detener la propagación de estas amenazas, permitiendo generar reglas en cortafuegos corporativos y SIEMS.

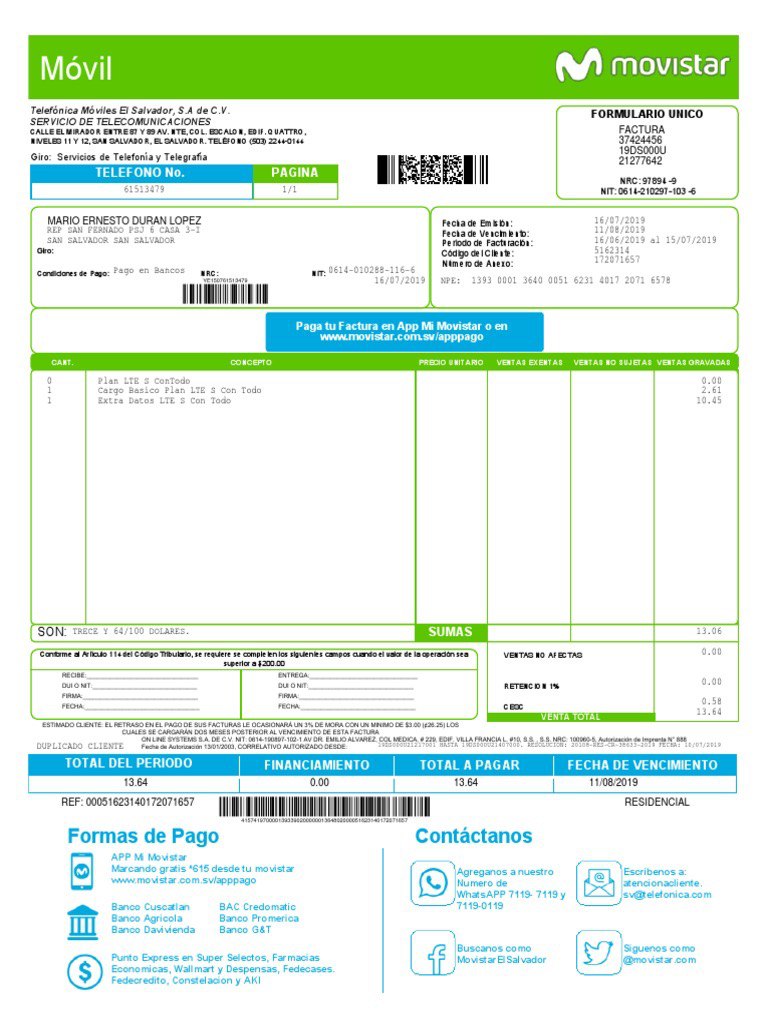

No obstante, el análisis estático puede seguir realizándose normalmente y se puede obtener información relacionada con la segunda fase de esta amenaza, que es la que descarga el payload que contienen el ejecutable de Grandoreiro en sí. De esta manera vemos que, si se sigue con la cadena de infección preparada por los delincuentes, el siguiente paso consiste en mostrar una factura fraudulenta para llamar la atención del usuario y hacerle creer que está ante una reclamación legítima por parte de su proveedor de telecomunicaciones.

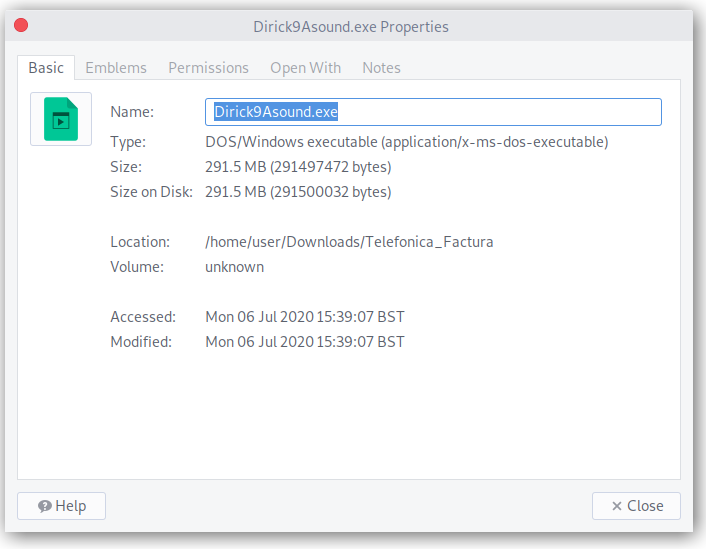

Mientras se muestra esta factura, se descarga desde otro enlace ubicado en Mediafire, un segundo fichero comprimido de nombre “desculpamae.zip” y que ocupa la nada despreciable cantidad de 196,5MB. El uso de archivos de un tamaño tan grande es característico de este malware y se implementa para tratar de evitar su detección, tal y como podemos observar en el completo análisis realizado hace unos meses por nuestros compañeros responsable de investigar estas amenazas en los cuarteles centrales de ESET.

Una vez descargado el fichero, la cadena de ejecución programada hace que se descomprima y ejecute. Como detalle, el fichero está comprimido con una contraseña que viene incrustada en el archivo que se descarga en primera instancia desde el enlace proporcionado en el correo electrónico. Otra técnica sencilla que trata de dificultar el análisis automatizado de esta amenaza.

Podemos observar como este archivo, una vez descomprimido, es aun más grande, llegando a ocupar 291,5 MB. Este archivo ha sido nombrado por los delincuentes como “Dirick9Asound.exe” y es el que contiene el código del troyano bancario Grandoreiro, encargado de robar credenciales de acceso a la banca online de un elevado número de entidades de varios países entre los que se encuentra España.

Reutilización de recursos

Cada vez que analizamos una de estas campañas nos interesamos por ver si los delincuentes reciclan alguna táctica o recurso. Ya hemos visto como en esta ocasión han añadido técnicas anti-debugging para dificultar el análisis de la muestra, algo que es posible que se mantenga en futuras campañas. También hemos comprobado como la suplantación de empresas conocidas sigue siendo su principal gancho para tratar de conseguir nuevas víctimas.

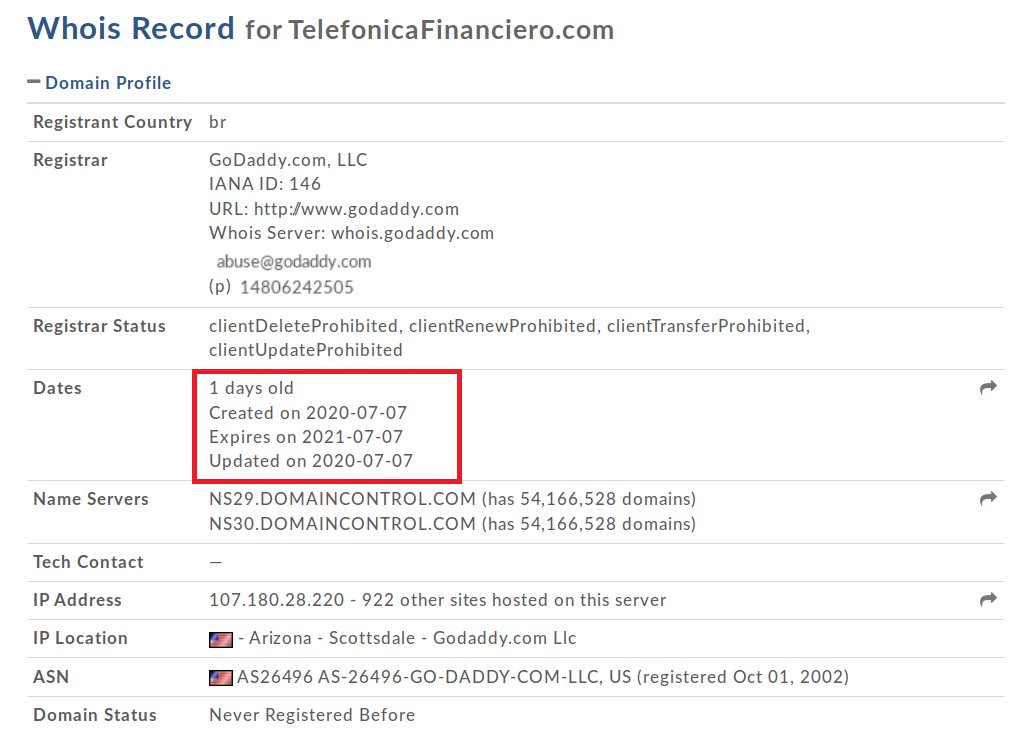

Otra técnica que siguen utilizando es la creación de dominios con nombres similares a las empresas que suplantan en cada campaña. En esta ocasión podemos ver como el dominio utilizado y desde donde se redirige a la descarga del ejecutable malicioso encargado de descargar a su vez el troyano Grandoreiro fue generado hace solamente un día.

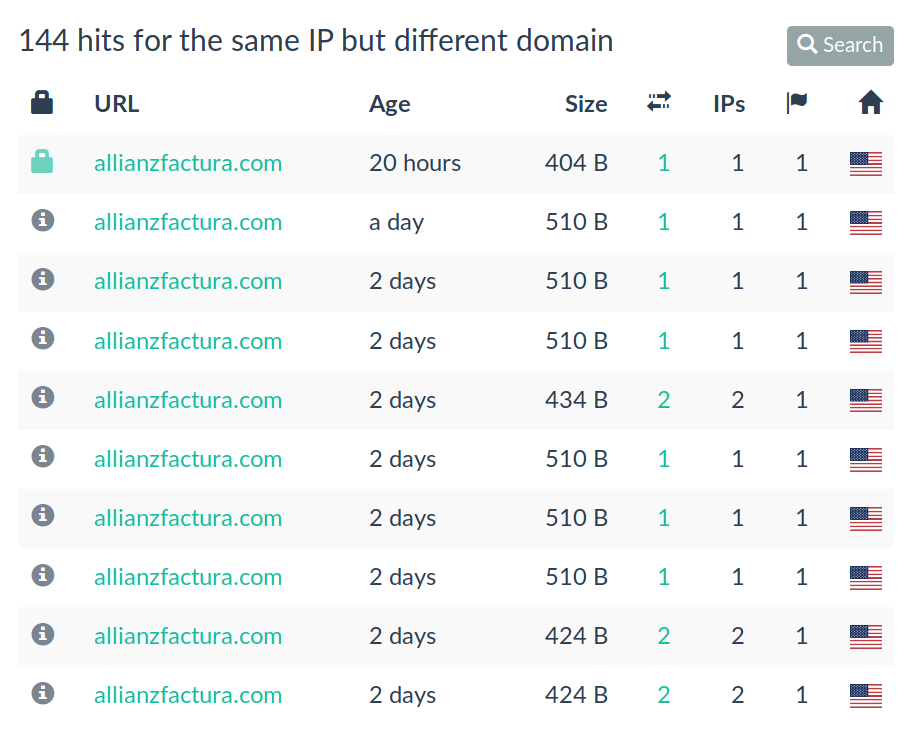

De hecho, si revisamos la IP sobre la que se aloja ese dominio veremos como es la misma en la que se alojó hace unos días otra campaña similar protagonizada por la misma amenaza y donde se suplantaba la identidad de la aseguradora Allianz. Esto es frecuente a la hora de optimizar recursos en campañas protagonizadas por la misma amenaza y donde el grupo de delincuentes detrás de su propagación es siempre el mismo.

Conclusión

Siendo Grandoreiro una amenaza que lleva varios meses teniendo a los usuarios españoles entre sus objetivos, no sería de extrañar que veamos nuevos casos cada poco tiempo durante los próximos meses. También resulta interesante ver como los creadores de esta amenaza van ganando en sofisticación a la hora de desarrollar nuevas variantes, tratando de poner las cosas más difíciles a los investigadores que nos dedicamos a detectar y diseccionarlas.

En todo caso, los usuarios deben de adoptar medidas de protección efectivas para poder lidiar con futuras variantes de esta y otras amenazas. Medidas como desconfiar de mensajes de correo no solicitados y con un asunto parecido al que hemos analizado, no pulsar sobre enlaces ni abrir archivos adjuntos (acudiendo directamente a la web oficial de la empresa en caso de tener dudas) y contar con una solución de seguridad capaz de detectar estas amenazas son algunos puntos que nos ayudarán a lidiar con este tipo de ataques.

Indicadores de compromiso

Dirección remitente correo: telefonicafinanciero41@theprojectsecurity[dot]onmicrosoft.com

Enlace descarga:

hxxp://telefonicafinanciero[dot]com/

Archivo ejecutable:

Archivo-Factura-Telefonica0054487901.exe

SHA1 8e7f652e9e63d249a5b02f3caeec9a720b58b11d