Ranking de las principales vulnerabilidades en el software y las más explotadas

El malware puede llegar a infectar sistemas de varias formas, y una de ellas es aprovechando vulnerabilidades del sistema o las aplicaciones. Un agujero de seguridad que sea aprovechado por un atacante puede terminar con una grave infección de múltiples sistemas de una red y con la pérdida o secuestro de información confidencial. Si además añadimos la dificultad que supone estar al tanto de todas las vulnerabilidades existentes y de solucionarlas a tiempo, la cosa se complica.

Vulnerabilidades más peligrosas

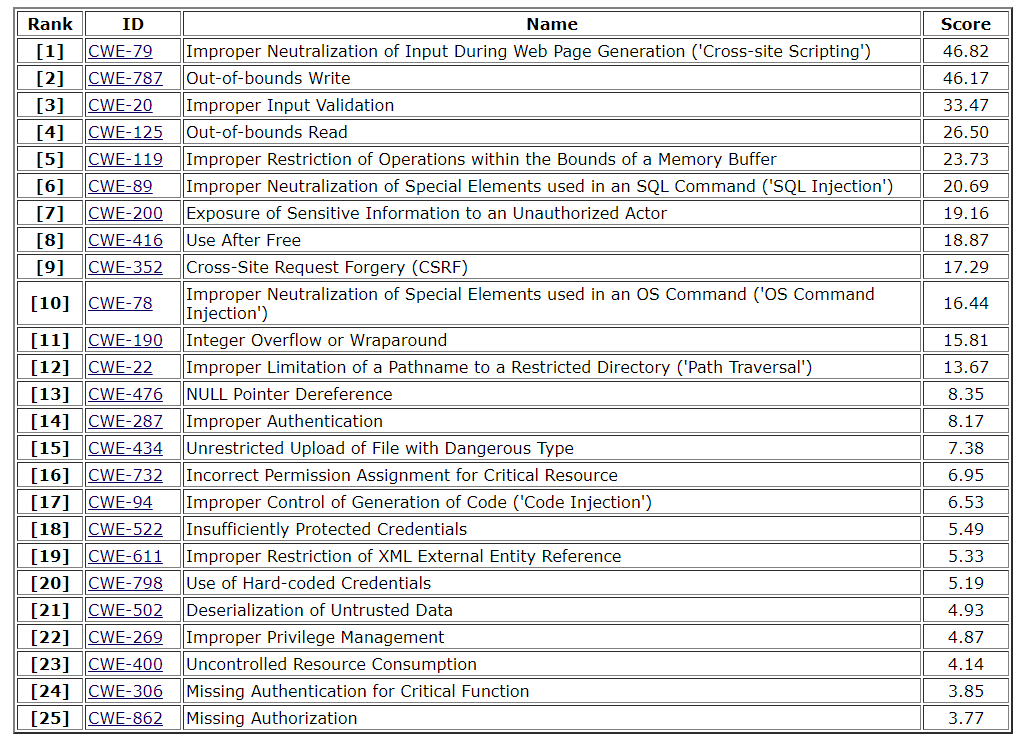

Para hacernos una idea de cuáles son aquellos agujeros de seguridad más importantes y que deben solucionarse de forma prioritaria, la organización MITRE ha elaborado un listado que proporciona un vistazo objetivo de aquellas vulnerabilidades que se están observando en entornos reales y que suponen un riesgo para las empresas. Este listado está compuesto por los 25 fallos de seguridad más peligrosos en base a su facilidad para ser encontrados y aprovechados por los atacantes para así tomar el control de un sistema vulnerable, robar datos confidenciales o ejecutar ataques de denegación de servicio.

En el primer puesto encontramos a las vulnerabilidades del tipo “Cross-site Scripting”, XSS o ejecución de comandos en sitios cruzados. Esta vulnerabilidad se aprovecha de la confianza que los usuarios tienen en determinados sitios web, pudiendo los delincuentes redirigir a las víctimas a otro sitio para robarle información mediante phishing o hacer que se descargue alguna amenaza y se ejecute en el sistema.

Según apuntan los creadores de este informe, la mayor diferencia con respecto a 2019 en esta lista es la transición hacia vulnerabilidades más específicas en lugar de otras más abstractas. Esta tendencia se espera que continúe en el futuro, según se vayan clasificando fallos más específicos en el software. Así mismo, se destaca el hecho de que los fallos que más posiciones han escalado en la lista son aquellos relacionados con la autenticación y la autorización, pertenecientes a áreas más difíciles de analizar.

Vulnerabilidades más explotadas

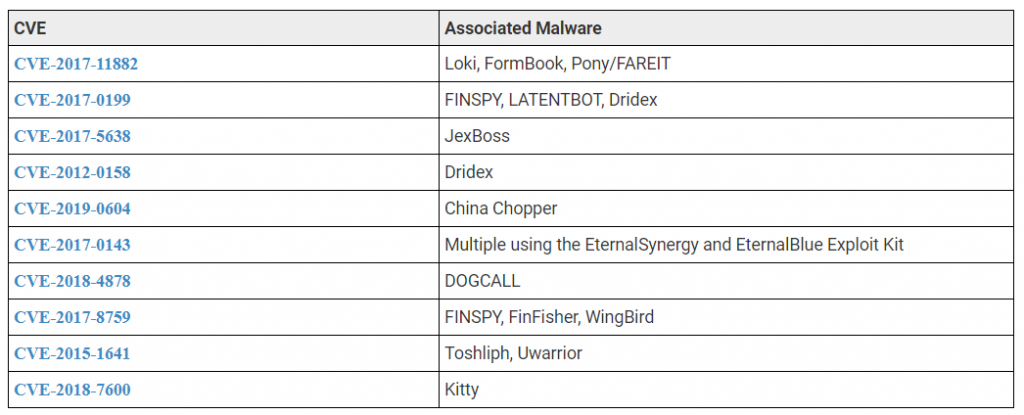

Además de esta lista, hace unos meses se publicó también un ranking de las 10 vulnerabilidades más explotadas entre 2016 y 2019, elaborado por CISA y el FBI. En ese listado podemos observar como los atacantes han aprovechado activamente los fallos de seguridad en la tecnología de enlace e incrustación de objetos Microsoft OLE, así como también las vulnerabilidades en Apache Struts.

Entre las vulnerabilidades más utilizadas por los atacantes encontramos un clásico de los últimos años. Estamos hablando de la vulnerabilidad con el código CVE-2017-11882 que hemos encontrado siendo utilizada en numerosas ocasiones, también al analizar campañas con objetivos españoles.

Estas vulnerabilidades también son utilizadas activamente por aquellos grupos vinculados a una nación o estado, y a pesar de que algunas de ellas tienen ya unos cuantos años de antigüedad, los ataques siguen obteniendo un éxito considerable. Esto demuestra que siguen existiendo graves problemas a la hora de gestionar estos agujeros de seguridad y de parchear en un tiempo prudencial los sistemas vulnerables.

Conclusión

La gestión de vulnerabilidades debería ser algo prioritario en todas las empresas, y si bien es difícil de implementar los parches necesarios en un periodo corto de tiempo al tener que revisar que estos no producen otros problemas, no podemos dejar que los atacantes sigan aprovechándose de agujeros de seguridad con varios años de antigüedad.