Vodafone, Ministerio de Trabajo y Servicio Tributario: Grandoreiro reutiliza estas plantillas para propagarse

Viendo que su estrategia parece dar buenos resultados, los delincuentes detrás del troyano bancario Grandoreiro siguen reutilizando las plantillas de correo que, junto a Mekotio, han venido usando durante las últimas semanas. Este reciclaje puede obedecer a varios motivos, entre los que incluimos que sigan teniendo un éxito aceptable entre las víctimas españolas a las que van destinados los emails, o por simple vagancia de los desarrolladores del malware en preparar plantillas nuevas.

Tres campañas en pocas horas

Si revisamos los análisis que hemos realizado en las últimas semanas de los troyanos bancarios Grandoreiro y Mekotio, veremos cómo los grupos responsables de ambos malware han demostrado tener bastantes cosas en común e incluso hay indicadores claros que demuestran que existe cierto nivel de colaboración entre ellos. El ejemplo más claro es que ambos códigos maliciosos han usado las mismas plantillas de correo para propagarse.

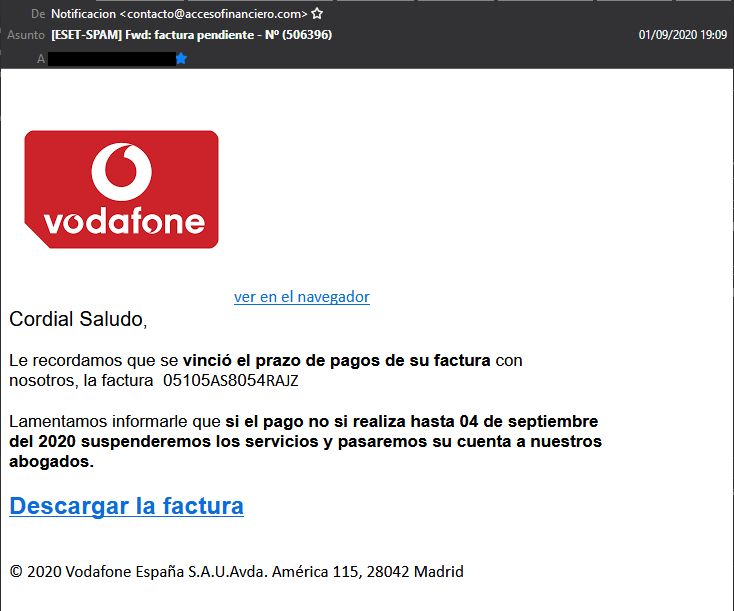

Durante las últimas horas de la tarde de ayer, 1 de septiembre, y la madrugada de hoy, 2 de septiembre, hemos vuelto a ver nuevos mensajes que reutilizan plantillas ya vistas anteriormente. Por ejemplo, la primera que observamos en la tarde del día de ayer fue la que suplanta la identidad de Vodafone.

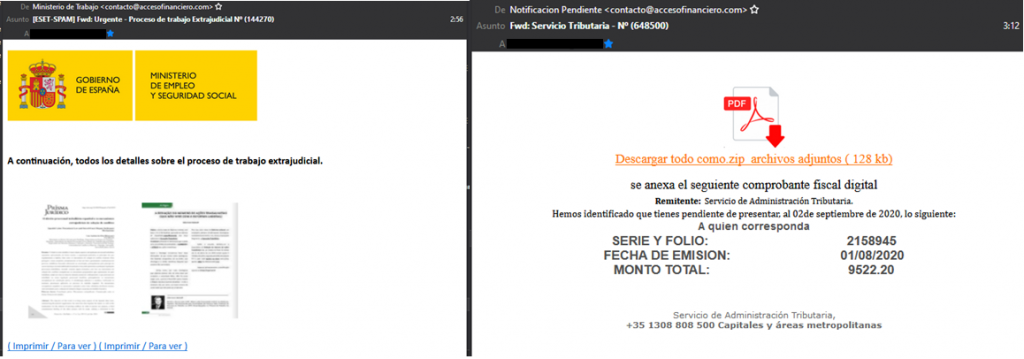

Ya de madrugada se recibieron otros dos correos con pocos minutos de diferencia que utilizaban plantillas ya vistas con anterioridad, como la del Ministerio de Empleo y la del Servicio de Administración Tributaria. Cabe destacar de esta última que, tal y como ya observamos en el anterior caso analizado hace apenas dos días, se incluye un número de teléfono perteneciente a Portugal, por lo que es bastante probable que esta campaña también se encuentre activa en el país vecino.

Sobre los correos en sí, en el que se utiliza la plantilla de Vodafone se incluye un enlace de descarga diferente al de las otras dos. Ambos dominios fueron registrados el 1 de septiembre en Brasil, algo característico de las campañas protagonizadas por el troyano bancario Grandoreiro.

Cadena de infección

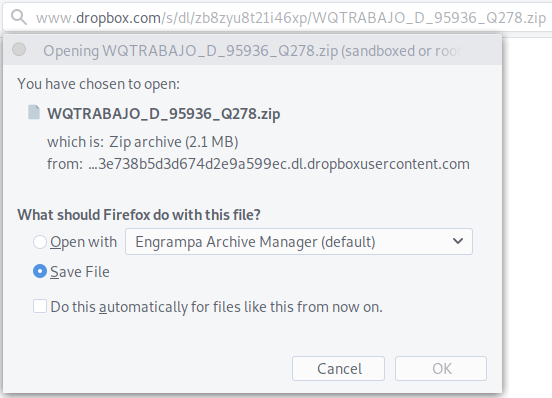

El proceso de descarga y ejecución de estas muestras es el habitual utilizado en anteriores campañas protagonizadas por Grandoreiro. El enlace proporcionado dentro del correo redirige a un enlace de descarga alojado en Dropbox, desde donde el usuario se descarga un archivo ZIP de nombre WQTRABAJO_D_95936_Q278.zip.

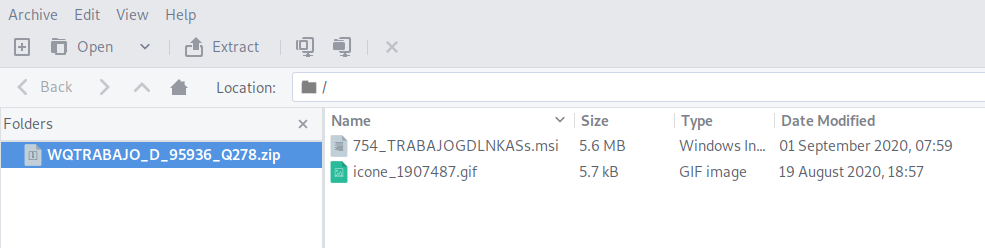

Dentro de ese archivo comprimido encontramos los archivos MSI y GIF habituales, donde el archivo 754_TRABAJOGDLNKASs.msi se encarga de descargar y ejecutar el payload perteneciente a Grandoreiro desde un servidor remoto controlado por los delincuentes, mientras que el archivo icone_1907487.gif GIF contiene información que es también utilizada por los atacantes en esta cadena de infección.

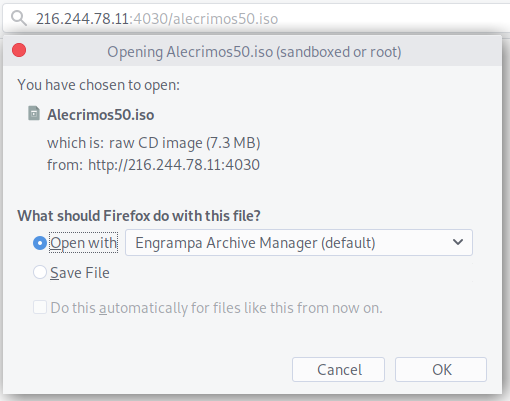

En el caso de que el usuario muerda el anzuelo y ejecute el fichero MSI, se contactará con el servidor donde los delincuentes tienen alojado el archivo alecrimos50.iso y lo descargará en el sistema. También procederá a ejecutarlo, sin olvidar realizar la doble descodificación en Base64 a la que los atacantes someten este fichero para intentar evadir su detección, y obteniendo finalmente un archivo ZIP que contiene el payload final de Grandoreiro.

No observamos ninguna novedad en lo que respecta a esta cadena de infección, usada de forma reiterada por esta amenaza desde hace bastantes semanas. Esto reafirmaría la teoría de que se sigue obteniendo un éxito a la hora de conseguir nuevas víctimas lo suficientemente elevado como para no modificar las técnicas usadas por los delincuentes responsables de esta amenaza.

Las soluciones de ESET detectan el archivo 754_TRABAJOGDLNKASs.msi encargado de la primera fase del ataque como una variante de Win32/TrojanDownloader.Delf.CYA.

Conclusión

Si los delincuentes siguen reutilizando este tipo de plantillas desde hace tiempo, lo lógico es que los usuarios que recibieran los correos maliciosos ya supieran reconocerlos. Sin embargo, la experiencia nos dice que esto no suele ocurrir y que muchos usuarios siguen cayendo en trampas de este estilo, incluso en aquellas que cuentan con años de antigüedad. Por ese motivo es importante estar al día de cuáles son los vectores de ataque usados por los delincuentes y contar con una solución de seguridad capaz de identificar y eliminar este tipo de amenazas.

Indicadores de compromiso

———–Correo Administración Tributaria——————-

Desde: Notificacion Pendiente contacto[at]accesofinanciero[.]com

Asunto: Fwd: Servicio Tributaria – Nº (648500)

Fecha: Wed, 2 Sep 2020 03:12:06 +0200 (CEST)

Message ID: 20200902011325.4E5C5438C6[at]qwe3.ingenieroactor[.]com

Return Path: root[at]qwe3.ingenieroactor[.]com

Enlace a:

hxxp://http[.]ingenieroactor[.]com/adjuntos

———–Correo Ministerio Trabajo——————-

Desde: Ministerio de Trabajo contacto[at]accesofinanciero[.]com

Asunto: Fwd: Urgente – Proceso de trabajo Extrajudicial Nº (144270)

Fecha: Wed, 2 Sep 2020 02:56:50 +0200 (CEST)

Message ID: 20200902005650.B31DF47AD9[at]qwe15.ingenieroactor[.]com

Return Path: root[at]qwe15.ingenieroactor[.]com

Enlace a:

hxxp://http[.]ingenieroactor[.]com/adjuntos

———–Correo Vodafone——————-

Desde: Notificacion contacto[at]accesofinanciero[.]com

Asunto: Fwd: factura pendiente – Nº (506396)

Fecha: Tue, 1 Sep 2020 19:09:27 +0200 (CEST)

Message ID: 20200901171718.D1BA865B7D[at]cv4.ciaplada[.]com

Return Path: root[at]cv4.ciaplada[.]com

Enlace a:

hxxp://www[.]ciaplada[.]com/manzano

—————————————————————————

Enlaces descarga:

hxxps://www.dropbox[.]com/s/dl/zb8zyu8t21i46xp/WQTRABAJO_D_95936_Q278.zip

hxxp://216.244.78[.]11:4030/alecrimos50.iso

Hashes:

WQTRABAJO_D_95936_Q278.zip

AE4D92C72D6332A3CA237B0680634DAA3004205A

754_TRABAJOGDLNKASs.msi

FD1C513E6E803D4CCC925F652AD435218259FCA7

alecrimos50.iso

9383311449F3808897869FBAE354E720927A9331

Comentar

Lo siento, debes estar conectado para publicar un comentario.

Muchas gracias, Josep, una información muy útil.

A 1 sept 2020, he recibido este correo, pero desde la dirección «Web de WhatsApp».

En el contenido del mensaje adjuntan un archivo que pretende ser un historial de conversación de whatsapp, llamado 645800654PDF.html

Al abrirlo, se descargan los enlaces y hashes que mencionas.

Desde luego, es muy convincente y peligroso, al ir disfrazado como un documento de back up de chats de whatsapp, enviado por la propia compañia.

NO ABRIR.

Saludos

Al

Ok, muy buen punto. He recibido correos así, y en ocasiones es descargado archivos sin saberlo.

Gracias.

Lo sospechaba, muchas gracias por confirmármelo.