Resumen de ataques de ransomware en infraestructuras críticas

Con el ransomware convertido de nuevo en una de las principales amenazas desde hace meses, y con empresas y organismos oficiales importantes cayendo víctimas prácticamente todas las semanas, no es de extrañar que muchos nos preguntemos cuántas de las infraestructuras consideradas críticas se han visto afectadas. Ahora podemos echar un vistazo a los incidentes de ransomware que han tenido como objetivo a alguna infraestructura crítica gracias al trabajo de recopilación realizado desde la iniciativa CARE.

Número de ataques y variantes utilizadas

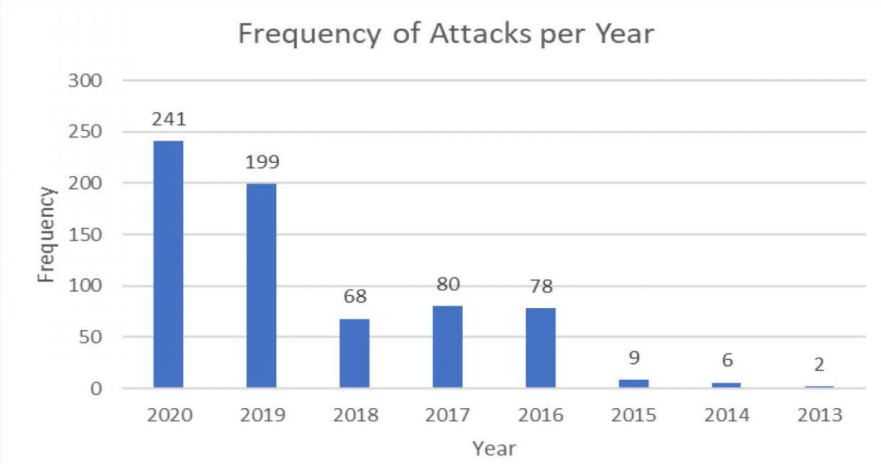

Lo primero en lo que solemos fijarnos es en si el número de ataques relacionados con el ransomware que tienen como objetivo a infraestructuras críticas ha aumentado con respecto a otros años. Si echamos un vistazo a la siguiente gráfica vemos como, efectivamente, al menos el número de ataques hechos públicos ha crecido en lo que llevamos de 2020, y ya ha superado el total de 2019.

En la gráfica vemos como el número de ataques va aumentando de forma gradual todos los años menos en 2018. Es muy probable que este descenso esté provocado por el auge que tuvo durante ese año la minería de criptomonedas no autorizada, lo que hizo a muchos delincuentes cambiar su modelo de negocio para, ya en 2019, volver a utilizar el ransomware como fuente de ingresos.

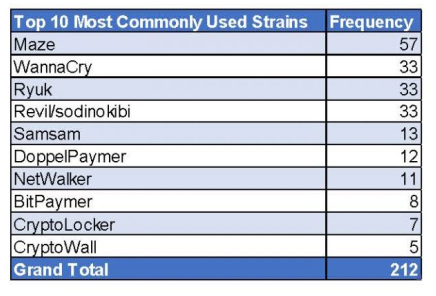

En lo que respecta a las variantes de ransomware utilizadas por los atacantes, en la siguiente gráfica podemos ver un ranking donde comprobamos como las familias más conocidas también están representadas cuando se trata de incidentes sufridos por infraestructuras críticas.

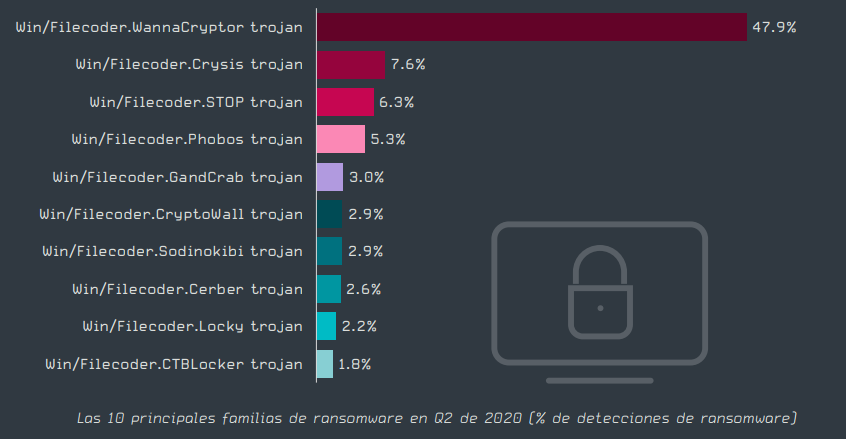

Si lo comparamos con los datos recopilados en el informe de amenazas de ESET, correspondiente al segundo trimestre de 2020, comprobaremos como existen algunas coincidencias pero también algunas diferencias. Esto es debido a que algunas de las variantes de ransomware mencionadas en la tabla anterior ya no están activas desde hace tiempo, mientras que otras están especializadas en atacar grandes empresas, organizaciones gubernamentales y alguna que otra infraestructura crítica. Por ese motivo no suelen aparecer en rankings cuando se incluyen otras familias con mucha más capacidad de propagación y que no realizan ataques tan dirigidos.

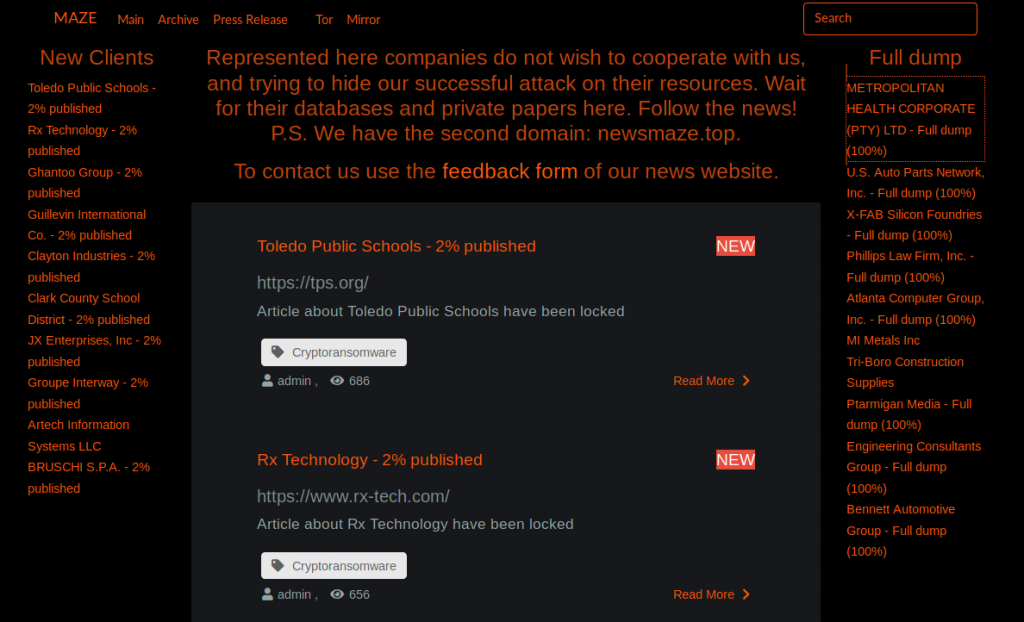

Es importante destacar en el ranking de CARE el primer puesto obtenido por MAZE, el mayor exponente de lo que representa el ransomware actualmente, donde los delincuentes utilizan esta amenaza en la parte final de su ataque. Previamente se han introducido en la red corporativa y han robado información confidencial, cifrando los datos en última instancia y solicitando el pago de un rescate para recuperarlos, amenazando con hacerlos públicos si no se cumplen sus exigencias.

Esta forma de actuar, que apareció por primera vez a finales de 2019, ha sido imitada por otras familias de ransomware durante lo que llevamos de 2020 y no parece que sea una tendencia que vaya a decaer a corto plazo, por lo que las empresas deben tener en cuenta estas tácticas si no quieren ver dañada su reputación y enfrentarse a cuantiosas multas por no cumplir con los reglamentos de protección de datos de cada región.

Sectores afectados y cantidades solicitadas

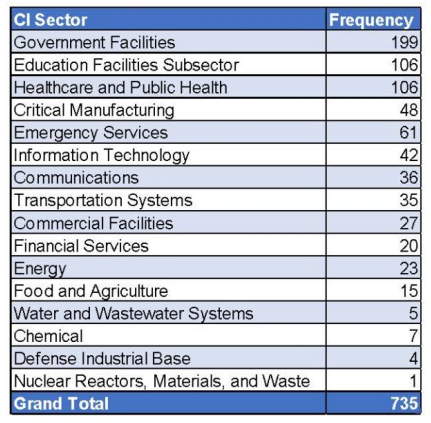

Dentro de la categoría de infraestructuras críticas encontramos muchos tipos de industria y organizaciones públicas y privadas. En el informe que estamos revisando podemos observar como los tres sectores más afectados por el ransomware son, en este orden, las entidades gubernamentales, el sector educativo y el sector sanitario. Contrariamente a lo que mucha gente sigue pensando cuando se mencionan infraestructuras críticas, sectores como el de la energía nuclear y la defensa son los que menos incidentes de este tipo han sufrido, al menos que se tenga constancia.

Especialmente destacable durante este año son los ataques que tienen como objetivo el sector sanitario. Con los hospitales como centros clave para luchar contra la pandemia provocada por la COVID-19, cualquier ataque que los deje inoperativos o interrumpa su correcto funcionamiento puede tener graves consecuencias, llegando incluso a afectar a la salud de los pacientes que dependen de ellos.

De hecho, ya hemos visto varios casos de ataques de ransomware a centros sanitarios desde el inicio de la pandemia, aunque, por suerte, no parece que hasta el momento se hayan puesto en riesgo la vida de las personas. Aun así, hay operadores de ransomware que anunciaron que no iban a tener a los centros sanitarios como objetivos, algo difícil de cumplir en algunos casos en los que se vende este malware como servicio y existen muchos delincuentes sin escrúpulos que solo quieren obtener un beneficio económico rápido.

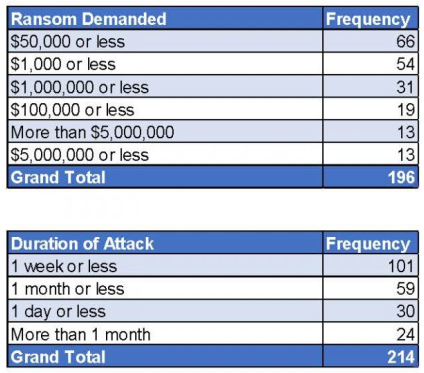

Precisamente del beneficio económico trata la siguiente tabla, donde vemos como en la mayoría de los casos el rescate se situaba entre 1000 y 50.000 dólares. No obstante, es especialmente preocupante que el importe de rescate medio solicitado haya aumentado con respecto a hace unos años, cuando se solicitaban cientos o unos pocos miles de dólares por restaurar la información cifrada, independientemente del tamaño de la empresa afectada.

En la actualidad, vemos como han aumentado muy considerablemente los rescates que solicitan entre 50.000 y 5 millones de dólares (o incluso más), ya que los delincuentes saben muy bien a quién están atacando y su capacidad financiera para solicitar los rescates acorde a esta información. También vemos como, en ocasiones, están dispuestos a rebajar esta cantidad e incluso ha aparecido la figura del “negociador”, empresas que se dedican a hablar con los delincuentes en representación de las víctimas para conseguir la mayor rebaja posible.

Por último, dentro de la información recopilada en estas tablas podemos ver el tiempo que los delincuentes invirtieron en realizar estos ataques. La duración inferior a una semana sigue siendo la más predominante, pero preocupa el elevado número de ataques que consiguieron permanecer sin ser detectados durante un mes o más en la red de la infraestructura crítica comprometida, demostrando que hace falta invertir más recursos en monitorizar actividades sospechosas aunque estas se realicen con herramientas legítimas.

Conclusión

La información recopilada por los autores de este estudio sirve para entender la actualidad de las amenazas relacionadas con el ransomware y sus tácticas, técnicas y procedimientos. Si bien estos datos solo representan una porción del total de empresas amenazas (ya que se centra únicamente en aquellas consideradas como infraestructuras críticas), pueden servir de aviso para muchas otras empresas grandes y pequeñas para que puedan adoptar las medidas adecuadas.