“Comprobante de transferencia bancaria”: correo que propaga el troyano bancario Mekotio

Tal y como viene siendo habitual desde hace meses, cada semana tenemos alguna campaña nueva de un troyano bancario brasileño propagándose entre usuarios españoles. Hace tiempo que estas campañas se reparten entre dos familias de malware con estrecha relación entre ellas, Grandoreiro y Mekotio, con ejemplos como el que analizamos a continuación.

Comprobante de transferencia bancaria

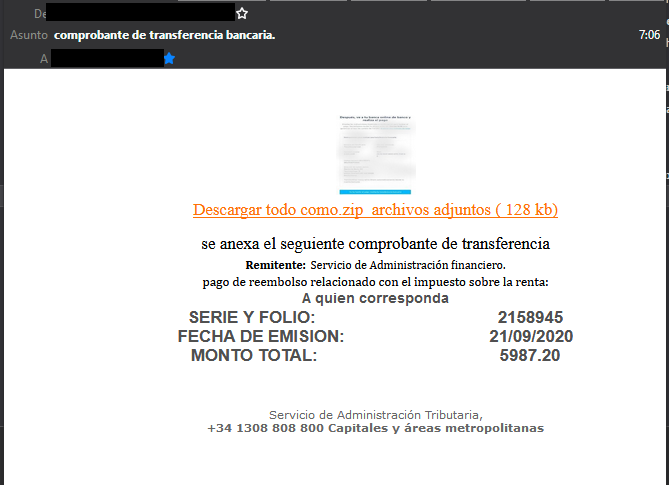

El correo recibido esta mañana en nuestro laboratorio y en los buzones de muchos usuarios españoles utiliza una plantilla que llevamos viendo algún tiempo, y que sufrió una ligera modificación la semana pasada al cambiar la imagen del supuesto documento adjunto. En este correo se proporciona un enlace para descargar un supuesto justificante de transferencia de una cantidad de dinero importante, una táctica que se utiliza a menudo y que, viendo la cantidad de mensajes que continúan utilizándola, sigue siendo efectiva.

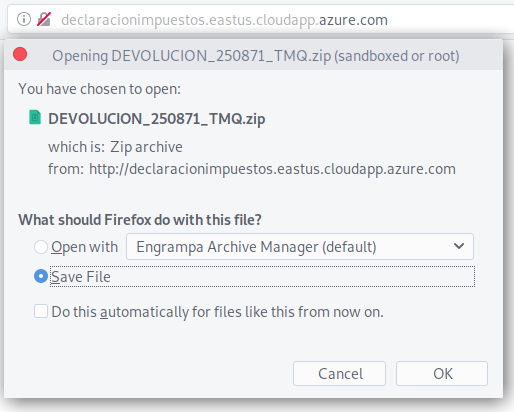

Si se pulsa sobre el enlace proporcionado, el usuario será redirigido a una URL alojada en Azure, la nube de Microsoft, enlace que contiene las palabras “devolución impuestos” para así tratar de ser más convincente y conseguir más posibles víctimas. En ese enlace se nos pedirá descargar el archivo DEVOLUCION_362204_UUU.zip.

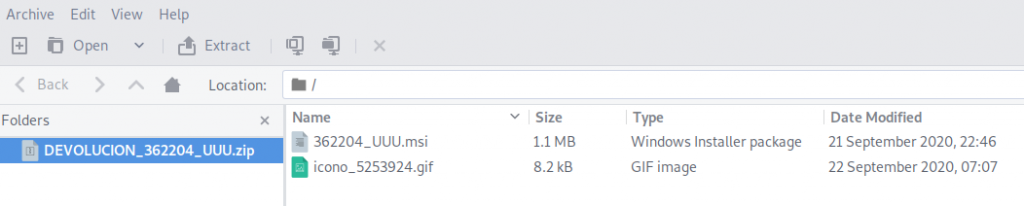

Como viene siendo habitual cuando analizamos este tipo de amenazas, comprobamos como el archivo comprimido contiene a su vez dos ficheros. El primero es un archivo MSI que hace la función de descargador del troyano en sí, mientras que el fichero GIF en algunos casos analizados previamente suele contener información acerca de la configuración utilizada por los delincuentes.

La cadena de infección es la habitual en estos casos, con el fichero MSI contactando con una dirección controlada por los delincuentes y desde donde se descarga el troyano bancario Mekotio propiamente dicho, encargado de robar la información relacionada con las credenciales de acceso a la banca online de la víctima.

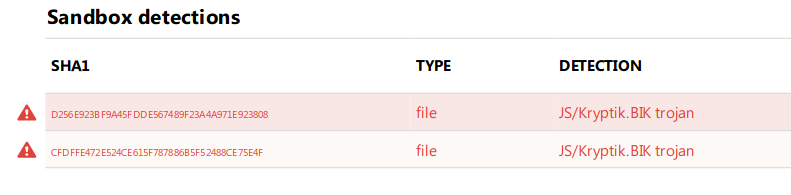

Las soluciones de seguridad de ESET detectan el fichero MSI como el troyano JS/Kryptik.BIK.

Conclusión

Llevamos bastantes semanas sin cambios importantes que destacar en las tácticas y procedimientos de los delincuentes detrás de estas campañas. Esto puede indicar que, de momento, estas amenazas y sus métodos de propagación están funcionando razonablemente bien y no necesitan ser modificadas, pero esto puede cambiar de un día a otro, por lo que conviene estar preparado y contar con una solución de seguridad capaz de detectar y bloquear estas y muchas otras amenazas.

Indicadores de compromiso:

————–Correo comprobante transferencia————–

Asunto: comprobante de transferencia bancaria.

Fecha: Tue, 22 Sep 2020 07:06:39 CET

Message ID: <58ae75535652764b27609626bf8a01ea@194.67.116.226>

Contiene enlace a:

hxxp://devolucionimpuestos[.]eastus[.]cloudapp[.]azure[.]com/

Descarga:

DEVOLUCION_362204_UUU.zip

SHA-256: ded84cd31ba9e80fbd6883f70226a0eb3a96d457c81e70b129f308baf12bce29

Contiene:

362204_UUU.msi

SHA-256: edc2d992fb1d441a50645b0b8379f7f6bab5724c3bff65294b9eebfe8dcbba9a