El crecimiento de la botnet Mozi demuestra que la seguridad en el IoT es aun deficiente

El crecimiento constante de dispositivos IoT de todo tipo que se están conectando a Internet ha provocado que, desde hace años, los delincuentes aprovechen sus vulnerabilidades o pobres medidas de seguridad en su beneficio. Así pues, ejemplos como la botnet Mirai y sus sucesores han protagonizado numerosos incidentes desde hace tiempo, sin que esto haya provocado que se adopten medidas efectivas al respecto.

Mozi como mayor exponente

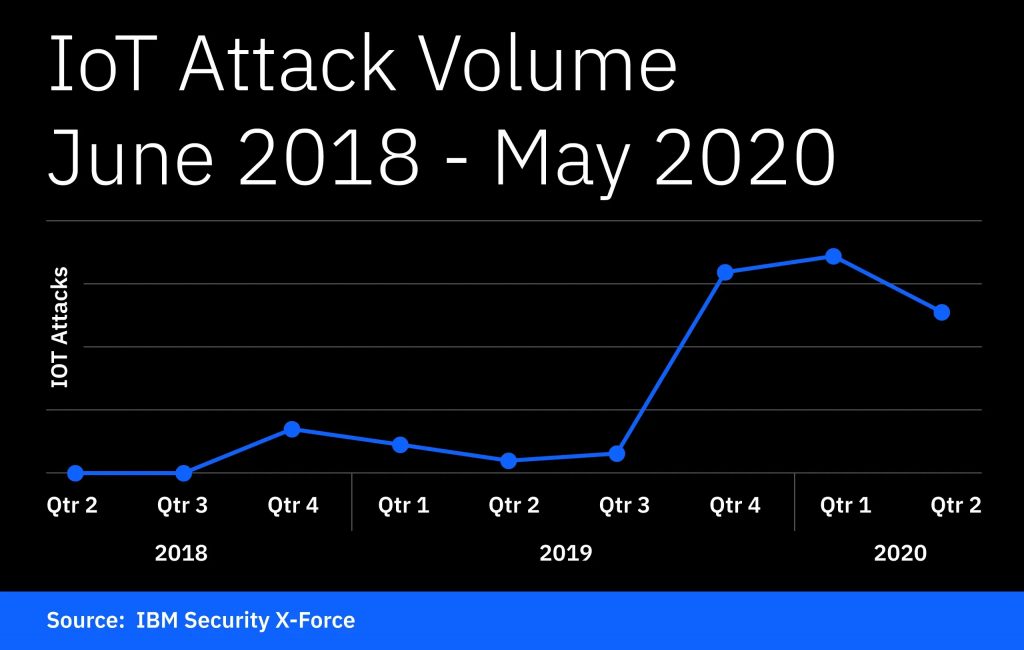

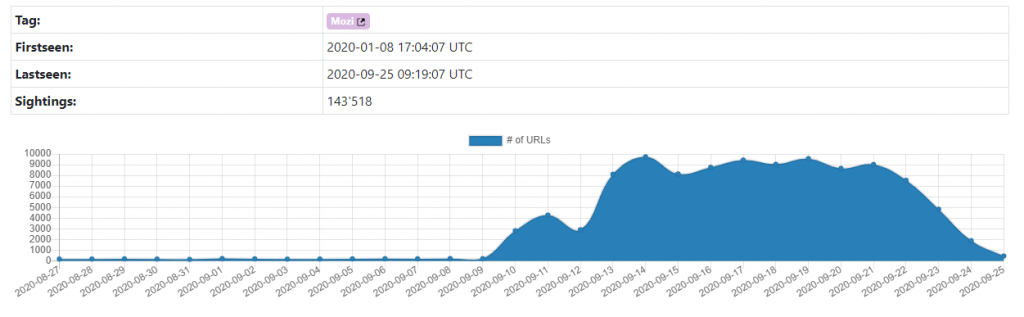

Desde finales de 2019 hay un protagonista claro en lo que a botnets de dispositivos IoT se refiere. Estamos hablando de Mozi, responsable actualmente de la mayor actividad maliciosa relacionada con dispositivos del Internet de las cosas previamente comprometidos por atacantes. Esta botnet ha sido capaz de desbancar a Mirai y sus variantes, y ya se le atribuye el 90% del tráfico de red malicioso de dispositivos IoT entre octubre de 2019 y junio de 2020, según se expone en un reciente estudio realizado por la unidad de ciberseguridad X-Force de IBM.

En realidad, no es que el resto de variantes de malware especializadas en tomar el control de dispositivos IoT hayan disminuido su actividad, es que Mozi ha aumentado tanto el tráfico derivado de estas acciones maliciosas que el resto de familias han quedado relegadas a un segundo plano. Según este informe, la actividad registrada desde octubre de 2019 ha aumentado un 400% con respecto a los datos registrados en los dos años anteriores.

Este aumento de la actividad vendría justificado tanto por el aumento de dispositivos conectados como por la capacidad de tomar el control de aquellos vulnerables. Por desgracia, un elevado porcentaje de los dispositivos que se conectan a Internet presentan algún tipo de vulnerabilidad o fallo en su configuración que permite a los atacantes tomar el control de ellos.

El porqué de este éxito de Mozi se explicaría, según los investigadores de IBM, por el notable incremento de dispositivos conectados y mal configurados, unido a la técnica de ataque usada por los operadores de esta botnet, la cual implica el uso de ataques de inyección de comandos (CMDi). Además, el aumento del acceso remoto a redes corporativas, provocado por la necesidad de trabajar desde casa debido a la COVID-19, también podría haber tenido cierta influencia.

Un problema que no deja de crecer

A pesar de que se lleve tiempo alertando de los problemas que implica conectar todo tipo de dispositivos que no cumplan con unos estándares mínimos de seguridad, que se encuentren mal configurados o ya no reciban ningún tipo de soporte por parte de los fabricantes, no se han adoptado medidas efectivas que ayuden a mejorar la situación. Al contario: los operadores de este tipo de botnets disponen cada vez de más dispositivos de este tipo a su alcance para comprometerlos y realizar actividades maliciosas que van desde los ataques de denegación de servicio a la minería no autorizada de criptomonedas, pasando por el envío masivo de spam.

Debemos distinguir entre los diferentes tipos de dispositivos IoT conectados actualmente, ya que cada uno tiene sus propias características. Así pues, uno de los segmentos que más crecimiento ha experimentado en los últimos años es el de la electrónica de consumo doméstica. En este sector encontramos dispositivos como cámaras de seguridad, controles domóticos de luz y temperatura o los asistentes virtuales con forma de altavoz como Alexa.

Luego vendrían los dispositivos que se usan en empresas de todo tipo para desarrollar una función en concreto. Como ejemplo tendríamos los que se utilizan en las empresas de logística para realizar el seguimiento de paquetes o flotas de vehículos, pero también aquellos relacionados con los sistemas de seguridad. Un dispositivo que se utiliza en varios ámbitos serían los routers, dispositivos que, especialmente en el caso del ámbito doméstico, suelen estar bastante descuidados en cuanto a mantenimiento y actualización de su firmware para prevenir la explotación de posibles vulnerabilidades.

Ya por último, tendríamos aquellos dispositivos IoT implementados en sectores como el industrial, en infraestructuras como las ciudades inteligentes o incluso el sector militar. Si bien su presencia no es tan abundante como en los sectores mencionados anteriormente, su número ha aumentado considerablemente en los últimos años y muchas veces presentan los mismos problemas que dispositivos más comunes, algo de lo que malware como Mozi se aprovecha para engrosar el número de dispositivos en su botnet.

Conclusión

El ejemplo de Mozi es destacable debido al gran volumen de tráfico generado por los dispositivos comprometidos que controla, pero no debemos olvidar que existen muchas otras botnets y que, en general, se lo estamos poniendo demasiado fácil a los delincuentes encargados de gestionarlas. Conviene adoptar medidas de forma urgente parcheando o sustituyendo aquellos dispositivos vulnerables, estableciendo capas de seguridad adicionales (empezando por usar contraseñas robustas) o incluso plantearse si realmente es necesario conectar ciertos dispositivos a Internet.