Correo suplantando a DHL adjunta malware que roba credenciales

A la hora de propagar sus amenazas estamos viendo que los delincuentes siguen confiando en el correo electrónico como uno de sus vectores de ataque principales. Ejemplos no nos han faltado durante los últimos meses, aunque uno de los que más se han repetido de forma periódica es el correo que adjunta una supuesta factura o presupuesto como el que vamos a analizar a continuación.

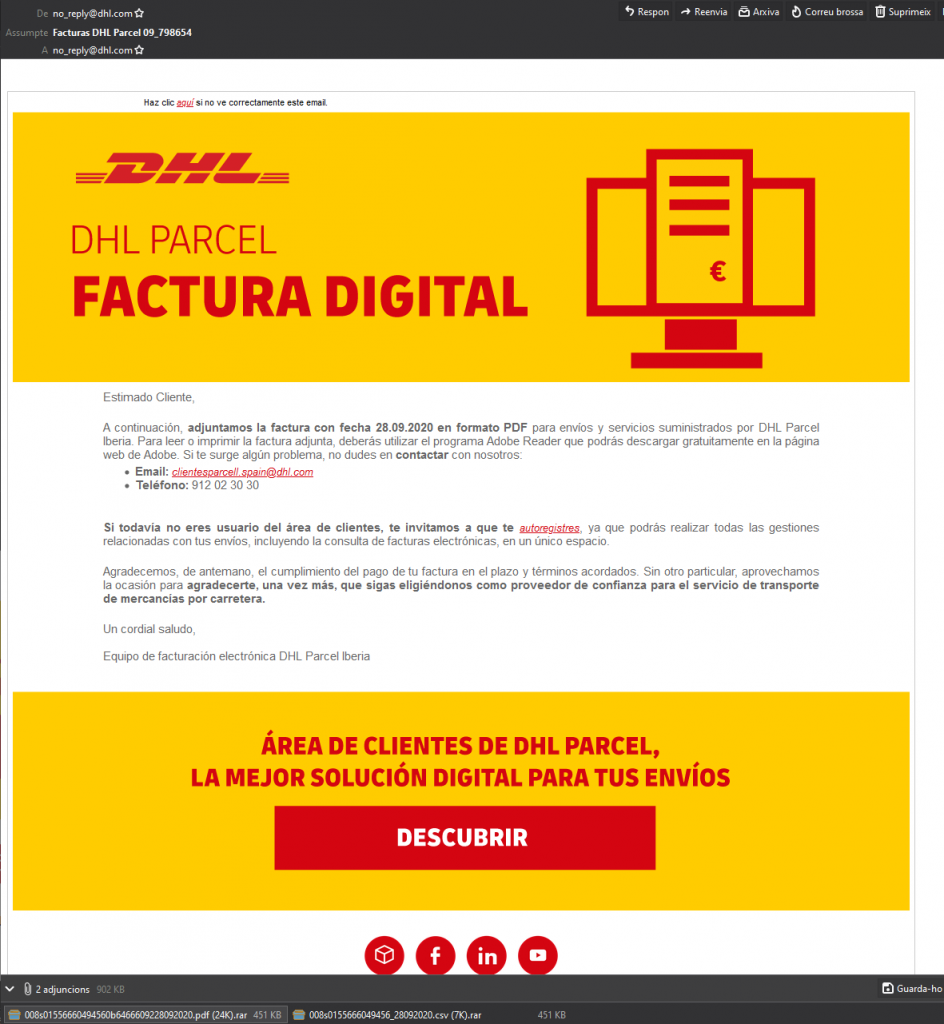

Factura digital

Algunas de las plantillas más utilizadas en este tipo de correos tienen relación con empresas de mensajería, lo cual no es nada extraño viendo el aumento de pedidos que se realizan al comercio online, algo normal si analizamos la situación excepcional por la que estamos pasando y que viene provocada por la pandemia de la COVID-19.

Entre estas empresas encontramos algunas muy conocidas como DHL, compañía cuya identidad los delincuentes no han dudado en suplantar en numerosas ocasiones. Así pues, no es extraño que muchos usuarios reciban un mensaje como el que mostramos a continuación en sus bandejas de entrada.

Tanto la redacción como el uso de la imagen de la empresa está bien conseguida y, de hecho, los enlaces redirigen al área de clientes oficial de DHL. Así mismo, la mayoría de usuarios darán el remitente como válido sin entrar a analizar las cabeceras del correo, ya que aparece DHL como la empresa donde se origina el email.

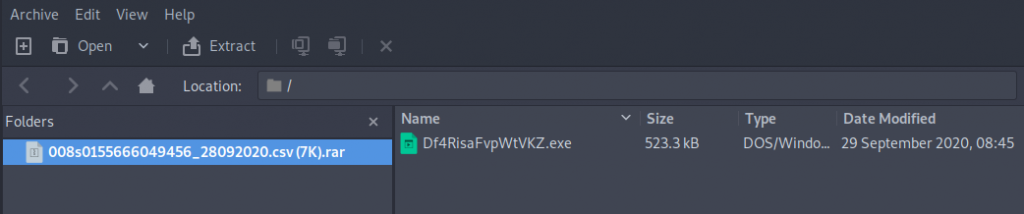

El peligro se encuentra en los dos ficheros adjuntos a los que hace mención el mensaje, presentados con las extensiones “PDF.rar” y “CSV.rar”. Sobra decir que esas extensiones están puestas adrede para enmascarar lo que en realidad contienen estos ficheros comprimidos, tal y como veremos a continuación.

Facturas que no son lo que parecen

En el caso de que algún usuario muerda el anzuelo y descargue alguno de estos ficheros y proceda a abrirlo, se encontrará en realidad con un fichero ejecutable, siempre que tenga habilitada lo opción de ver las extensiones de los ficheros. Por desgracia, no son pocos los usuarios que pasarán por alto este detalle y procederán a intentar ejecutar este fichero, lo que iniciará la cadena de infección.

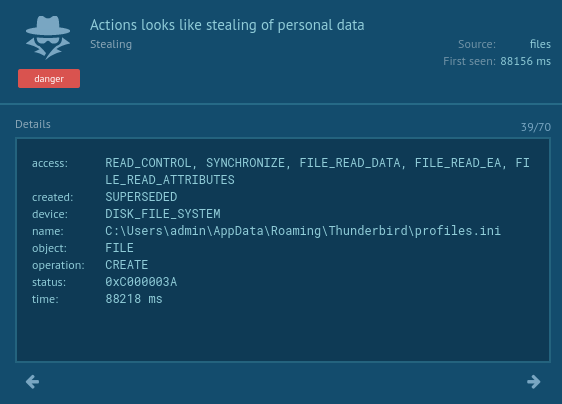

En esta ocasión nos volvemos a encontrar con un malware especializado en el robo de información desde varias aplicaciones que suelen ser comunes en muchos sistemas, y más aun desde que se impuso el teletrabajo como método para luchar contra la propagación del coronavirus. Como en casos similares analizados con anterioridad, los delincuentes detrás de esta amenaza intentan obtener información relacionada con credenciales almacenadas en aplicaciones tales como clientes de correo, navegadores web, VPNs y clientes FTP.

Como ya hemos indicado en anteriores ocasiones, la obtención de esta información no es trivial, puesto que en no pocos casos estas credenciales permiten acceder a una red corporativa, algo que parece ser la verdadera finalidad de estos ataques. Con este acceso el daño puede ser mucho mayor, ya que se puede robar información confidencial o incluso preparar ataques más dañinos como los provocados por el ransomware.

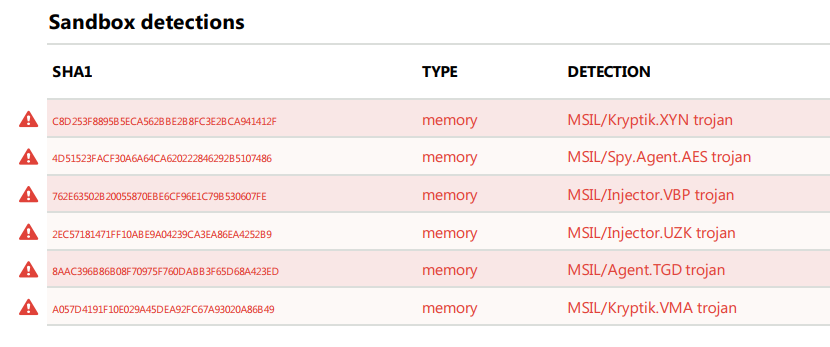

En cuanto a la detección de esta amenaza, las soluciones de seguridad de ESET detectan el fichero ejecutable oculto dentro de los archivos comprimidos como una variante del troyano MSIL/Kryptik.XYN. Además, al ejecutar esta amenaza en la sandbox vemos que se ejecutan en memoria otras amenazas relacionadas con el robo de información como el troyano MSIL/Spy.Agent.AES.

Conclusión

El éxito de este tipo de campañas depende en gran medida de la capacidad que tengan los delincuentes de engañar a los usuarios y convencerlos para que ejecuten los ficheros adjuntos o descargados desde enlaces maliciosos preparados por los atacantes. En este caso, el correo resulta muy convincente, y a primera vista puede pasar por legítimo debido a la suplantación que se ha hecho también en el remitente del correo. Por ese motivo resulta crucial contar con una solución de seguridad que sea capaz de detectar y eliminar estas amenazas antes de que infecten nuestros equipos y causen serios problemas.