¿Has recibido una multa? Correo suplantando a la DGT propaga el troyano bancario Mekotio

El uso del correo electrónico como uno de los principales vectores de ataque actualmente puede que sorprenda a más de uno, pero a los que revisamos amenazas a diario no nos parece nada extraño. Se trata de una forma barata y relativamente eficaz de enviar enlaces o adjuntos maliciosos a muchos objetivos a la vez, o incluso de acotar el número a los que se dirigen estos ataques a un sector específico. Sin embargo, cada cierto tiempo los delincuentes nos sorprenden con una vuelta de tuerca, como en el caso que analizamos a continuación.

La plantilla multiusos

Desde hace meses estamos observando como los delincuentes han estado utilizando ampliamente el envío de spam para propagar sus amenazas, siendo los troyanos bancarios y las herramientas de robo de credenciales algunos de los ejemplos más claros. Investigando estas campañas hemos llegado incluso a descubrir ciertos indicadores que demuestran la colaboración entre los autores de diferentes familias de troyanos bancarios de América Latina.

Entre los recursos que comparten estos grupos de delincuentes encontramos, por ejemplo, las plantillas usadas en los correos electrónicos utilizados como gancho para conseguir nuevas víctimas. Sin embargo, en estos casos siempre se descargaba un troyano bancario en última instancia, algo que no siempre sucede en el caso de la plantilla del correo que analizamos en este artículo y que suplanta la identidad de la Dirección General de Tráfico y del Ministerio del Interior.

Al recibir este correo en nuestro laboratorio enseguida pensamos que estábamos ante otro caso de robo de información personal, como los observados recientemente que usaban una plantilla prácticamente idéntica. En esas campañas los delincuentes trataban de obtener información como el DNI, el número de cuenta bancaria, el correo electrónico y su contraseña mediante el uso de ingeniosos formularios suplantando también la identidad de la Agencia Tributaria.

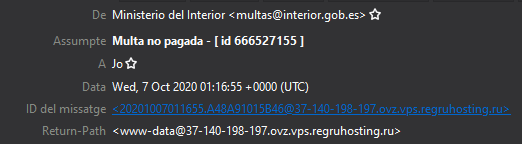

Sin embargo, la experiencia nos dice que no debemos fiarnos de las apariencias (y más cuando ya habíamos visto usar el nombre de la DGT en otras campañas relacionadas con troyanos bancarios con plantillas diferentes), por lo que empezamos a analizar el correo de manera habitual empezando, como no podía ser de otra forma, por su cabecera. En ella encontramos que los delincuentes intentan hacer pasar el remitente del mensaje por uno oficial, suplantando el dominio del correo del Ministerio del Interior. Sin embargo, solo hace falta mirar a las cabeceras del mensaje para comprobar que el envío se realiza realmente desde un servidor que nada tiene que ver con dicho ministerio.

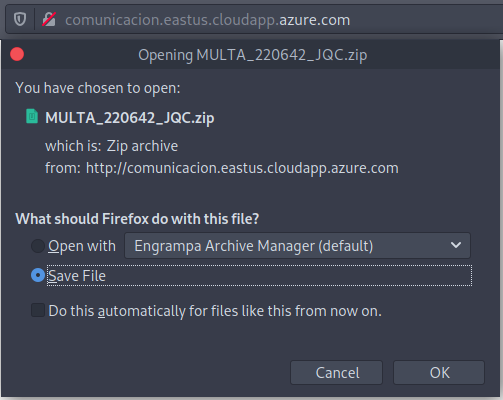

Llega el momento de comprobar a dónde nos dirige el enlace incluido en el mensaje con el reclamo de “Acceso a la Sede Electrónica”. Tal y como ya hemos indicado, esperábamos acceder a una web fraudulenta con varios formularios preparados para robar la información personal de los usuarios que accedieran a ella, según lo observado en campañas recientes que usaban esta plantilla. Sin embargo, cuál es nuestra sorpresa cuando se nos ofrece la descarga de un fichero comprimido desde un enlace ubicado en la nube de Microsoft, Azure.

Descarga del malware y cadena de infección

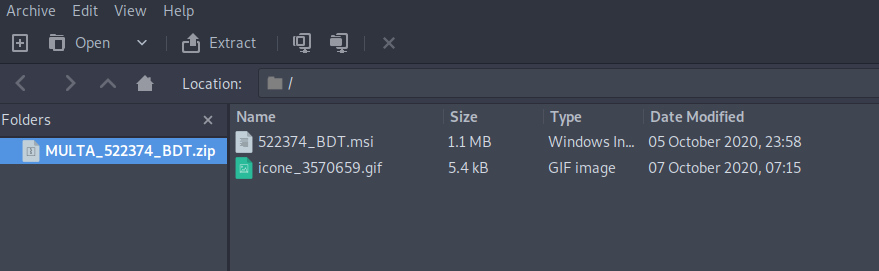

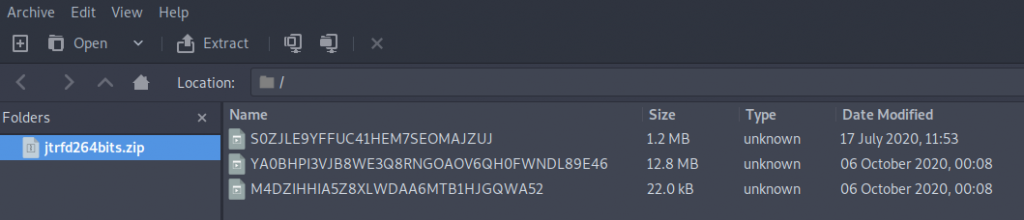

Este cambio de estrategia resulta bastante curioso, más aun al comprobar lo que contiene este fichero comprimido en su interior, ya que nos permite identificar casi de inmediato una amenaza muy propagada desde hace meses. Ese fichero MSI y el archivo GIF que le acompañan son una señal casi inequívoca de que estamos ante una nueva muestra de troyano bancario latinoamericano.

Como ya sabemos de múltiples ocasiones anteriores en las que hemos analizado este tipo de malware, el archivo MSI actúa como descargador de la amenaza principal, o lo que es lo mismo, el troyano bancario propiamente dicho. Para ello se conecta de nuevo con un enlace que apunta a Azure y descarga un fichero dependiendo de la versión del sistema operativo Windows que tengamos instalada.

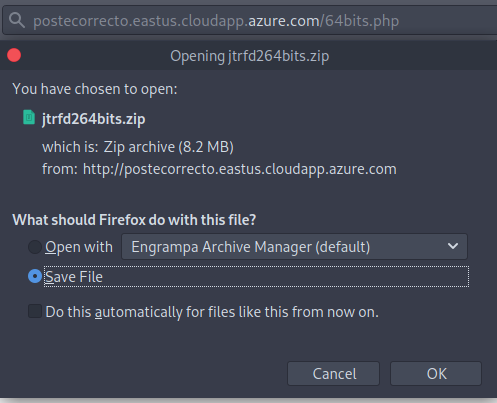

Que se distribuyan dos variantes diferentes del malware, dependiendo de si el sistema de la víctima es de 32 o 64 bits, es una característica bastante peculiar de estas familias de troyanos bancarios. Sirve, por ejemplo, para ver a qué tipo de objetivos se dirigen, o incluso las regiones principales que los delincuentes tienen en el punto de mira, ya que si compensa realizar esta separación de versiones significa que muchas de sus víctimas aún cuentan con sistemas de 32 bits.

En lo que respecta a esta segunda fase de la cadena de infección, el archivo descargado contiene a su vez otros tres ficheros. Uno de ellos pertenece al instalador de AutoHotkey, un lenguaje de programación que los delincuentes vienen explotando desde hace tiempo y que utilizan para la ejecución de sus amenazas.

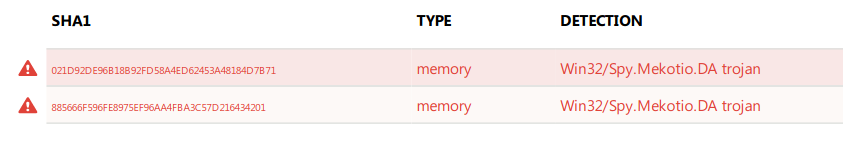

Es precisamente el fichero más grande de estos tres el que contiene una variante del troyano bancario Mekotio, el cual, junto con Grandoreiro, es una de las amenazas de este tipo que más centrada está en afectar a usuarios españoles actualmente.

En caso de que la víctima sea infectada, esta amenaza se encargará de identificar las entidades bancarias a las que accede a través de Internet, y, si coincide con las que tiene registradas, procederá a robar las credenciales de acceso a la banca online para posteriormente comenzar a retirar fondos.

Conclusión

El uso de esta plantilla por amenazas completamente diferentes puede ser una nueva prueba de la colaboración entre grupos de delincuentes. Podría ser que los responsables de las campañas de propagación de troyanos bancarios de América Latina hayan contactado con los creadores de esta plantilla para poder reutilizarla o, directamente, estén ampliando sus actividades criminales al robo de información personal.

De cualquier forma, seguiremos investigando las muestras de malware que sigan enviándose para alertar a los usuarios, siempre recomendando evitar pulsar sobre enlaces o abrir ficheros adjuntos no solicitados, además de contar con una solución de seguridad que sea capaz de detectar y eliminar estas amenazas.