Emotet reactiva sus campañas e incluye a España entre sus objetivos

Emotet es, sin duda alguna, una de las botnets que más destacan actualmente debido a la gran cantidad de envíos de emails maliciosos que es capaz de hacer a usuarios de varios países, y su alianza desde hace tiempo con otras amenazas especializadas en el robo de información e incluso ransomware. Debido a esto, es una botnet que se encuentra bastante vigilada y cuyos periodos de actividad y descanso se tienen muy en cuenta.

Regreso tras un breve parón

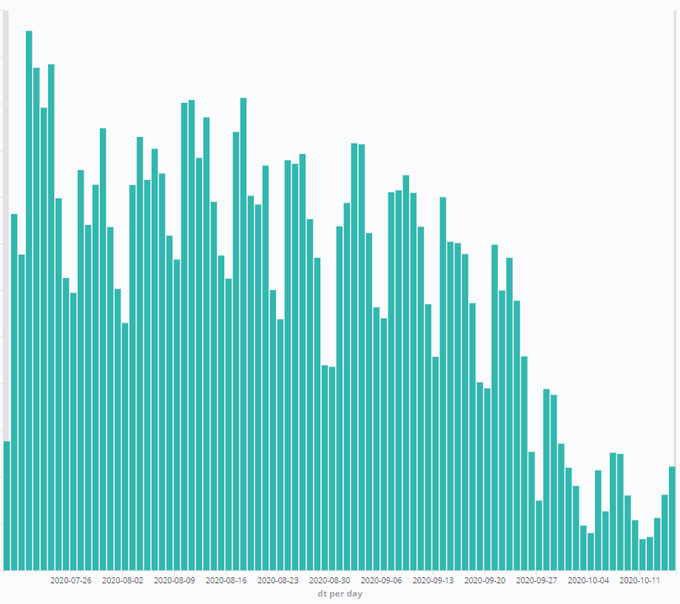

No es extraño encontrarnos con que, de la noche a la mañana, la actividad de esta botnet cesa casi totalmente para recuperarse semanas o incluso meses después. Son numerosos los descansos que se toman los delincuentes y que ya hemos contado en numerosas ocasiones. Así lo hicimos, por ejemplo, en noviembre de 2018, tras las vacaciones de varios meses que los delincuentes decidieron tomarse el verano pasado o el largo periodo desde febrero a julio de 2020, en el que apenas se vio actividad de esta botnet.

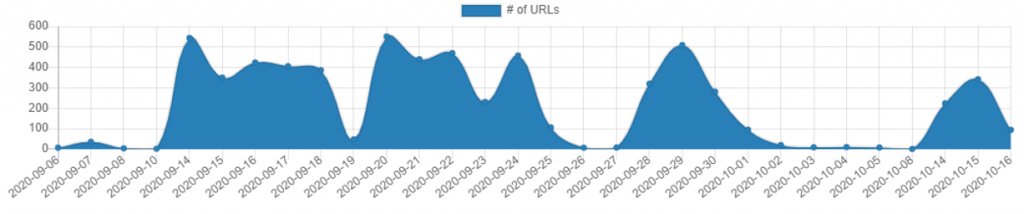

Hace un par de semanas, de hecho, empezó uno de estos periodos de descanso en el que la actividad de Emotet se redujo al mínimo. Dudábamos entonces sobre si el parón iba a prolongarse mucho en el tiempo, pero no hemos tenido que esperar demasiado para comprobar que no era el caso, ya que a inicios de esta semana la botnet retomaba su actividad, aunque con una incidencia menor.

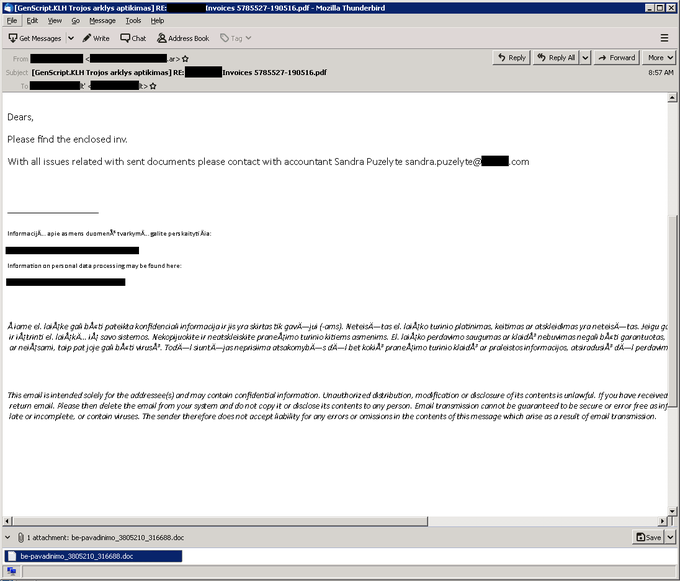

Aun así, el retorno de Emotet implica miles de emails siendo enviados a buzones de correo por todo el mundo, tal y como muchas empresas y equipos de seguridad han venido detectando durante los últimos días. Por ejemplo, nuestros compañeros del equipo de investigación de ESET han recopilado numerosas muestras de correos enviados por Emotet recientemente, y podemos comprobar como las plantillas utilizadas difieren poco con respecto a las usadas antes de este breve descanso.

Podemos observar como el asunto de la supuesta factura adjunta sigue sirviendo como gancho para tratar de convencer al receptor de este mensaje de que abra el fichero DOC adjunto. En caso de que se realice esta acción y el usuario habilite la edición del documento, comenzará el proceso de ejecución del malware que seguirá descargando otro código malicioso como Qbot o Trickbot, encargado de realizar movimiento lateral y robar información y, por último, terminará desplegando un ransomware como Ryuk o Conti.

Impacto internacional

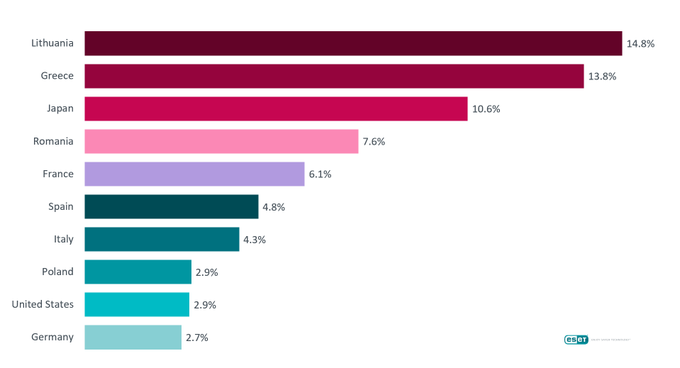

Como ya hemos indicado, Emotet es una botnet de ámbito internacional y sus campañas pueden observarse por todo el mundo, incluidas también campañas dirigidas específicamente a España. De hecho, nuestro país se encuentra entre los 10 más atacados por esta botnet, según los datos de ESET Research.

No es extraño encontrar correos utilizados por Emotet redactados en diferentes idiomas según el país o región a la que vayan dirigidos, ya que muchos de estos correos contienen comunicaciones previas entre el emisor y el receptor que el malware se encarga de aprovechar para tratar de ser más convincente.

En lo que respecta al malware que se despliega una vez Emotet logra infectar un sistema, podemos observar como Trickbot ha perdido bastante protagonismo recientemente y está siendo sustituido por otras alternativas como Qbot. Es probable que la reciente operación global capitaneada por Microsoft y que ha contado con el apoyo de ESET, entre otras empresas, tenga bastante que ver en esta disminución en la actividad de Trickbot.

Conclusión

Esta reactivación de Emotet no nos debe pillar por sorpresa, puesto que lo hemos visto en numerosas ocasiones anteriormente. Lo que sí debemos aprovechar son estos periodos en los que los delincuentes se toman un descanso para fortalecer nuestras defensas, aprendiendo a reconocer los vectores de ataque y contando con soluciones de seguridad que permitan detectar y bloquear estas amenazas.

Comentar

Lo siento, debes estar conectado para publicar un comentario.

Buenos días, quería realizarle una consulta sobre los archivos de word y excel que a veces descargo de internet.¿En el momento que pulso en habilitar edición ya permito la ejecución de macros que estén incrustados en el documento? No hay otro aviso posterior que te avise de la ejecución de los mismos.

«Podemos observar como el asunto de la supuesta factura adjunta sigue sirviendo como gancho para tratar de convencer al receptor de este mensaje de que abra el fichero DOC adjunto. En caso de que se realice esta acción y el usuario habilite la edición del documento, comenzará el proceso de ejecución del malware que seguirá descargando otro código malicioso como Qbot o Trickbot, encargado de realizar movimiento lateral y robar información y, por último, terminará desplegando un ransomware como Ryuk o Conti.»

Gracias. Un saludo

Hola Daniel,

Así es. Al pulsar el botón de «Habilitar edición» ya se permite la ejecución del código que hubiese incrustado en el documento, incluyendo macros maliciosas.