Facturas, multas y paquetes pendientes de entrega. Ejemplos de correos maliciosos que intentan engañarte

Llevamos meses observando como los delincuentes utilizan plantillas de correo suplantando a empresas y organizaciones de todo tipo para tratar de convencernos en que pulsemos sobre los enlaces y ficheros adjuntos que incluyen. Obviamente, nada bueno nos espera si caemos en su trampa y podemos ver como nuestro sistema queda infectado o como nos roban los datos de nuestra tarjeta de crédito si no andamos con cuidado. Por ese motivo es importante aprender a reconocer este tipo de correos para así descartarlos tan pronto como los veamos en nuestra bandeja de entrada.

Multas y facturas

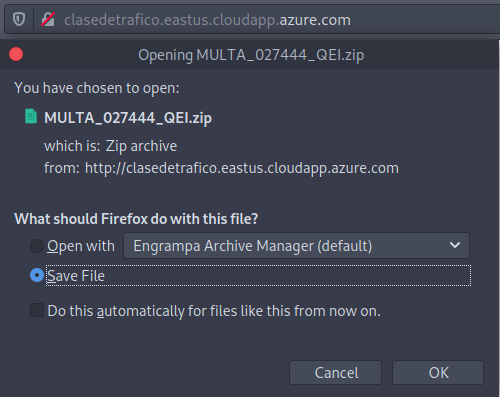

Una de las plantillas que más se están utilizando durante las últimas semanas es la que suplanta la identidad de la Dirección General de Tráfico y alerta de una supuesta multa. Tal y como analizamos hace unas semanas, este correo intenta miedo y cierta urgencia ya que a nadie le resulta agradable recibir una multa de tráfico y además, en el caso de las multas reales se obtiene un 50% de descuento si se abona en pocos días.

De la misma forma, durante las últimas horas también hemos observado como se enviaba otro correo electrónico con una supuesta factura pendiente de pago. Esta plantilla no está muy elaborada y la hemos viso usar en alguna ocasión anterior (junto con otras supuestas facturas usadas también para propagar malware de todo tipo), pero eso no evita que más de un incauto pulse sobre el enlace proporcionado y termine descargando un código malicioso.

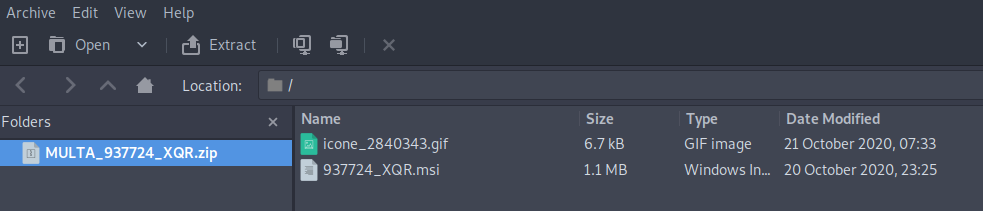

En esta ocasión nos encontramos ante dos nuevos casos de troyanos bancarios con origen en América latina, siendo el correo de la multa de tráfico usado para descargar el troyano Mekotio mientras que la supuesta factura se utiliza como cebo para descargar el troyano Grandoreiro. Vemos como todo el proceso de infección sigue el mismo patrón que el de resto de muestras analizadas desde hace ya varias semanas, descargándose primero un fichero comprimido en formato ZIP.

Dentro de este fichero comprimido encontramos a su vez uno o más ficheros, utilizándose normalmente en los casos protagonizados por estos troyanos bancarios un archivo MSI como malware de primera fase.

Si el usuario muerde el anzuelo, este malware contacta con dominios controlados por los atacantes que procederán a descargar y ejecutar el troyano bancario pertinente. De esta forma, el sistema quedará infectado y, cada vez que el usuario acceda a una de las entidades bancarias que los delincuentes están monitorizando esta será suplantada para poder robar las credenciales de acceso a la banca online y los códigos de seguridad de un solo uso.

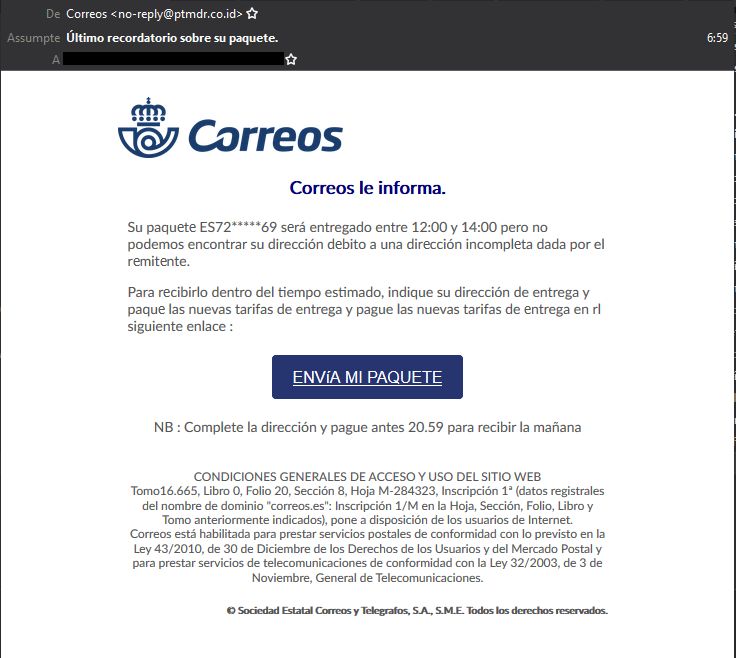

Paquete en Correos

Otra de las plantillas que más se ha estado utilizando últimamente y de la cual también hemos recibido una muestra en el día de hoy es la que, suplantando a Correos España, nos informa de un supuesto paquete pendiente de entrega pero que está pendiente de recibir la dirección completa para poder realizar la entrega. Además, se nos solicita realizar un pago para poder finalizar el envío del paquete, algo que ya debería hacernos sospechar, por mucho que se utilicen los logos oficiales de la empresa.

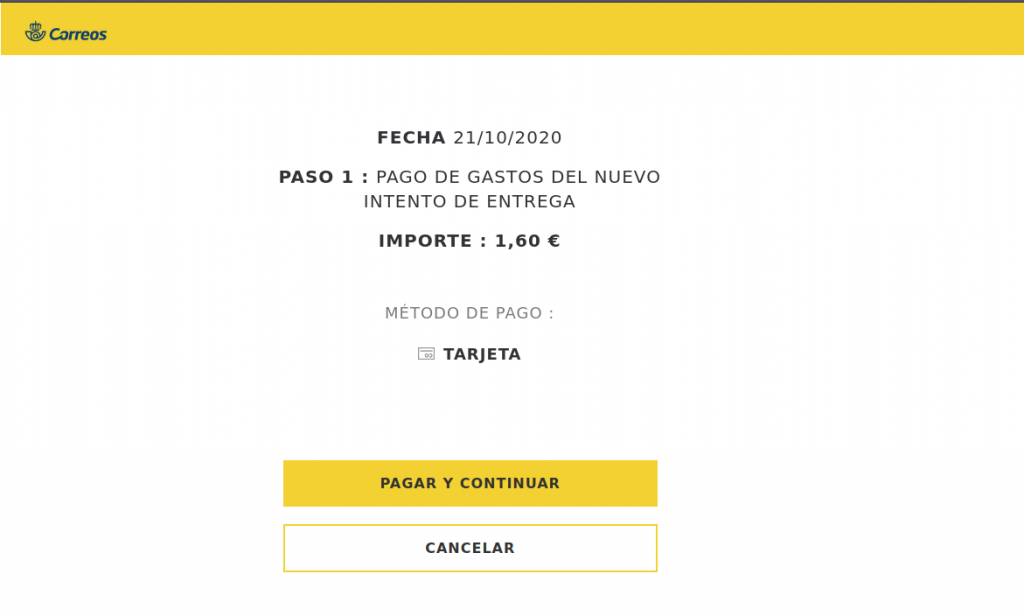

En el caso de que pulsemos sobre el enlace proporcionado en el correo seremos dirigidos a una web que a más de uno le resultará familiar puesto que el diseño es idéntico al utilizado en campañas anteriores con la misma temática. Los delincuentes tan solo se han limitado a actualizar la fecha para poder seguir reutilizar la misma plantilla.

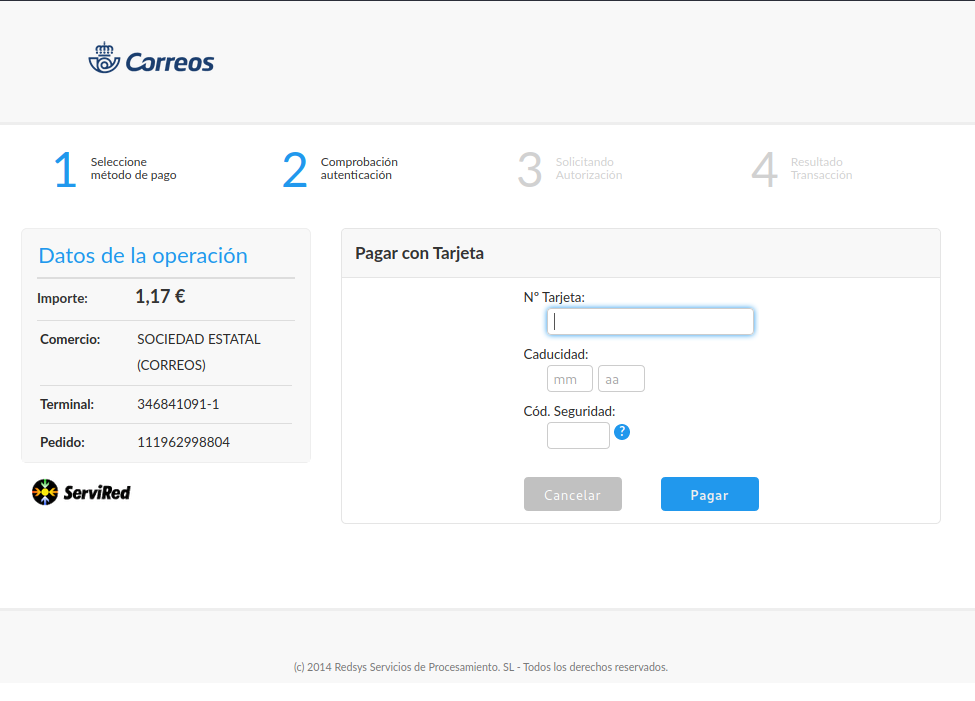

Si se pulsa sobre la opción de “Pagar y continuar” accederemos a una nueva web donde camuflada de pasarela de pago donde podremos introducir los datos de nuestra tarjeta de crédito. La víctima puede pensar que este es un procedimiento necesario para poder recibir el paquete que está esperando e incluso es posible que no repare en el detalle de que la cantidad solicitada ha cambiado con respecto al paso anterior.

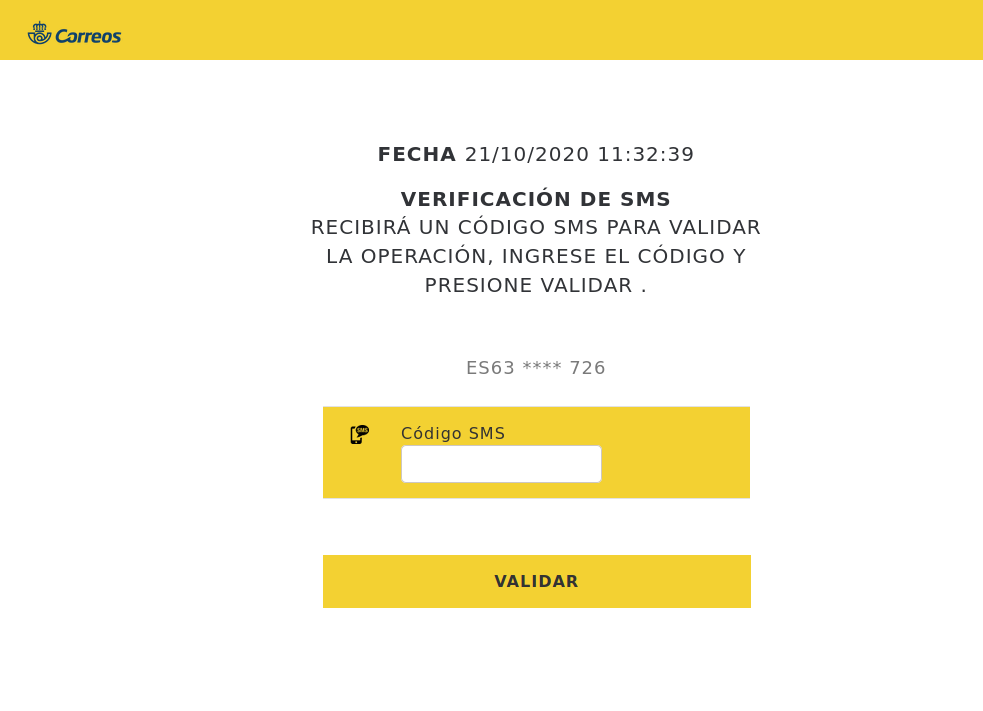

En cualquier caso, si se introducen los datos de una tarjeta, el siguiente dato que se nos pedirá será el código de verificación de un solo uso que las entidades emisoras de las tarjetas de crédito suelen enviar por SMS. Con esta información los delincuentes no tardarán en usar esta tarjeta de crédito para realizar alguna compra o transferir fondos adquiriendo, por ejemplo, criptomonedas a cargo del saldo existente.

Conclusión

Tal y como acabamos de comprobar, los delincuentes no tienen ningún reparo en reutilizar plantillas ya vistas previamente, siempre que eso les siga permitiendo conseguir nuevas víctimas. Por ese motivo es importante aprender a reconocer este tipo de correos ya que, no solo pueden servirnos para identificar campañas activas, sino también campañas futuras que sean similares. Esto, unido a una solución de seguridad capaz de reconocer las amenazas que se descarguen o las webs fraudulentas a las que nos intenten redirigir, nos permitirá estar más seguros.