Aviso de Correos usado ahora para descargar el troyano bancario Mekotio

Desde hace meses venimos observando como se repiten las plantillas de ciertos emails utilizados por los delincuentes, y que estos son usados para intentar engañar a los usuarios para que introduzcan datos privados en formularios de dudosa procedencia o descarguen códigos maliciosos en su sistema. Lo curioso de estos correos es que los delincuentes los utilizan indistintamente para una u otra finalidad, tal y como podemos comprobar en el caso que analizamos a continuación.

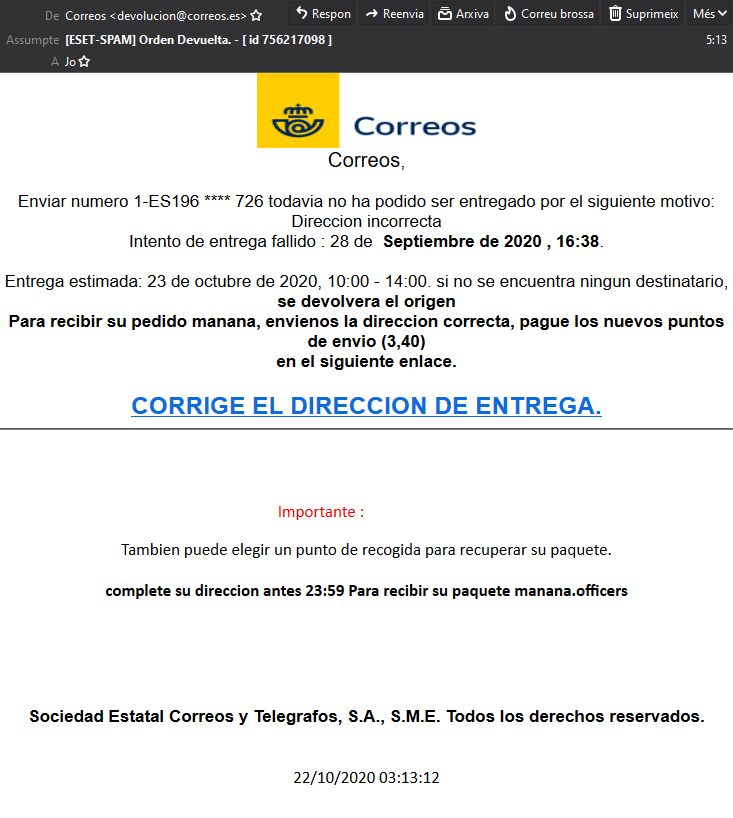

Correo con orden devuelta

En las últimas horas hemos visto una nueva campaña de correos maliciosos propagarse por España. A primera vista parecería que nos encontramos ante un nuevo caso de suplantación de la empresa de Correos indicando un problema en la entrega de una carta o paquete. Tal y como hemos analizado recientemente al revisar algunas de las plantillas de correo más utilizadas por los delincuentes, en las últimas semanas lo lógico sería pensar que estamos ante otro caso de phishing pensado para robar números de tarjetas de crédito. Sin embargo, en esta ocasión no es así.

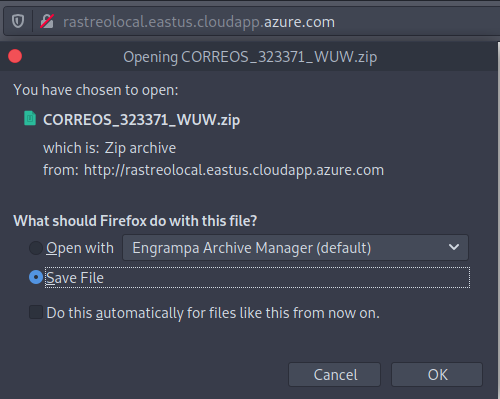

El email contiene un enlace que, en lugar de dirigirnos a una web que suplanta la identidad de la Sociedad Estatal de Correos y Telégrafos, procede a la descarga de un archivo comprimido en formato ZIP. Este comportamiento, así como el dominio utilizado para alojar este fichero, nos resulta similar al de otras amenazas, y más concretamente de los troyanos bancarios con origen en América Latina que tan frecuentes se han vuelto desde principios de año.

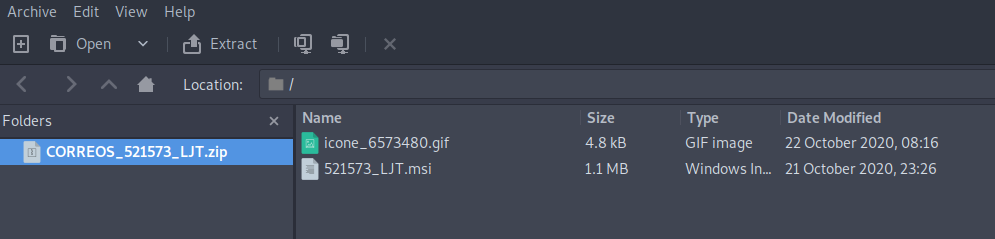

En el caso de que el usuario descargue este fichero, comprobaremos como su contenido se ajusta a un patrón ya de sobra conocido, observando un fichero MSI y otro GIF. Es el fichero MSI el que resulta más interesante de analizar, ya que en el caso de los troyanos bancarios anteriormente mencionados es el encargado de realizar la primera fase de la infección y actuar como descargador del troyano bancario en sí.

Hay que recordar que si el usuario pulsa sobre el enlace para descargar el archivo comprimido, este puede ser detectado por su solución de seguridad e impedir el acceso a la URL utilizada por los delincuentes para alojar sus amenazas. Esto recuerda la importancia de contar con un antivirus eficaz y actualizado.

Descarga y ejecución del malware

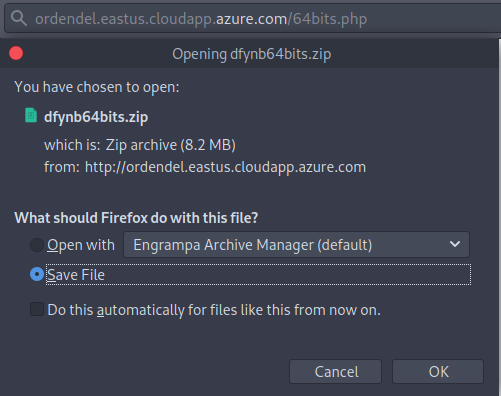

Llegados a este punto, los siguientes pasos de ejecución del malware se realizan de forma transparente al usuario, descargándose la segunda fase del malware desde otra URL perteneciente al servicio Azure de Microsoft y que los delincuentes detrás de estas campañas están utilizando últimamente con bastante frecuencia.

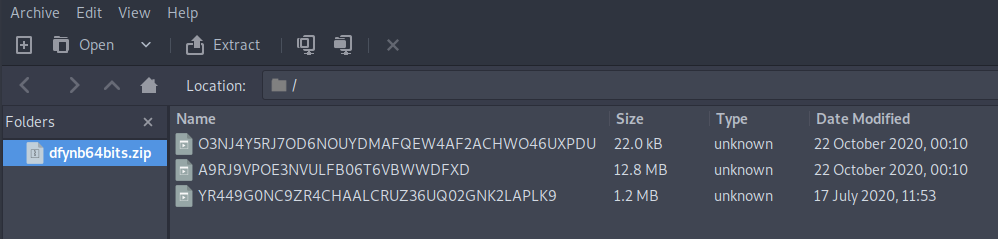

Esta segunda fase del ataque suele estar compuesta por tres archivos, al menos si se trata de la amenaza que estamos analizando. Estos tres archivos sin extensión aparente son en realidad ejecutables de Windows, cada uno con una función diferente.

Entre estos archivos encontramos uno que se corresponde al instalador de AutoHotkey, un lenguaje de programación que es utilizado por estos delincuentes para la ejecución del código malicioso. También encontramos otro archivo que es detectado por las soluciones de seguridad de ESET como el troyano Win32/AHK.CU y, finalmente, el verdadero protagonista de esta campaña, que no es otro que el troyano bancario Mekotio.

Conclusión

Ya hemos comprobado en anteriores ocasiones que no es extraño ver como los delincuentes reutilizan plantillas de correos para propagar su malware que ya han sido usadas en anteriores ocasiones con muestras que poco tienen que ver. Esto puede deberse a un intento de aprovechar la efectividad de estas plantillas o incluso a una colaboración entre grupos delictivos.

En cualquier caso, saber identificar estos correos como maliciosos y contar con una solución de seguridad efectiva que sea capaz de detectar y bloquear las amenazas que los utilizan para propagarse resulta esencial para evitar comprometer la seguridad de nuestro sistema.