Email «Envío de contrato» sigue siendo usado para propagar el troyano Grandoreiro

A la hora de hablar de correos electrónicos maliciosos nos vienen a la cabeza muchos ejemplos analizados en los últimos meses, en los que se han suplantado a todo tipo de empresas y organismos oficiales. Mediante esta suplantación, los delincuentes intentan que sus víctimas se lo piensen menos a la hora de pulsar sobre un enlace o abrir un archivo adjunto, y hemos de reconocer que, por desgracia, han tenido bastante éxito con las campañas recientes. No obstante, a veces les da por probar algo nuevo y más directo, tal y como vemos a continuación.

Breve pero conciso

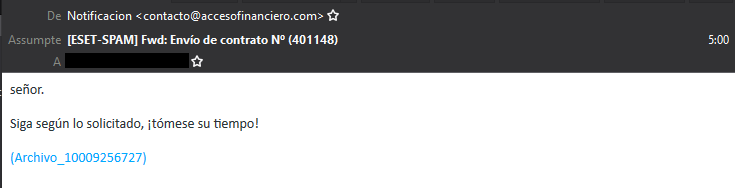

La plantilla del correo que analizamos a continuación ya fue usada previamente hace un par de semanas, por lo que su reutilización podría indicar que tuvo el suficiente éxito como para volver a intentarlo. El correo en sí es muy breve y el destinatario tan solo puede deducir de qué se trata al leer el asunto en el que se menciona el envío de un contrato. En el cuerpo del mensaje no hay nada excepto el enlace que nos indica ante qué tipo de contrato estamos, aunque nos inviten a tomarnos nuestro tiempo para abrirlo.

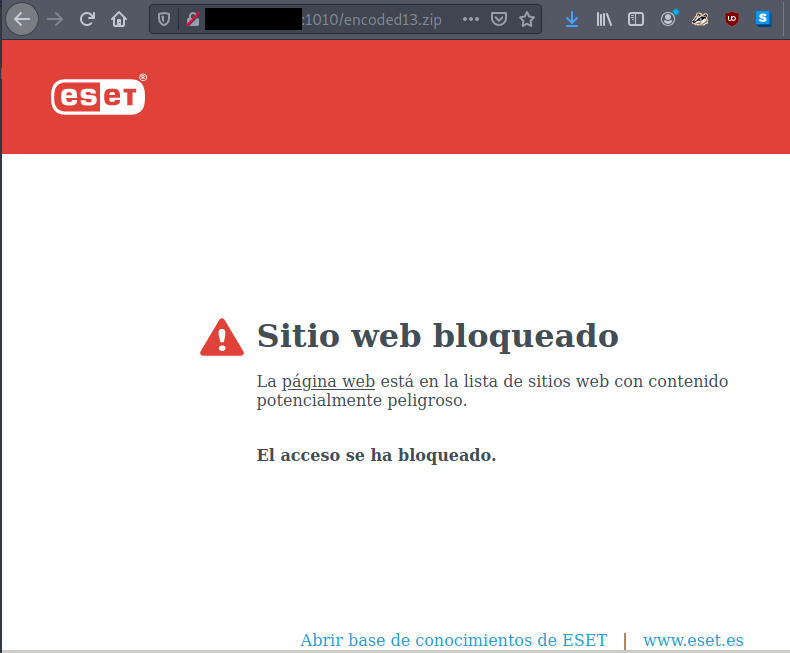

Este tipo de correos deberían hacer saltar todas las alertas si los recibimos e ir directamente a la papelera. Sin embargo, parece que aún hay usuarios que, intrigados por conocer a que tipo de contrato se refieren, pulsan sobre el enlace iniciando la cadena de infección preparada por los delincuentes. Por suerte, si se cuenta con una solución de seguridad como las que proporciona ESET, el acceso al enlace resulta bloqueado, por lo que no se descargará ningún fichero en el equipo del usuario.

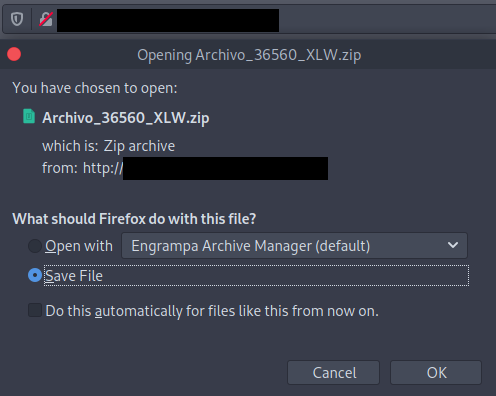

En caso contrario, se procederá a la descarga de un fichero comprimido en formato ZIP que los delincuentes han preparado para esta campaña. Esta es una de las técnicas habituales que venimos observando desde hace tiempo y no parece que vaya a dejar de utilizarse, al menos por los grupos detrás de estas campañas, asociados normalmente a la propagación de troyanos bancarios y que tienen su origen en América Latina.

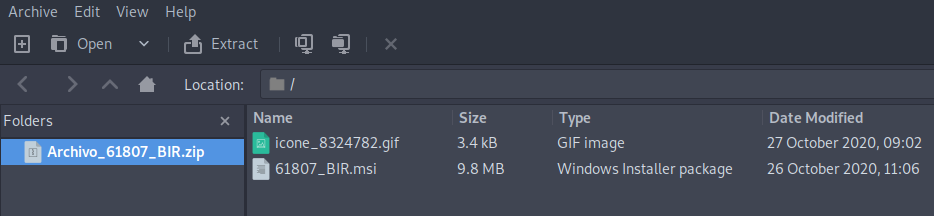

Dentro de este archivo comprimido encontramos los típicos ficheros con extensiones GIF y MSI, tan característicos en las campañas protagonizadas últimamente por los troyanos bancarios Grandoreiro y Mekotio. El archivo a tener en cuenta es el MSI, detectado por las soluciones de seguridad de ESET como una variante del troyano Win32/TrojanDownloader.Delf.CYA, y que, en esta campaña, actúa como descargador del troyano bancario Grandoreiro.

Curiosamente, esta muestra de Grandoreiro no utiliza la técnica de relleno binario tan característica de esta familia de malware y que hace que sus binarios lleguen a ocupar varios cientos de megas, añadiendo para ello una gran cantidad de código basura al final del binario en forma de imágenes BMP en la sección de recursos del archivo ejecutable. El abandono de esta técnica se ha estado observando recientemente en otras muestras de este troyano, aunque aún es pronto para afirmar que ha sido abandonada por completo por los delincuentes.

Conclusión

Tal y como acabamos de ver, no hace falta un elaborado correo electrónico para tratar de engañar a un puñado de usuarios y conseguir que descarguen código malicioso. Tras observar la primera versión de esta campaña dudábamos de su éxito, pero al verla repetirse poco tiempo después es más que probable que los delincuentes hayan alcanzado el éxito esperado. Por ese motivo conviene no bajar la guardia y andar con ojo con todo tipo de emails, independientemente de lo elaborados que estén, además de contar con una solución de seguridad que sea capaz de detectar y eliminar estas amenazas.