Multas de tráfico: una de las plantillas de correo preferidas por los delincuentes

A lo largo de los últimos meses hemos podido observar como los delincuentes detrás de las campañas de propagación de troyanos bancarios con origen en América Latina han utilizado múltiples plantillas en los correos electrónicos utilizados como gancho. De estas plantillas, hay algunas que han obtenido más éxito que otras, y sin duda alguna la supuesta multa de tráfico es una de las que más han sido reutilizadas.

Evolución de la plantilla

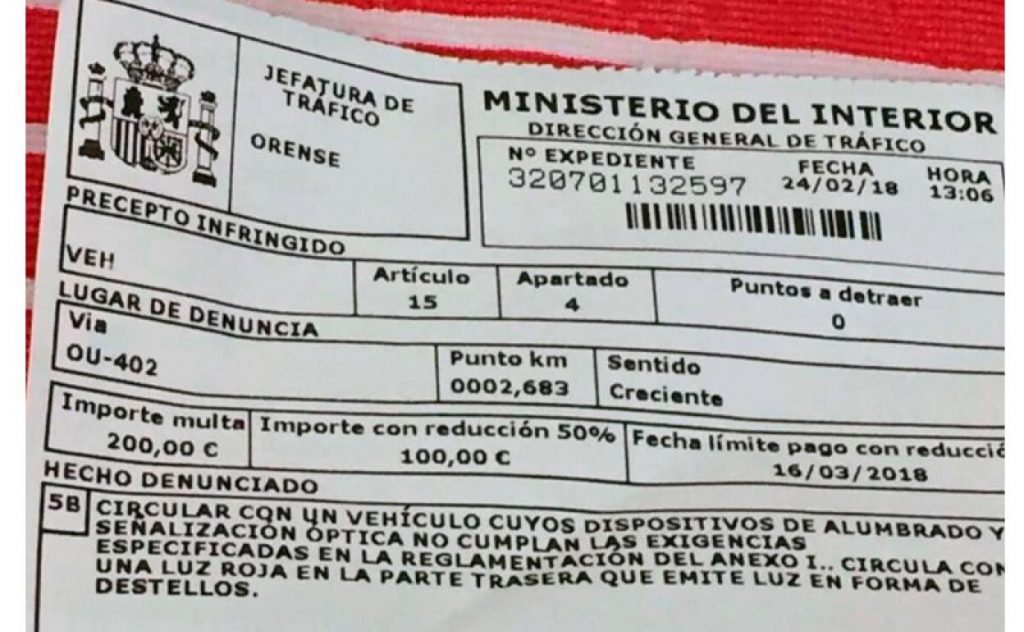

Estamos ante una de las primeras plantillas en ser utilizadas por los delincuentes tras la activación de sus campañas a principios de año. Tras unas primeros casos detectados en febrero, a mediados de marzo vimos aumentar notablemente estas campañas de spam, donde la supuesta multa de tráfico fue utilizada entonces para propagar el troyano bancario Casbaneiro.

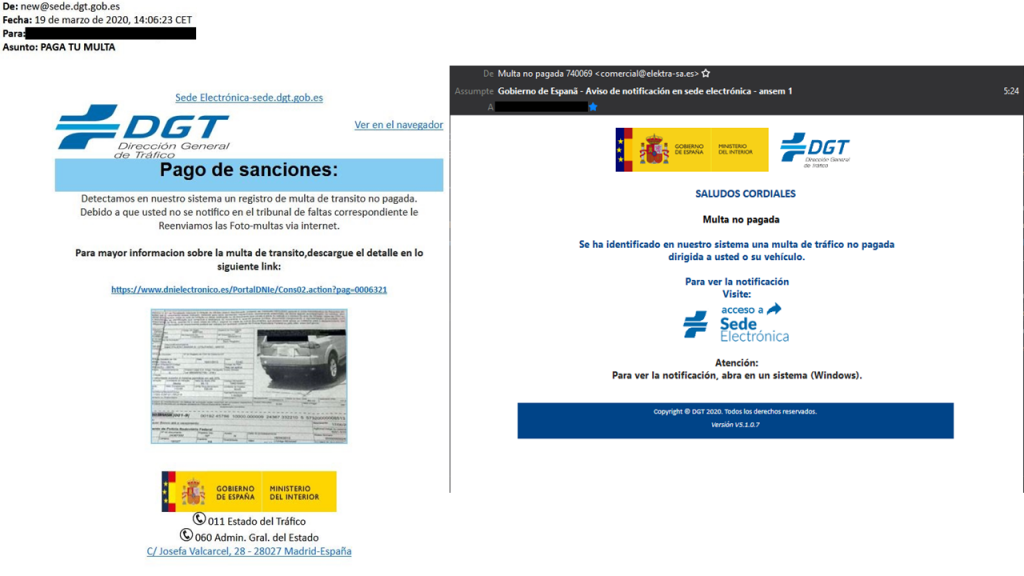

Esta plantilla fue utilizada por los delincuentes en sus correos durante algunas semanas, dejando de ser usada por unos meses y volviendo a finales del verano con fuerza. Sin embargo, los delincuentes decidieron cambiar su aspecto, manteniendo los logos de la Dirección General de Tráfico y el Ministerio del Interior, pero eliminando la imagen de la supuesta multa y cambiándola por otra en la que se ofrece un supuesto acceso a la Sede Electrónica para ver la multa, pero que, en realidad, contiene un enlace para la descarga del malware.

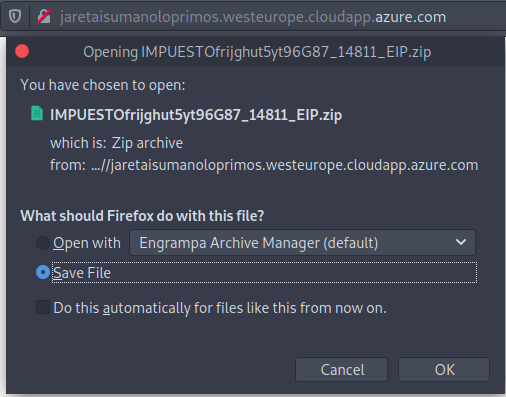

Esta técnica, salvo alguna excepción protagonizada por los troyanos bancarios Mispadu y Casbaneiro, es la que se ha venido usando principalmente desde hace varios meses para la propagación de este tipo de malware. El archivo comprimido descargado contiene dos ficheros, siendo el archivo MSI el malware responsable de descargar el troyano bancario propiamente dicho.

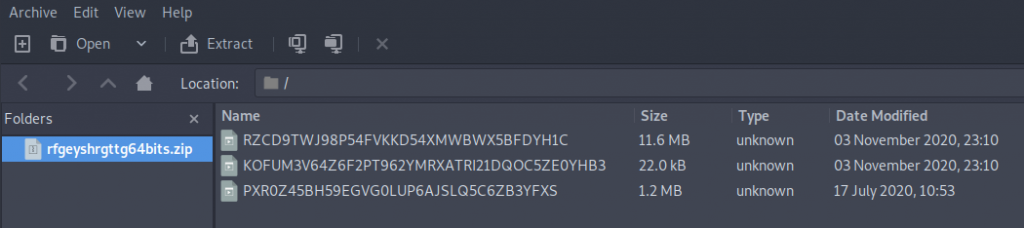

Tal y como viene siendo habitual en las últimas semanas, dependiendo de la versión del sistema operativo Windows utilizado por la víctima (32 o 64 bits), se descarga un fichero u otro. Su contenido, no obstante, es el mismo y se compone de tres ficheros.

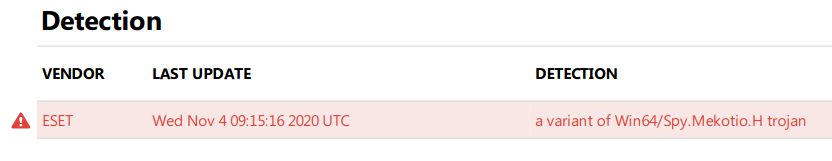

El primero de ellos es el instalador del lenguaje de programación AutoHotkey, el segundo es detectado como el troyano Win32/AHK.CU, y el tercero es identificado por las soluciones de ESET como el troyano bancario Win64/Spy.Mekotio.H.

Conclusión

De momento, parece que los delincuentes no tienen motivos para abandonar el uso de esta plantilla y prueba de ello es que todas las semanas desde hace algún tiempo vemos bastantes correos de este tipo. Las amenazas que se descargan pueden ser detectadas por soluciones de seguridad, pero, como usuarios, también debemos aprender a reconocer cuándo un correo electrónico puede suponer una amenaza y descartarlo inmediatamente.