Correos haciendose pasar por bancos usados para robar información y datos de tarjetas de crédito

La suplantación de entidades bancarias sigue siendo una táctica muy utilizada por los delincuentes en sus campañas de propagación de malware y phishing. Para realizarlas se utiliza el nombre y los logotipos de bancos fácilmente reconocibles, con tal de que quienes reciban estos correos o mensajes SMS bajen la guardia, consiguiendo así robarles información, ya sea mediante formularios fraudulentos o a través de la instalación de un malware.

Factura con malware de regalo

Desde hace meses venimos observando como, de forma periódica, se envían correos haciéndose pasar por alguna empresa y que, supuestamente, adjuntan algún tipo de factura. Hemos visto varios ejemplos que se hacían pasar por las empresas de transporte DHL, TNT y todo tipo de facturas genéricas, además de todas las vinculadas con la propagación de troyanos bancarios que venimos observando desde principios de 2020.

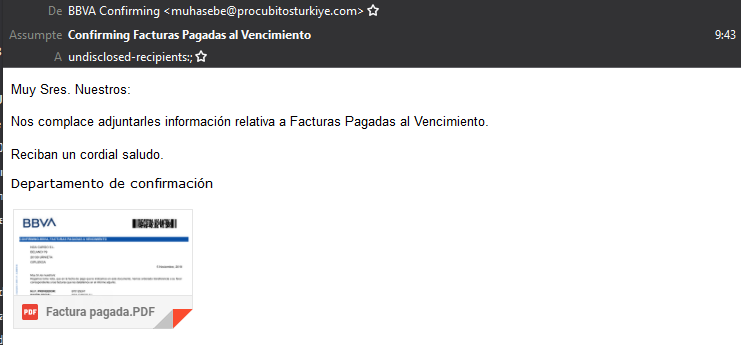

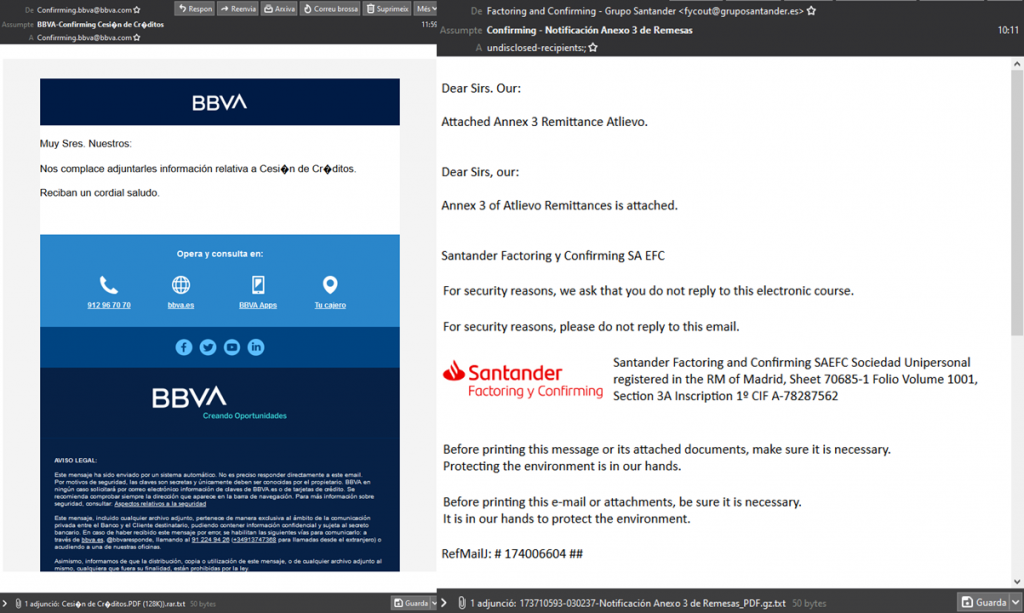

Un ejemplo sería el siguiente email que ha empezado a propagarse durante la mañana del 13 de noviembre.

En él observamos como se hace referencia a una factura que menciona e incorpora el logo de BBVA. A pesar de esto, el remitente no parece tener relación alguna con la entidad, ya que se trata de una empresa turca. No obstante, algunos receptores del mensaje podrían pensar que se trata de un comprobante emitido tras haber realizado un pago en esta entidad, ya que el nombre del supuesto archivo adjunto “Factura pagada.PDF” así lo indica.

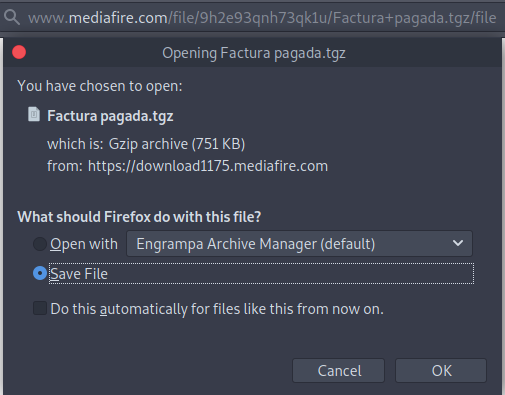

Por ese motivo, no sería extraño que más de un receptor de este correo procediese a intentar abrir la supuesta factura adjunta, encontrándose en realidad con que se trata de una imagen que redirige a la descarga de un archivo alojado en el servicio MediaFire. Es desde este enlace desde el cual se descarga el archivo comprimido “Factura Pagada.tgz”.

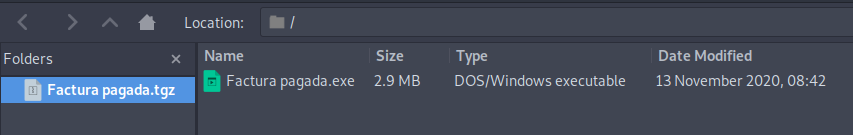

Si el usuario procede a abrir este fichero comprimido se encontrará en su interior el fichero “Factura pagada.exe”, cuya extensión ya debería hacernos sospechar al tratarse de un archivo ejecutable en lugar de un documento PDF.

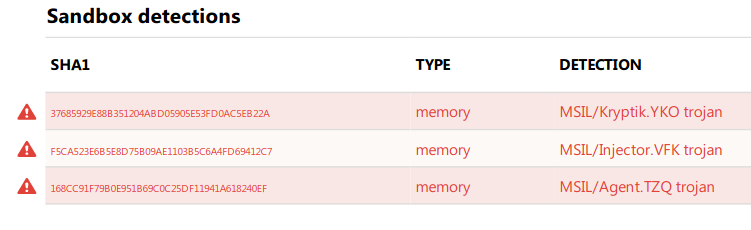

Este fichero ejecutable se trata en realidad de una amenaza identificada por las soluciones de seguridad de ESET como una variante del troyano Generik.HZXLAVQ que, al ejecutarse, trata de ubicar en la memoria del sistema infectado varias amenazas, entre las que encontramos las siguientes.

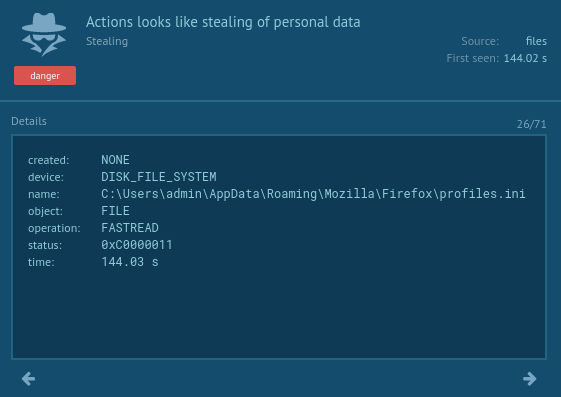

Estas campañas de propagación de malware están especializadas en el robo de información de sus víctimas y, más específicamente, en el robo de credenciales almacenadas en aplicaciones como navegadores de Internet, clientes de correo electrónico, FTPs y VPNs.

Es probable que estas credenciales se usen posteriormente en otros ataques para acceder a redes corporativas a través de FPTs y VPNs, o engañar a usuarios de empresas haciéndose pasar por un remitente de confianza, usando para ello las credenciales de correo robadas previamente.

Además del correo analizado, se han estado detectando otras campañas similares durante toda la mañana del 13 de noviembre suplantando de nuevo al BBVA, pero también al banco Santander.

Phishing del Santander para robar tarjetas de crédito

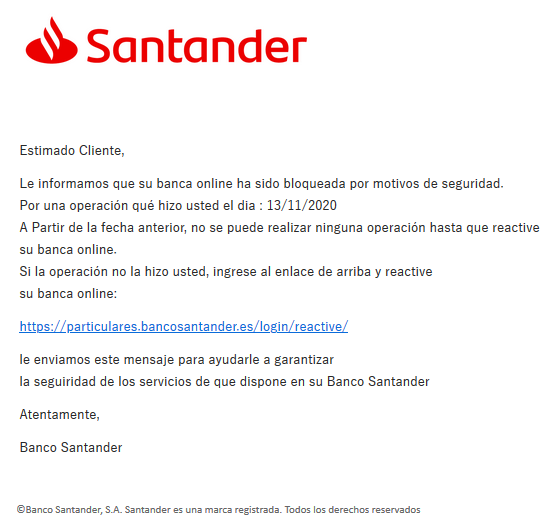

Además del caso que acabamos de analizar, durante las últimas horas también hemos observado un caso de phishing tradicional en el que se suplanta la identidad del Banco Santander. En un correo como el que vemos a continuación se informa de que el acceso a nuestra banca online ha sido bloqueado y que no se podrá realizar operaciones hasta que se reactive.

Para ello se proporciona un enlace supuestamente asociado con esta entidad pero que, en realidad, redirige a una web preparada por los delincuentes para tratar de robar información relacionada con las credenciales de acceso a la banca online.

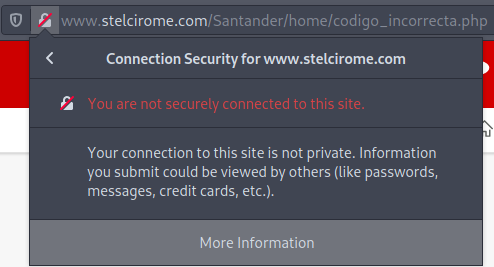

En esta ocasión los delincuentes han optado por no proporcionar un certificado válido a la web fraudulenta, por lo que aquellos usuarios que se fijen en este detalle podrán detectar que la conexión con esta web es insegura y sospechar. No obstante, la tendencia de incluir certificados válidos en webs maliciosas sigue en alza, por lo que este indicador no debe ser la única referencia a la hora de sospechar de una web de este tipo.

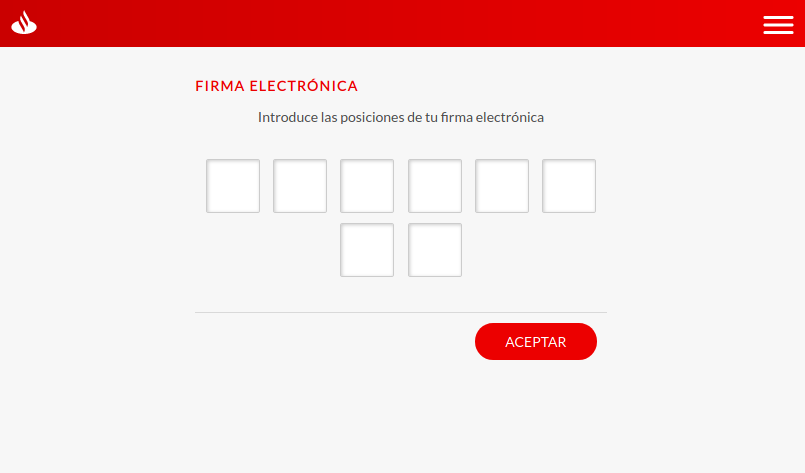

En el caso de que el usuario introduzca sus datos en la página anterior, se le solicitarán todas las posiciones de la firma electrónica. Esta medida de seguridad ya es adoptada por muchas entidades bancarias para realizar operaciones de banca online, aunque lo normal es que únicamente se pidan unas posiciones en concreto. Al solicitar todas las posiciones disponibles, los delincuentes se aseguran de que podrán saltarse esta medida de seguridad cuando les sea solicitada al suplantar a la víctima.

El siguiente paso consiste en solicitar los datos de la tarjeta bancaria de la víctima para poder clonarla, venderla o utilizarla para realizar compras en su nombre. Como vemos, se nos piden todos los datos, incluido el código PIN que permite la retirada de efectivo en cajeros, por lo que los delincuentes intentan aprovechar al máximo esta campaña para obtener la mayor información posible de sus víctimas.

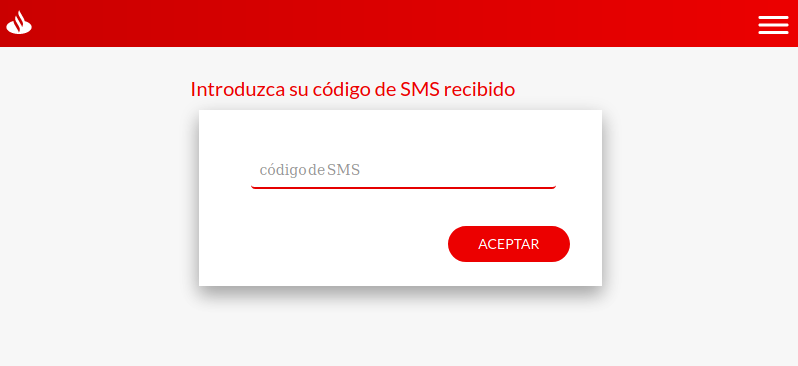

Por último, se solicita el código SMS que se suele enviar en algunos casos como doble factor de autenticación a la hora de realizar ciertas operaciones como transferencias o pagos. De esta forma se intenta saltar otra de las medidas de seguridad más implementadas por las entidades bancarias en los últimos años.

Como vemos, son muchos los datos solicitados en esta campaña de phishing y resulta difícil de creer que alguien los proporcionase todos. No obstante, si se realizan este tipo de campañas es porque sigue habiendo usuarios que caen en la trampa, por lo que aún queda mucha labor de concienciación que realizar.

Conclusión

Acabamos de ver como el uso de entidades bancarias como gancho sigue siendo muy utilizado por los delincuentes y, por tanto, muchos usuarios siguen cayendo en este tipo de trampas. Es necesario realizar más labores de concienciación para evitar que estas campañas sigan propagándose, de la misma forma que es necesario contar con soluciones de seguridad capaces de detectar tanto amenazas como sitios webs fraudulentos.