“Comunicación urgente COVID-19”: El troyano bancario Mekotio actualiza su plantilla de correo

Tras varias semanas usando las mismas plantillas, suplantando a empresas como Correos, la Dirección General de Tráfico, usando supuestos envíos de burofax, comprobantes de transferencias bancarias o incluso historiales de WhatsApp, durante esta pasada madrugada hemos observado como los delincuentes detrás de las campañas del troyano bancario Mekotio han empezado a utilizar una nueva plantilla.

Comunicación urgente relacionada con la COVID-19

La complicada situación sanitaria provocada por la COVID-19 en la que nos encontramos ha sido utilizada por los delincuentes como gancho desde el inicio de la pandemia. Por eso no nos extraña que se vuelva a utilizar en esta ocasión, aunque localizada específicamente en España y aprovechando la situación de bloqueo perimetral en la que se encuentran numerosas ciudades y regiones de nuestro país.

En el correo recibido por varios usuarios durante la pasada madrugada vemos como se nos informa de una supuesta comunicación urgente relacionada con el bloqueo perimetral de ciudades provocado por la pandemia, todo ello remitido supuestamente desde el Ministerio de Sanidad y con mención incluida a la web de La Moncloa para hacerlo más creíble. En realidad, estos mensajes se envían realmente desde un servidor virtual privado ubicado en Rusia y que los delincuentes vienen utilizando desde hace meses.

Debido a que, durante estos días se ha estado actualizando el estado de apertura de varias ciudades y regiones de cara al próximo puente de la Constitución y a las cercanas fechas navideñas, esta temática puede resultar muy convincente para muchos de los usuarios que reciban este correo y, seguidamente, procedan a pulsar sobre el enlace proporcionado para descargar unas supuestas hojas de cálculo con esta información.

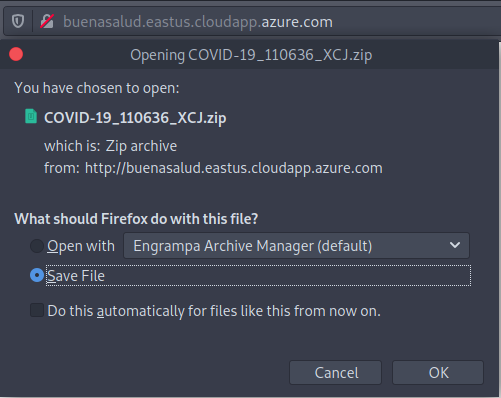

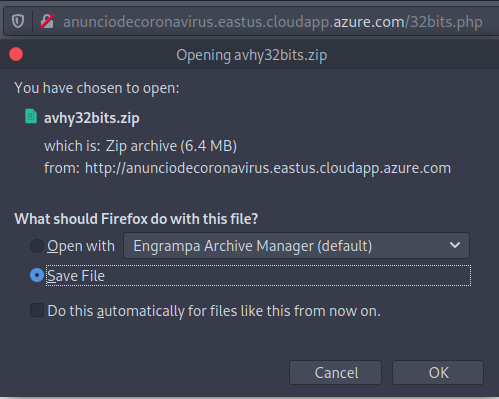

La realidad es bien distinta ya que, si quien recibe este mensaje pulsa sobre el enlace será redirigido a la descarga de un archivo comprimido alojado en Azure, la nube de Microsoft. Los delincuentes detrás de estas campañas llevan tiempo usando este servicio para alojar sus amenazas, sabedores de que es difícil que alguna empresa bloquee el acceso debido al importante uso que se realiza en entornos corporativos y que muchos usuarios domésticos no ven nada sospechoso en estas URL.

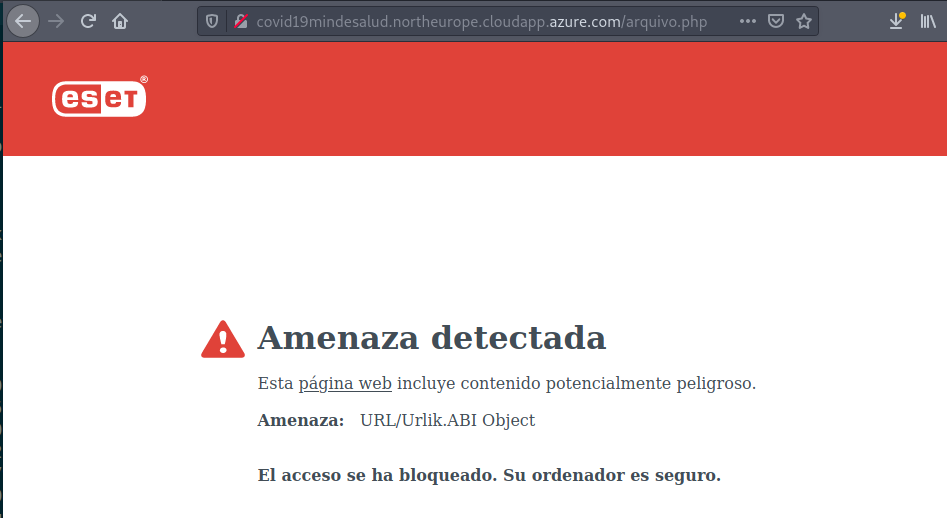

Sin embargo, esto no significa que estemos indefensos ya que soluciones de seguridad como las de ESET son perfectamente capaces de detectar estas amenazas antes incluso de que se descarguen en el sistema, por mucho que se encuentren alojadas en webs o servicios legítimos.

Descarga y ejecución del malware

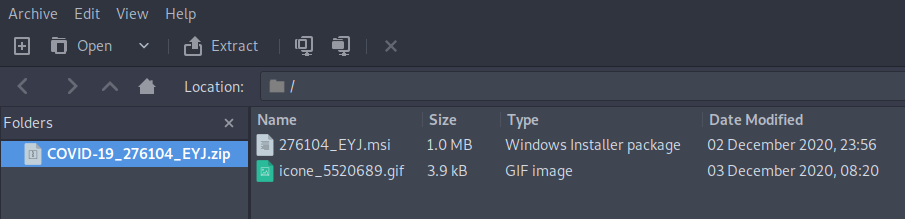

En el caso de que este archivo no sea detectado como una amenaza, la descarga se realizará sin problemas y el usuario lo abrirá para ver que contiene en su interior. En este punto vemos como no encontramos novedades con respecto a casos anteriores y al descomprimirlo nos encontramos con un archivo GIF y otro MSI.

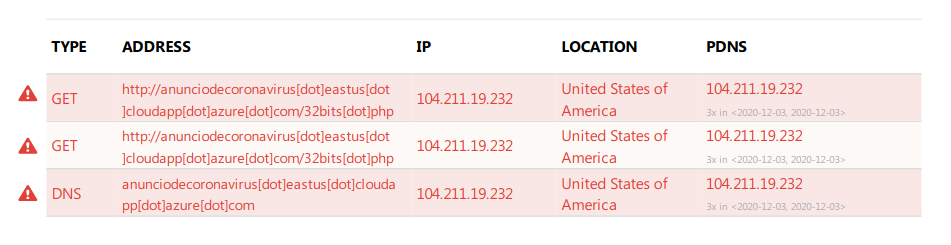

El archivo MSI es el responsable de contactar con un servidor preparado por los delincuentes y descargar el malware perteneciente a la segunda fase de esta cadena de infección. En esta ocasión vemos como solo se ofrece la posibilidad de descargar la muestra asociada a sistemas de 32 bits, sin ofrecer la descarga correspondiente a sistemas de 64 bits. Esto puede ser debido a un fallo a la hora de configurar esta muestra y es muy posible que en otras si que se ofrezca esa posibilidad.

De nuevo vemos como, si contamos con una solución de seguridad eficaz como las de ESET, se vuelve a bloquear el acceso a esta descarga, con lo que el malware no podría ejecutar sus acciones maliciosas al bloquearse la ejecución de su segunda fase.

Pero, en el caso de que se consiguiese contactar con el servidor controlado por los delincuentes, se procedería a descargar un nuevo archivo comprimido en el sistema de la víctima, a abrirlo y a ejecutar su contenido de forma totalmente transparente al usuario.

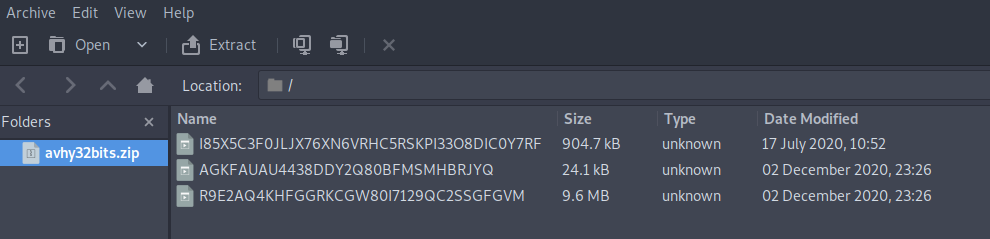

Al revisar el archivo comprimido vemos como sigue teniendo un contenido idéntico al de otras muestras analizadas previamente. Este contenido está compuesto de tres archivos, dos de ellos de reciente creación y que componen la parte maliciosa.

Si nos centramos en analizar cada uno de estos ficheros observamos lo siguiente:

- El archivo I85X5C3F0JLJX76XN6VRHC5RSKPI33O8 que corresponde al instalador de AutoHotkey, lenguaje de programación usado por este grupo de delincuentes para llevar a cabo sus ataques.

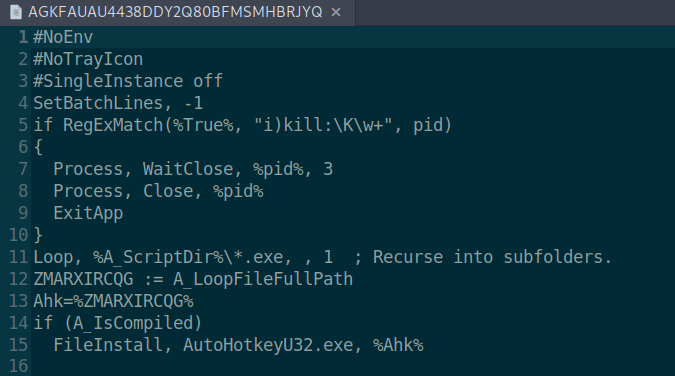

- El archivo AGKFAUAU4438DDY2Q80BFMSMHBRJYQ se trata de un fichero de texto con comandos a realizar para conseguir la instalación del malware en el sistema, incluyendo la instalación de AutoHotkey, tal y como observamos a continuación. Este fichero es detectado por las soluciones de ESET como el troyano Win32/AHK.CU.

- El archivo R9E2AQ4KHFGGRKCGW80I7129QC2SSGFG se corresponde con el troyano bancario propiamente dicho, encargado de robar las credenciales de acceso a la banca online y cualquier código de autentificación introducido por la víctima para proceder así al robo del dinero de su cuenta. Esta amenaza está detectada por las soluciones de ESET como una variante del troyano Win32/Spy.Mekotio.DM.

Como vemos, salvo la plantilla usada en el correo que se ha estado propagando como gancho, el resto de la cadena de infección sigue igual con respecto a campañas observadas en días o semanas anteriores.

Conclusión

La utilización de una nueva plantilla demuestra que los delincuentes detrás de estas campañas están al día de la actualidad en aquellos países que tienen como objetivos. Recordemos que Mekotio se ha estado expandiendo a otros países recientemente por lo que es posible que veamos campañas similares dentro de poco pero personalizadas para cada región.

Independientemente de donde nos encontremos, debemos aprender a estar atentos ante este tipo de correos, evitando pulsar sobre enlaces o abrir archivos no solicitados. Además, contar con una solución de seguridad como las de ESET nos puede ayudar a evitar una infección de este tipo, por lo que es recomendable disponer de una y configurarla adecuadamente.

Indicadores de compromiso

———–Correo COVID-19————–

Enviado desde: Ministerio de Sanidad sanidad_covid19@mscbs[.]gob[.]es

Asunto: Comunicacion Urgente – COVID-19. – [ id 500447533 ]

Fecha: Thu, 3 Dec 2020 03:27:20 +0000 (UTC)

MessageID: 20201203032720[.]C6DE5127A930@89-108-71-194.ovz.vps[.]regruhosting[.]ru

Return Path: www-data@89-108-71-194[.]ovz.vps.regruhosting[.]ru

Enlace de descarga:

hxxp://covid19mindesalud[.]northeurope[.]cloudapp[.]azure[.]com/

Redirige a:

hxxp://buenasalud[.]eastus[.]cloudapp[.]azure[.]com/

Descarga:

COVID-19_276104_EYJ.zip

c76a6e54bebce0448e4ac443445bc3379e87b40c6960fdd497ba42d6e9a627d3

Extrae:

276104_EYJ.msi

55e1925faf5ead8a8e9aef90966154e4d7c5e622e6eb932bdf2334d17621b7a3

Conecta con:

hxxp://anunciodecoronavirus[dot]eastus[dot]cloudapp[dot]azure[dot]com/32bits[dot]php

Descarga:

avhy32bits.zip

99baffc5b033e21ce6ba16ed975a0cd9f21e5a22b070d45385c8636e98d28c1b

Extrae:

AGKFAUAU4438DDY2Q80BFMSMHBRJYQ

31A0C27B6BD857501B3695352E6D5244C821338AC87144ECD3E6553B87537B71

Troyano Win32/AHK.CU

I85X5C3F0JLJX76XN6VRHC5RSKPI33O8DIC0Y7RF

54E90EF3B2121408E03BB343B70583FE15A2CA24D5D76E8129766DBAA22817C5

AutoHotkey Installer

I85X5C3F0JLJX76XN6VRHC5RSKPI33O8DIC0Y7RF

E5978C7343ED6BDD013BF3CB07ECB7027CAEE63B5514B4D05F225B0E341513F5

Una variante del troyano Win32/Spy.Mekotio.DM