Comprometen software de SolarWinds para acceder a redes de empresas y organizaciones

El pasado 8 de diciembre, la empresa de ciberseguridad FireEye anunció que había sido víctima de un ciberataque altamente sofisticado que habría conseguido acceder a sus herramientas de Red Team y robarlas. En un ejemplo de transparencia y responsabilidad, la empresa no solo anunció haber sido víctima de este ataque, sino que también publicó una serie de contramedidas en sus productos y compartió información acerca de las herramientas robadas mediante su cuenta en GitHub, para así poder detectar su uso en caso de que los atacantes las utilizasen en el futuro contra otros objetivos.

Un alcance mayor del esperado

Gracias a la investigación realizada desde entonces por FireEye, ahora sabemos que ese ataque podría haber sido solo uno entre todos los llevados a cabo por un grupo de ciberespionaje y que se habrían aprovechado de la plataforma SolarWinds Orion, un popular sistema de gestión de redes, para realizar ataques muy dirigidos mediante la cadena de suministro.

En el exhaustivo informe realizado por esta empresa de seguridad se puede ver como los atacantes habrían troyanizado las actualizaciones del software SolarWinds Orion para distribuir un malware que ha sido bautizado como Sunburst. Tras conseguir infectar los sistemas objetivos, los atacantes serían capaces de aplicar varías técnicas para tratar de evadir su detección y camuflar su actividad maliciosa.

Desde FireEye han podido confirmar que esta campaña habría afectado a numerosas empresas y organizaciones gubernamentales de varios países alrededor del mundo, incluyendo las regiones de Norteamérica, Europa, Asia y Oriente Medio. Según las investigaciones realizadas hasta el momento, esta campaña de ciberataques podría haber empezado en primavera de este 2020 y se encontraría aún operativa, centrándose en los movimientos laterales una vez consigue acceder a sus objetivos para robar información confidencial.

Todo apunta a que estas campañas son obra de atacantes con una gran capacidad técnica, y que llevaron a cabo estas acciones tratando de pasar desapercibidos el mayor tiempo posible.

Los problemas de la cadena de suministro

Puede que a muchos les siga pareciendo sorprendente que unos atacantes comprometan las actualizaciones de una aplicación legítima para distribuir malware, pero es algo que se lleva observando desde hace años. Quizás, uno de los casos más conocidos fuera el de NotPetya, que afectó principalmente a empresas de Ucrania y donde los atacantes utilizaron el popular software de contabilidad en ese país M.E.Doc para, a través de actualizaciones troyanizadas de esta aplicación, distribuir su malware y provocar el caos en una fecha concreta.

En el caso de SolarWinds, los atacantes se aprovecharon de un componente legítimo de la aplicación que permite comunicarse vía HTTP a servidores de terceros. Es precisamente la versión troyanizada de este componente lo que los investigadores han bautizado como Sunburst. Tras comprometer un sistema, este componente permanece inactivo un periodo inicial de dos semanas antes de empezar a recibir y ejecutar comandos de sus operadores. Entre sus capacidades encontramos las de transferir y ejecutar ficheros, recopilar información del sistema, reiniciar la máquina y deshabilitar servicios del sistema. Además, esta amenaza camufla su tráfico de red como si perteneciese a la propia actividad legítima de SolarWinds para así tratar de evitar ser detectado. También utiliza listas ofuscadas para identificar soluciones de seguridad y herramientas forenses que estuviesen ejecutándose en el sistema.

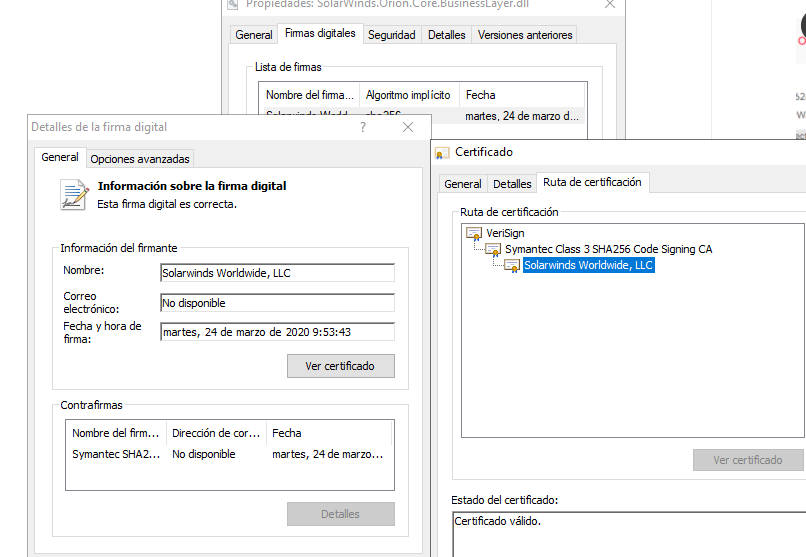

Por si fuera poco, se han encontrado actualizaciones troyanizadas de SolarWinds firmadas digitalmente desde marzo/mayo de 2020 e incluso subidas a la web de descargas oficial de la empresa.

Medidas a adoptar

Debido a que el software de SolarWinds está muy extendido en varios países, la empresa no ha tardado en reaccionar una vez FireEye alertó de este compromiso. En un comunicado oficial, recomendó a todos sus usuarios que actualicen a la versión más reciente, algo que desde el Incibe también se recomienda hacer cuando antes.

La agencia de ciberseguridad estadounidense también ha emitido un alerta de emergencia avisando de esta situación, proporcionando información al respecto y recomendando las acciones a realizar por los usuarios de SolarWinds. No debemos olvidar que, según la propia SolarWinds, entre sus más de 300.000 clientes se encuentran 425 de las empresas incluidas en el US Fortune 500, además de grandes empresas de telecomunicaciones y organizaciones gubernamentales como el Pentágono, la NSA o el Departamento de Justicia, entre otros.

Debido a la sofisticación del ataque, no son pocos los que apuntan a ciertos grupos APT con el apoyo de naciones-estado, especialmente aquellos con vinculación con Rusia. No obstante, no se pueden atribuir estos ataques con total certeza e incluso es posible que los responsables estén realizando un ataque de falsa bandera para desviar la atención, poniendo a uno de los sospechosos habituales en el punto de mira.

Conclusión

Incidentes como este demuestran que nadie está a salvo de un ciberataque si los atacantes cuentan con motivación, conocimiento y recursos suficientes. Por ese motivo resulta esencial monitorizar todas las acciones de las aplicaciones instaladas en nuestra red corporativa para detectar comportamientos sospechosos realizados incluso con herramientas legítimas del sistema.