“Envío de Burofax Online”: el troyano bancario Mekotio regresa tras las vacaciones navideñas

Tras unas semanas en las que los delincuentes detrás de las campañas de troyanos bancarios parece que se habían tomado un descanso (al menos en lo que se refiere a las campañas lanzadas contra usuarios españoles), volvemos a detectar correos maliciosos como los que hemos observado durante prácticamente todo 2020.

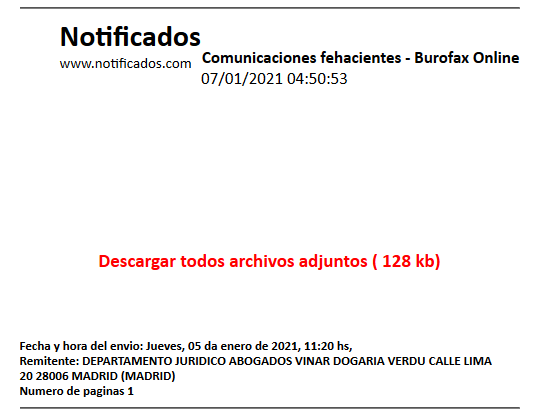

Burofax online

En esta nueva campaña los delincuentes han optado por reutilizar una de las múltiples plantillas de correo electrónico usadas durante 2020. Concretamente se ha reutilizado la plantilla que advierte del envío de un supuesto burofax online y que ya hemos visto en repetidas ocasiones durante los últimos meses.

Como vemos, este mensaje está diseñado para que los usuarios que lo reciban sientan la necesidad de pulsar sobre el enlace proporcionado para ver qué comunicación tan importante están pendientes de recibir. Si el usuario que recibe este mensaje pulsa sobre el enlace, será redirigido a una URL perteneciente a la nube de Amazon que los delincuentes están utilizando para alojar sus amenazas.

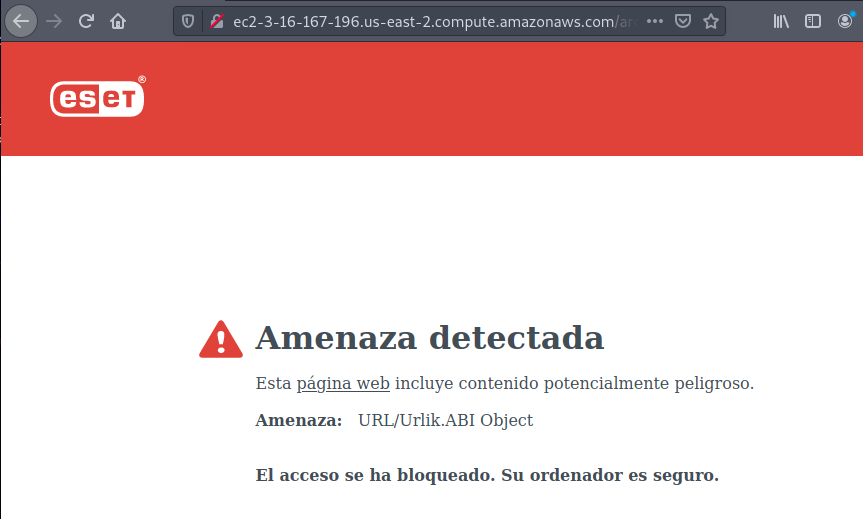

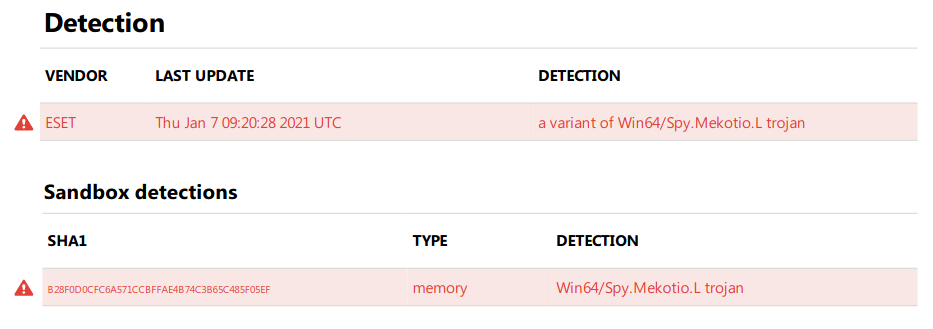

Sin embargo, en el caso de contar con una solución de seguridad como las de ESET, se bloqueará el acceso a dicha URL, impidiendo así la descarga del malware.

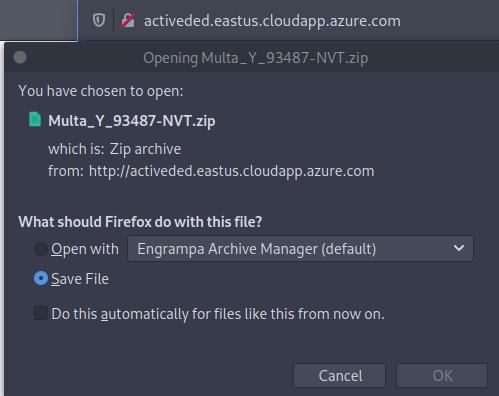

En el caso de que no se bloquee el acceso a dicha dirección, se procederá a la descarga del archivo comprimido preparado por los delincuentes. Si nos fijamos en el nombre del fichero vemos como se ha usado la palabra “Multa” para llamar más la atención y tratar de convencer a más usuarios para que abran el fichero malicioso.

Ejecución del troyano

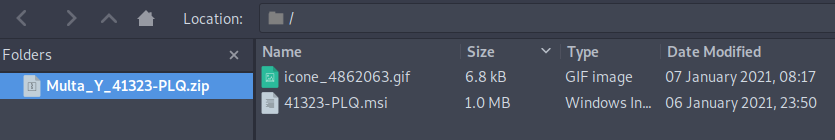

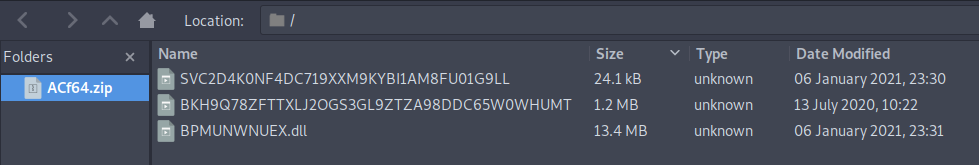

Si el usuario descarga y abre el fichero comprimido malicioso preparado por los delincuentes, veremos como contiene los dos archivos habituales que ya hemos visto en numerosas ocasiones anteriormente. Nos encontramos ante un archivo MSI que es el responsable de ejecutar la primera fase de la cadena de infección, un supuesto archivo gif que suele contener información de configuración y contacto con los URL que han preparado los delincuentes para descargar archivos maliciosos adicionales.

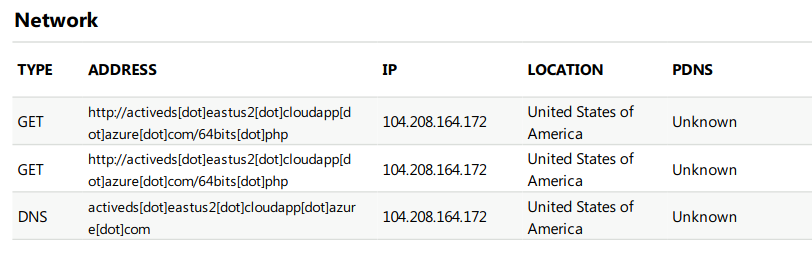

Analizando las conexiones que se realizan al ejecutar, podemos ver como los archivos pertenecientes a la segunda fase de la infección están alojados esta vez en Azure, el servicio en la nube de Microsoft. También observamos como se hace referencia a la descarga de un fichero de 64 bits, pero no a uno de 32 bits como el que hemos visto en ocasiones anteriores. Esto puede ser debido a un descuido de los delincuentes o a que no han considerado oportuno preparar esa versión para esta campaña.

En el interior de este archivo encontramos otros tres ficheros, de forma similar a lo visto en campañas anteriores. Sin embargo, observamos como, a diferencia de otros casos analizados previamente, los delincuentes no han ocultado la extensión del fichero que contiene el malware propiamente dicho y se muestra como un archivo DLL.

Los dos archivos maliciosos han sido generados pocas horas antes de que se empezase a propagar esta nueva campaña, mientras que el instalador de AutoHotkey sigue siendo una versión similar a la que observamos en las últimas campañas analizadas.

Así pues, el archivo BPMUNWNUEX.dll es el que contiene el troyano bancario propiamente dicho y que las soluciones de ESET detectan como una variante de Win64/Spy.Mekotio.L.

Conclusión

Era de esperar que, tras unas semanas de descanso que han coincidido con las vacaciones navideñas, volviésemos a detectar nuevas campañas de este tipo. Los delincuentes llevan muchos meses robando credenciales bancarias de usuarios de varios países y parece que el número de víctimas sigue siendo lo suficientemente interesante como para continuar con este tipo de acciones delictivas. Por tanto, debemos estar muy alerta al recibir este tipo de correos y contar con una solución de seguridad capaz de reconocer y bloquear estas amenazas.