Factura pendiente de Vodafone y Burofax online. Vuelven las campañas de troyanos bancarios.

A pesar de que durante las últimas semanas las campañas de propagación de troyanos bancarios con origen en Latinoamérica parecían haberse detenido en España (con alguna excepción), los investigadores que las seguimos de cerca sabíamos que era cuestión de tiempo que se volviesen a reactivar con fuerza.

Facturas de Vodafone y Burofax online

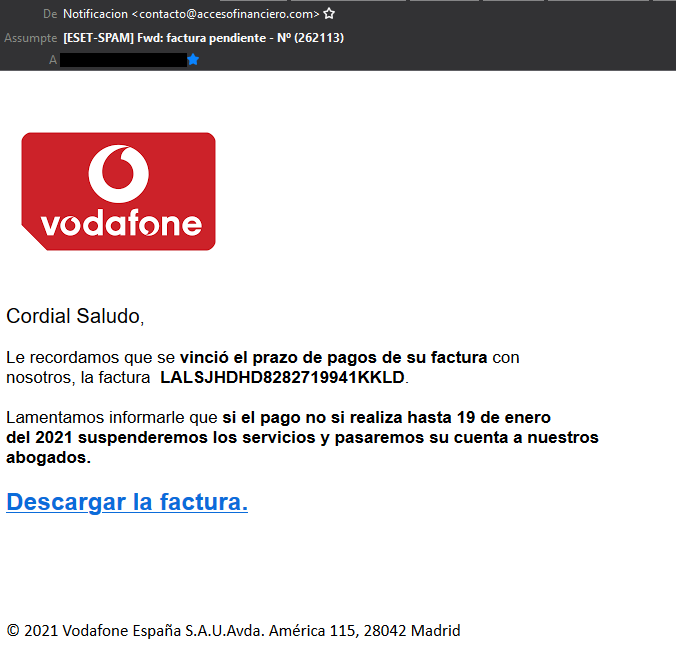

En su retorno a la acción los delincuentes no han innovado demasiado, ya que han reutilizado plantillas de correos ya conocidas y usadas en campañas anteriores, como son las que suplantan la identidad de la empresa de telecomunicaciones Vodafone actualizando, eso sí, las fechas que se incluyen en el correo pero sin corregir varias faltas de ortografía que llevan arrastrando desde hace varios meses.

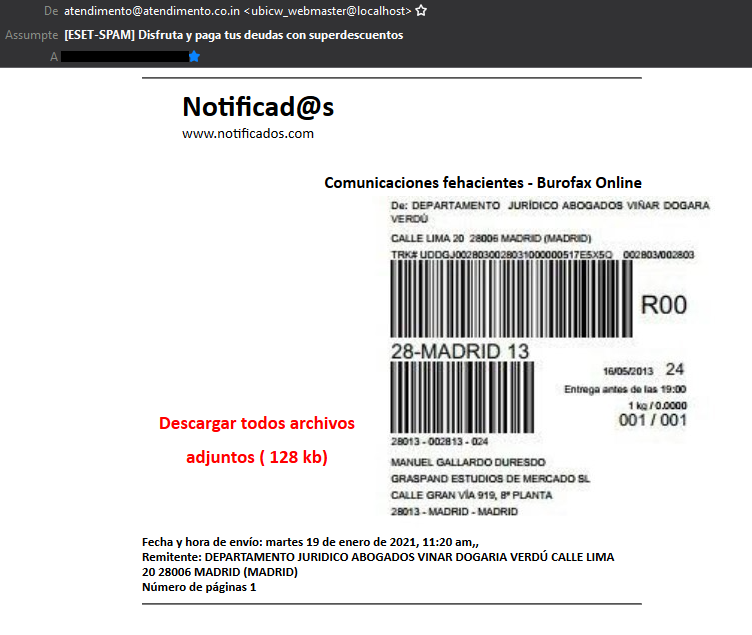

Lo mismo podemos decir de la plantilla que utiliza un supuesto burofax online, que no presenta cambios más allá de la fecha con respecto a la que se empezó a utilizar a principios de octubre del año pasado. Sin embargo, en este caso el correo tiene un detalle que nos ha llamado la atención, y este no es otro que el asunto utilizado. En lugar de hacer referencia al envío de un “burofax electrónico”, en esta ocasión se menciona la posibilidad de pagar deudas con importantes descuentos. Es posible que esto sea una referencia a otra plantilla que aún no hayamos visto y que los delincuentes estén preparando, por lo que debemos estar atentos.

Que los delincuentes reutilicen plantillas ya observadas en campañas anteriores desde hace meses demuestran que estas siguen siendo efectivas a la hora de conseguir nuevas víctimas. Sigue haciendo falta concienciación para que las víctimas potenciales de este tipo de amenazas aprendan a reconocerlas y evitar así que caigan en la trampa preparada por los delincuentes.

Sin cambios en la cadena de infección

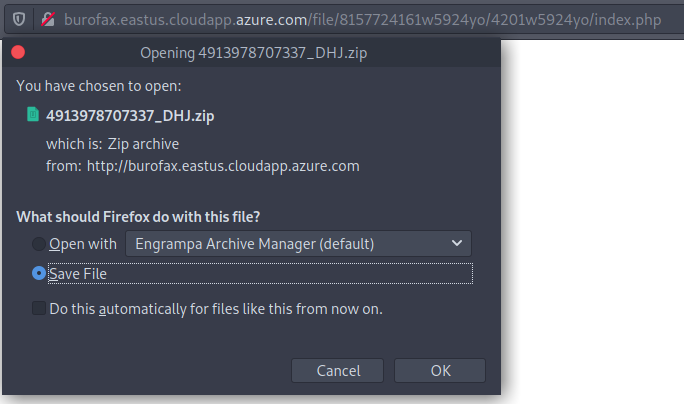

En esta nueva campaña no se han detectado novedades en la forma en la que estas amenazas infectan el sistema de la víctima. Todo empieza cuando el usuario que recibe uno de los correos mencionados pulsa sobre el enlace de descarga de archivos. Esto le redirige a una URL perteneciente a la nube de Microsoft, Azure, donde se encuentran alojados los ficheros maliciosos preparados por los delincuentes.

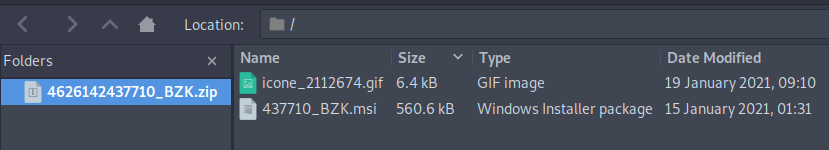

Observamos como se sigue utilizando un fichero comprimido que contiene los dos archivos clásicos en este tipo de amenazas. Por un lado tenemos un archivo GIF que en realidad contiene información acerca de la configuración del malware, y un archivo MSI que es el encargado de contactar con una URL controlada por los delincuentes y de descargar el malware de segunda fase.

En esta ocasión volvemos a encontrarnos con el troyano bancario Mekotio, un malware que, una vez infecta el sistema, se queda esperando a que la víctima acceda a la web de alguna de las entidades bancarias que tiene configuradas para suplantarla y robar así las credenciales de acceso y realizar transferencias de dinero desde la cuenta de la víctima a las controladas por los delincuentes.

Conclusión

Sabíamos que era cuestión de tiempo que este tipo de campañas volviesen a ponerse en marcha tras el parón navideño y aquí tenemos un buen ejemplo. Ahora nos queda ver cómo evolucionarán en los próximos meses y si los delincuentes detrás de estas amenazas seguirán innovando en algún aspecto que las haga más efectivas, o si, por el contrario, terminarán abandonándolas por otro tipo de amenazas. En cualquier caso, es importante mantener nuestro sistema protegido con una solución de seguridad para poder detectar y bloquear estas y otras amenazas.