Falsa aplicación de Huawei se propaga a través de WhatsApp

Cuando analizamos los variados vectores de ataque que utilizan los delincuentes para propagar sus amenazas vemos como se siguen usando canales tradicionales como el correo electrónico. No obstante, durante los últimos años hemos visto como se han intensificado las campañas que tienen como principales objetivos a los dispositivos móviles, utilizando para ello otros canales como los SMS o los mensajes a través de mensajería instantánea.

Nuevo gusano propagándose mediante WhatsApp

Nuestro compañero de ESET Lukas Stefanko, especializado en el análisis de amenazas dirigidas a dispositivos Android, publicó recientemente información acerca de una nueva amenaza descubierta que se hace pasar por una supuesta aplicación de Huawei y que utiliza el servicio de mensajería WhatsApp para propagarse como un gusano informático.

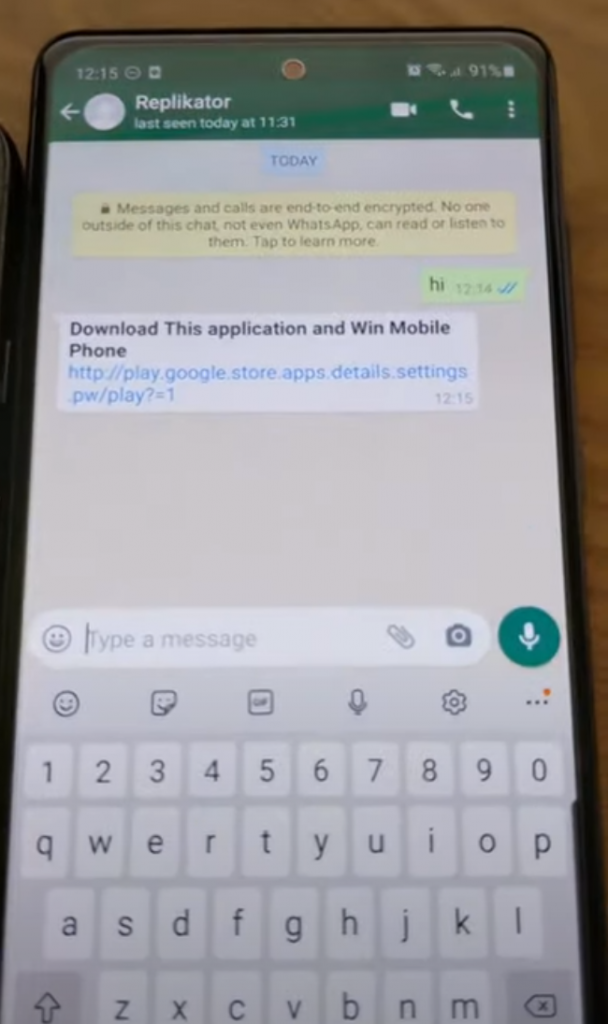

Lukas publicó un vídeo (en inglés) donde se muestra la descarga e instalación de esta aplicación maliciosas junto con los permisos que solicita, las conexiones de red realizadas y los mensajes enviados a los contactos de WhatsApp de la víctima.

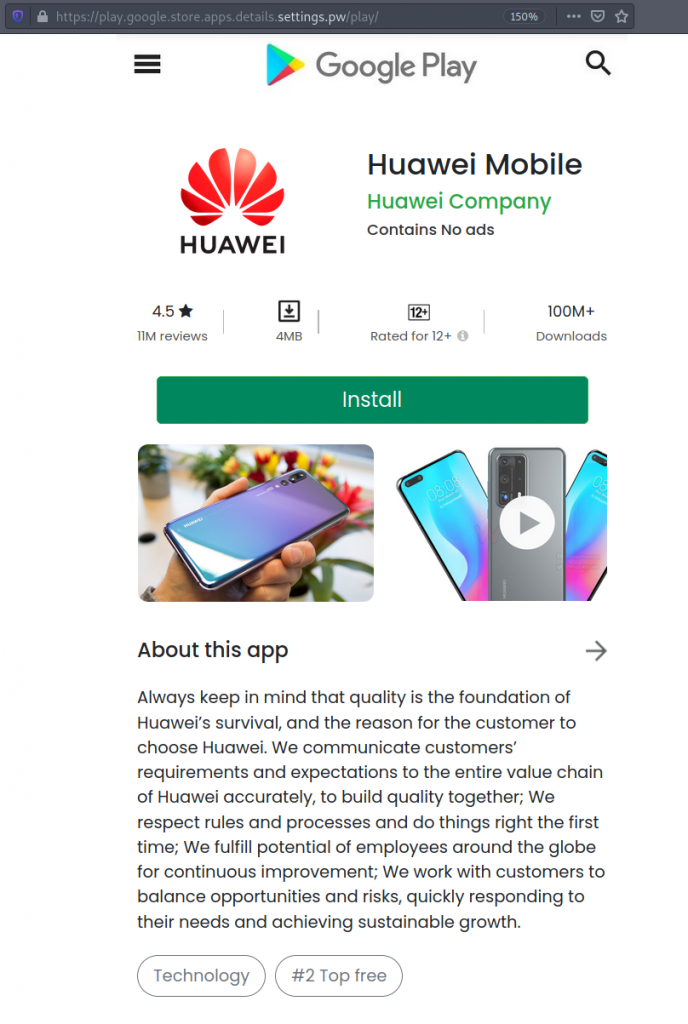

En ese vídeo podemos ver aspectos muy interesantes de esta amenaza como, por ejemplo, la web utilizada por los delincuentes para ofrecer su descarga. Si nos fijamos en la imagen a continuación, podemos observar como esta web está diseñada para parecerse lo máximo posible a la tienda oficial de aplicaciones de Google, tanto en su aspecto como en el nombre de la misma.

También incluye un certificado de seguridad válido, lo que le permite mostrar el candado en la URL para tratar de convencer a aquellos usuarios que aún piensen que este certificado garantiza que la web es segura, cuando lo único que indica es que la comunicación entre nuestro sistema y esa web se encuentra cifrada.

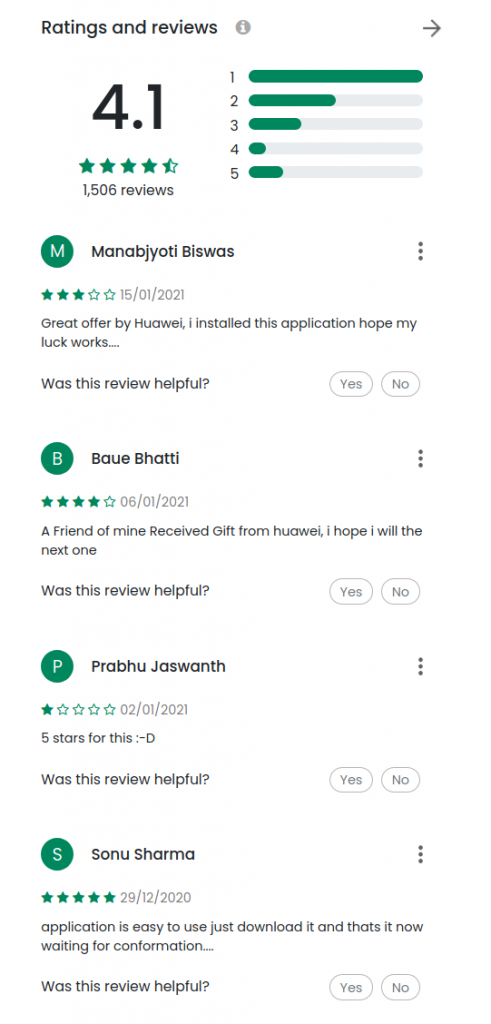

Además, los delincuentes se han preocupado de incluir incluso comentarios para que la web parezca aún más creíble y terminar de convencer a aquellos usuarios que accedan a ella. No deja de ser curioso que hayan incluido comentarios con puntuaciones variopintas para así resultar más convincente.

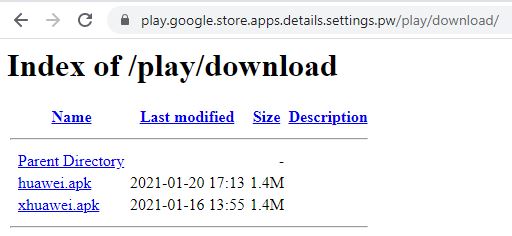

Sin embargo, aquellos usuarios más avispados pueden darse cuenta de que no están ante la página oficial de Google Play si revisan la URL. Ahí se puede observar como esta web fraudulenta se encuentra bajo el dominio real “settings[.]pw” registrado hace poco menos de 4 meses, y que en el momento de escribir este artículo ya no muestra esta web fraudulenta. Aun así, pudimos acceder a la sección de descargas de esta web y comprobar como se estaban proporcionando dos aplicaciones para Android con nombres similares.

Estas son las aplicaciones que se descargan en el dispositivo del usuario cuando pulsa sobre el botón “Install” en la web fraudulenta, necesitando que la instalación se realice de forma manual al tratarse de una aplicación descargada desde fuera de una tienda oficial y solicitando también que se active la opción de instalación de aplicaciones desde orígenes desconocidos que viene desactivada por defecto como medida de seguridad en dispositivos Android.

Las soluciones de seguridad de ESET detectan estas aplicaciones maliciosas como Android/Spams.Q.

Funcionamiento de la app maliciosa

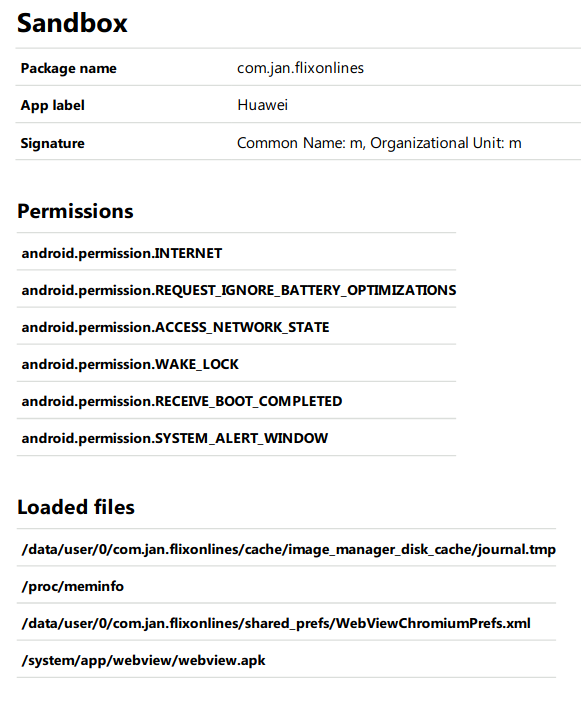

Durante la instalación de la aplicación podemos ver como se solicitan una serie de permisos que serán usados posteriormente por la app para realizar sus actividades maliciosas. En uno de los permisos solicita poder superponerse a otras aplicaciones usando la técnica overlay. Esta técnica es utilizada por bastantes troyanos bancarios para Android con la finalidad de conseguir que los usuarios introduzcan sus credenciales pensando que se encuentran utilizando la app legítima.

Además, este malware también solicita permiso de acceso a notificaciones para así poder distribuir el enlace malicioso a nuestros contactos de WhatsApp mediante un mensaje que se envía como respuesta automática a cualquier otro mensaje enviado por alguno de nuestros contactos.

Hay un detalle importante que el investigador destaca en el vídeo donde analiza esta amenaza, y es que el mensaje a los contactos de la víctima solo se envía como máximo una vez por hora, para así evitar levantar demasiadas sospechas entre aquellos que lo reciban. Además, como vemos, el gancho del mensaje es un supuesto premio en la forma de un smartphone al descargar la aplicación fraudulenta de Huawei, lo que puede resultar lo suficientemente interesante como para que algunos usuarios pulsen sobre el enlace.

Aparentemente, la finalidad de este malware sería la de mostrar anuncios y redirigir a aquellas webs elegidas por los delincuentes. Aparte de eso, no se ha detectado de momento otra finalidad que pudiera hacernos pensar que nos encontramos ante una amenaza específica encargada, por ejemplo, de robar información en forma de credenciales de acceso a banca online, correo o redes sociales.

No obstante, es muy probable que nos encontremos ante una prueba realizada por un grupo de delincuentes para comprobar la efectividad de su amenaza y podríamos empezar a ver en breve esta forma de propagar amenazas siendo usada por malware mucho más dañino, por lo que conviene andar con pies de plomo.

Conclusión

Tal y como recuerda nuestro compañero Lukas en su vídeo, debemos desconfiar de aquellas aplicaciones que no provengan de fuentes oficiales o de confianza. Hace tiempo que Google intenta eliminar aquellas apps maliciosas de su tienda oficial, y aunque se trata de una tarea difícil por la gran cantidad de aplicaciones que contiene y se publican a diario, poco a poco se van haciendo progresos. Si además protegemos nuestro dispositivo Android con una solución de seguridad como las que ofrece ESET de forma gratuita, se lo pondremos aún más difícil a los delincuentes.