¿Orden de pago? Más bien otra campaña de Agent Tesla para robar información

Durante los últimos meses hemos observado una serie de campañas recurrentes por parte de varias familias de malware, muchas de ellas protagonizadas por el malware especializado en el robo de información como credenciales almacenadas en aplicaciones. Uno de los malware de este tipo más activo ha sido Agent Tesla, el cual que vuelve a tener a usuarios españoles como objetivo.

Orden de pago del Santander

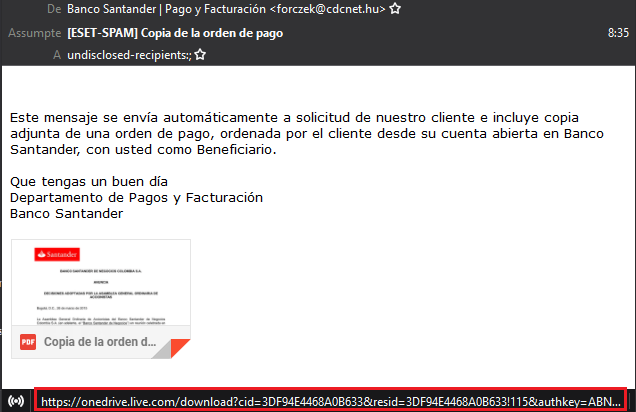

Esta amenaza suele caracterizarse por suplantar el nombre de entidades bancarias y empresas de transporte, entre otras, y las campañas orientadas a usuarios españoles están redactadas en un leguaje sencillo y sin faltas de ortografía. Aunque el mensaje sea bastante informal y no se muestre ningún logotipo o firma de la empresa en el cuerpo del email, sí que se menciona el Banco Santander y se muestra su logotipo tanto en el remitente como en el supuesto documento adjunto. Sin embargo, si nos fijamos en el remitente del email, comprobaremos como no tiene nada que ver con la entidad bancaria suplantada.

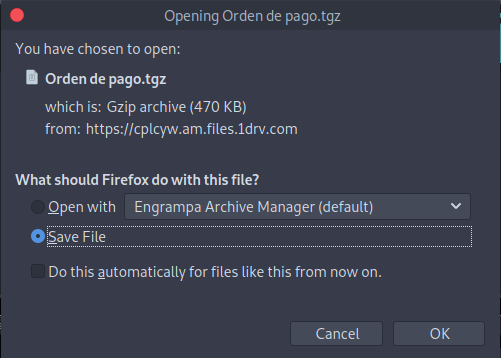

Como ya hemos visto en casos anteriores, la supuesta orden de pago es en realidad una imagen con un enlace a un archivo alojado en un servicio gratuito en la nube. En este caso, los delincuentes han utilizado OneDrive, de Microsoft, para guardar un archivo comprimido que solicitará su descarga o apertura en el caso de que el usuario pulse sobre la imagen.

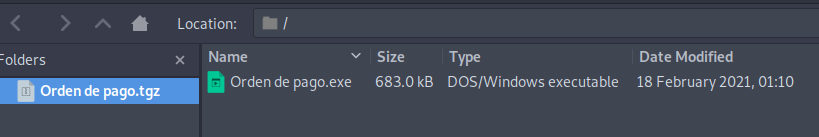

El archivo descargado contiene a su vez un fichero ejecutable EXE y ha sido modificado por última vez unas horas antes de enviarse por correo. Esto es algo habitual en este tipo de campañas y en otras como las protagonizadas por los troyanos bancarios, donde los delincuentes tratan de obtener el mayor número de víctimas durante las horas siguientes al envío de estos correos. Por ese motivo vemos como la mayoría de estos correos suelen llegar a las bandejas de entrada durante la noche o a primera hora de la mañana.

Ejecución y finalidad del malware

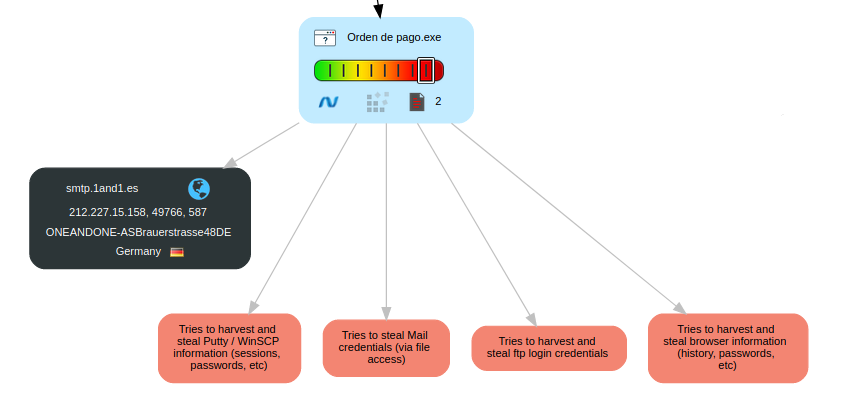

Un malware como Agent Tesla no se caracteriza por utilizar técnicas especialmente elaboradas o una compleja ofuscación. Por ese motivo es fácil seguir los pasos de la cadena de infección y ver cuál es su finalidad. Esta no es otra que el robo de información almacenada en algunas aplicaciones de especial interés para los delincuentes.

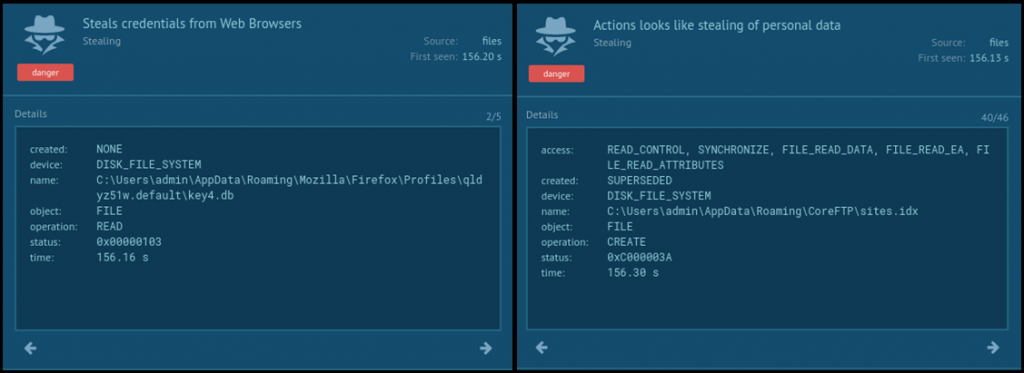

Estas aplicaciones varían desde las credenciales del correo electrónico a las de las aplicaciones usadas para la transferencia de ficheros. También podemos observar que trata de obtener información almacenada en navegadores de Internet como el historial o las contraseñas guardadas.

Podemos observar como el malware accede a las carpetas de instalación por defecto de algunas de estas aplicaciones para tratar de obtener esta información a partir de ciertos ficheros. Esto es especialmente peligroso cuando se trata de empleados de empresas que están teletrabajando, ya que los delincuentes podrían llegar a acceder a la red corporativa con las credenciales robadas o usar el correo corporativo para seguir propagando sus campañas, por poner solo dos ejemplos.

La implantación forzosa del teletrabajo, propiciada por la situación sanitaria actual, explicaría el aumento de campañas de este tipo observadas desde el primer confinamiento sufrido a mediados de marzo de 2020. Las soluciones de seguridad de ESET detectan el fichero descargado inicialmente como una variante del troyano MSIL/Kryptik.ZRR.

Conclusión

Tal y como hemos analizado durante los últimos meses y viendo que la situación actual es bastante probable que se prolongue durante varios meses más, no nos extrañaría ver que las campañas protagonizadas por malware de este tipo se sigan produciendo a corto y medio plazo. Por ese motivo debemos estar atentos y evitar abrir ficheros adjuntos o pulsar sobre enlaces no solicitados sin antes confirmarlo con el supuesto remitente, a la par que contamos con una solución de seguridad capaz de identificar y eliminar estas amenazas.