Cuidado con el email fraudulento que suplanta a Caixabank

El uso de entidades bancarias como gancho para conseguir víctimas es algo que los delincuentes llevan haciendo desde hace muchos años. Sin embargo, desde aquellos correos mal redactados que veíamos hace más de una década (y hasta no hace tanto) a algunas de las amenazas que analizamos actualmente ha llovido mucho, y los delincuentes han adaptado sus campañas para hacerlas no solamente más convincentes, sino también más difíciles de detectar y analizar.

Email de Caixabank

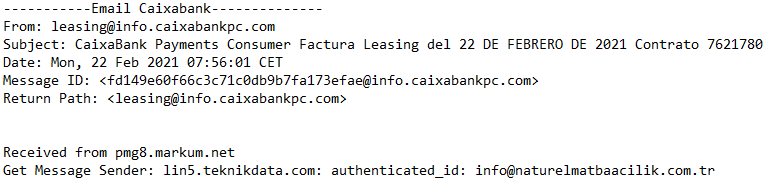

En el correo que vamos a analizar hoy vemos como los delincuentes han optado por suplantar la identidad de CaixaBank, más concretamente su departamento de leasing y créditos al consumo. A primera vista un usuario no notaría nada extraño, ya que no existen errores de redacción, el remitente parece legítimo e incluso se nos indica que el email se encuentra libre de virus, algo que, tal y como podemos comprobar en la imagen a continuación, no es cierto.

Sin embargo, hay bastantes peculiaridades en este correo electrónico, las cuales podrían hacerlo pasar como legítimo incluso para usuarios más experimentados en el caso de no ser detectado como malicioso por nuestra solución de seguridad. Si nos paramos a revisar las cabeceras del correo veremos cómo los campos que suelen revisarse más a menudo no parece que tengan nada extraño. Sin embargo, hay otros campos que resultan especialmente sospechosos puesto que delatan la procedencia real del mensaje, que en esta ocasión sería Turquía

Esto demostraría una especial dedicación por parte de los delincuentes responsables de esta campaña para tratar de evitar los filtros de correo y conseguir llegar así a sus víctimas personales.

GuLoader y su relación con CloudEyE

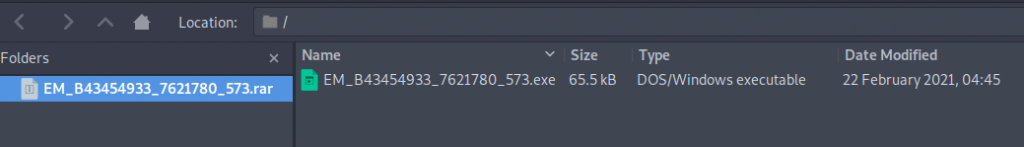

El archivo adjunto al correo electrónico se nos presenta en formato de fichero comprimido en formato RAR, conteniendo en su interior un archivo ejecutable. Tratar de ocultar el fichero ejecutable dentro de un archivo comprimido es algo que venimos observando desde hace meses y de lo que hacen uso numerosas familias de malware.

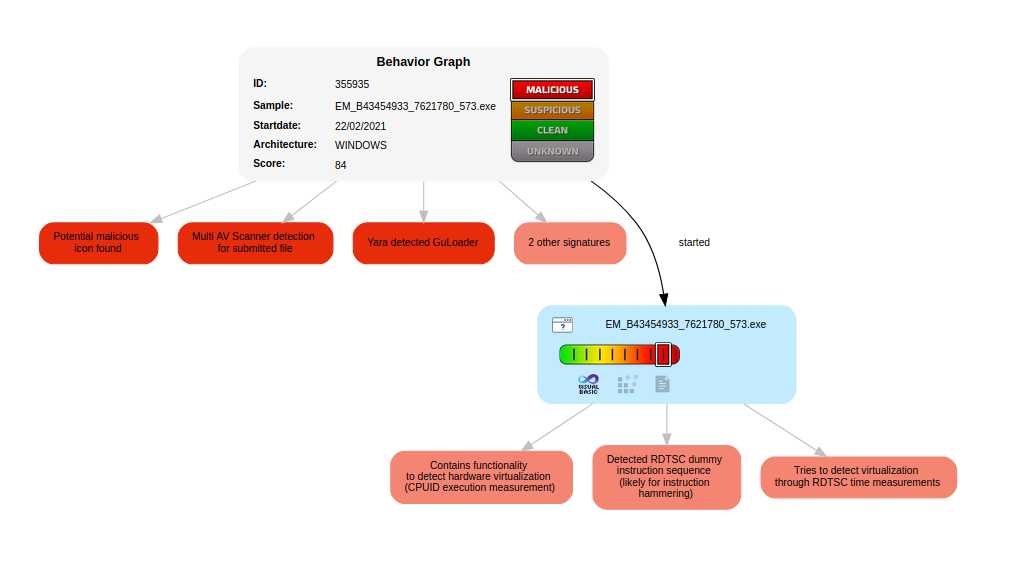

Sin embargo, a la hora de intentar ejecutar el malware en una sandbox o entorno controlado para ver las conexiones y acciones que trata de realizar al infectar la máquina, nos encontramos con que esta amenaza dispone de fuertes medidas de evasión de este tipo de entornos y que, una vez los detecta, deja de ejecutarse según la forma que había sido programado inicialmente.

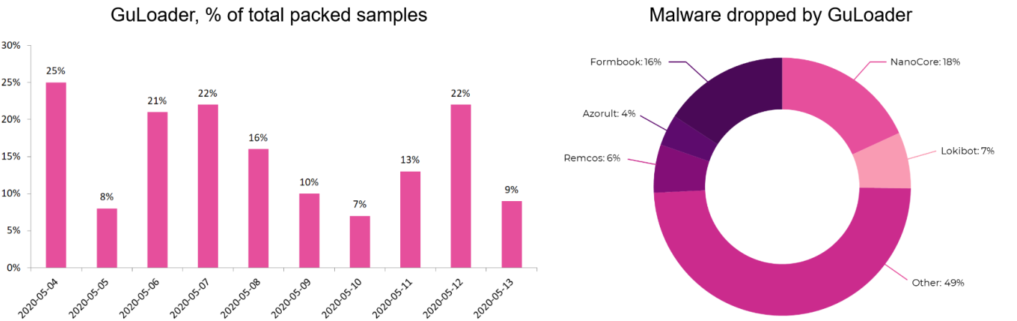

Habitualmente, esta amenaza está relacionada con la ejecución de familias de malware como Formbook, Nanocore o Agent Tesla, entre otros, tal y como se ha podido comprobar en numerosas ocasiones anteriores durante los últimos meses en los que este malware se ha visto involucrado.

Sin embargo, hay algo en lo que los investigadores de la empresa de seguridad Check Point han querido hacer hincapié desde hace varios meses y es alertar de la existencia de un software comercial, aparentemente legítimo, que realiza la misma función que GuLoader a la hora de empaquetar los ejecutables maliciosos para dificultar su detección y detectar cuándo están siendo analizados en un entorno controlado.

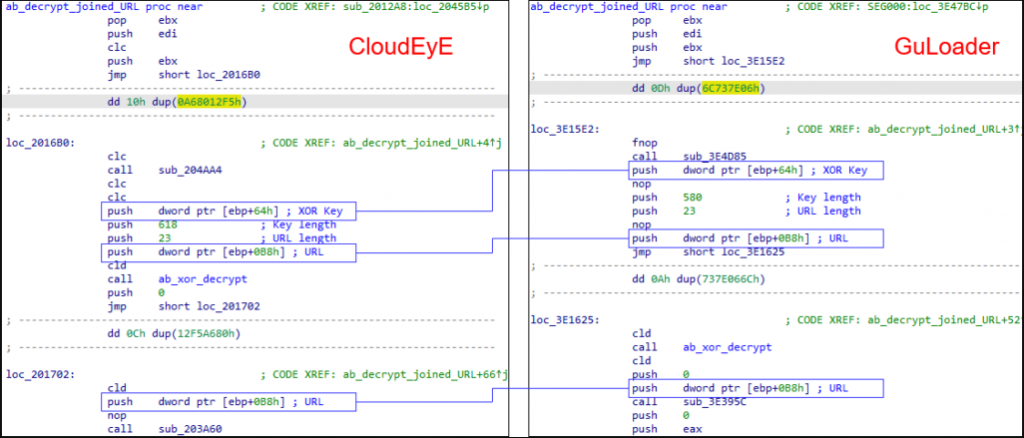

A la hora de analizar algunas muestras detectadas como GuLoader, los investigadores se dieron cuenta de algunas referencias al software CloudEyE, anteriormente conocido como DarkEyE Protector. De hecho, no era extraño que se detectase de la misma forma, puesto que su código era muy similar al del malware usado por los delincuentes para evadir la detección de sus amenazas.

Según informan los investigadores, los desarrolladores detrás de este software lo definen como un crypter que puede ser utilizado junto a diferentes tipos de malware para hacerlo indetectable a los antivirus, algo que no deja lugar a dudas de que este software fue desarrollado con esa funcionalidad en mente y no ha sido algo accidental.

Conclusión

El email analizado en esta ocasión es solo uno de los muchos ejemplos usados por los delincuentes para tratar de obtener nuevas víctimas, y ya hemos comprobado que pueden llegar a ser bastante creíbles para la mayoría de usuarios. Además, los delincuentes también intentan que sus amenazas pasen inadvertidas y no sean detectadas, aunque soluciones de seguridad como ESET sean capaces de identificarlas como maliciosas.