Importante campaña de propagación de spyware dirigida a empresas españolas

El robo de información desde sistemas pertenecientes principalmente a entornos corporativos ha sido una actividad delictiva que experimentó un importante aumento durante 2020 y sigue en aumento en 2021. Durante los últimos meses hemos visto numerosas campañas propagándose en España y usando principalmente el correo electrónico, cuya finalidad no era otra que robar información relacionada con credenciales de acceso a servicios de todo tipo.

Oleada de correos

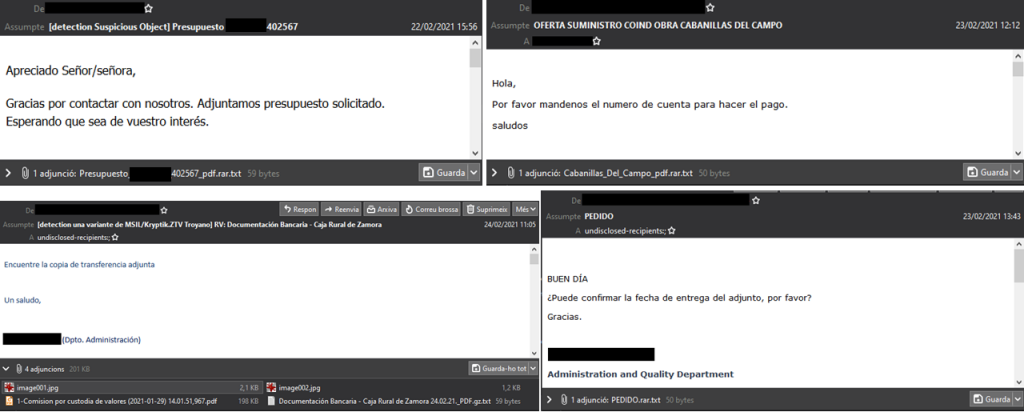

Durante esta semana hemos estado observando un importante incremento de emails relacionados con este tipo de amenazas, todos ellos enviados desde empresas españolas y que tenían como principal destino otras empresas de nuestro país, principalmente sus clientes y proveedores.

La intensidad de esta campaña ha sido especialmente elevada si nos atenemos a la gran cantidad de muestras analizadas en nuestro laboratorio durante estos últimos días, aunque todas ellas seguían una pauta parecida, tal y como podemos comprobar en los ejemplos mostrados a continuación.

En todos los mensajes enviados se puede observar un patrón similar, y es que son enviados desde los servidores de correo de empresas mayoritariamente españolas que han visto alguno de sus sistemas infectados previamente, por lo que hemos ocultado su identidad. Además, en todos estos correos se hace referencia a una factura, presupuesto, pedido o documentación bancaria, e incluso hemos visto ejemplos en los que se adjuntan emails previos para dar más credibilidad al mensaje, y que demuestra que los delincuentes buscan ser lo más convincentes posible con sus mensajes para conseguir un mayor número de víctimas.

En algunos de estos correos se han llegado a incluir ficheros relacionados con operaciones de transferencias bancarias sacados de las cuentas de correo comprometidos previamente, aunque lo más habitual es que solo se incluya un archivo comprimido con el nombre de algún fichero relacionado con la empresa o alguno de sus proveedores o clientes.

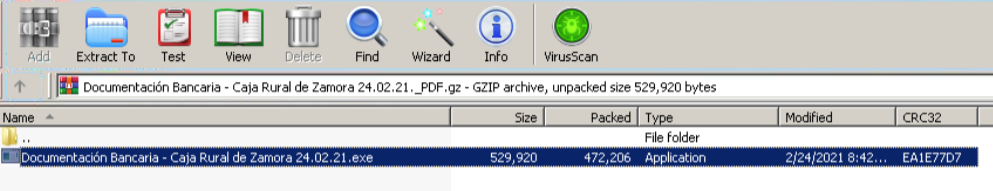

Sin embargo, en algunos casos hemos podido comprobar como los delincuentes han llegado incluso a renombrar también el fichero ejecutable malicioso, y aunque se puede observar a simple vista como este fichero no contiene ningún documento y sí una aplicación, aún son pocos los usuarios que se fijan en estos detalles.

Impacto y finalidad de esta campaña

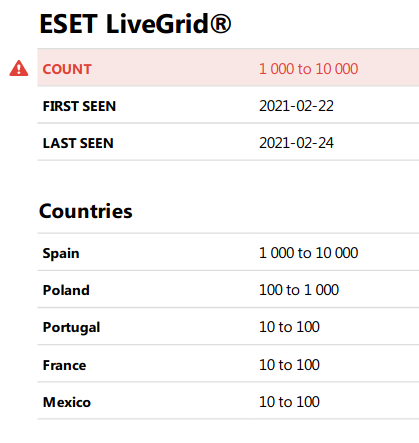

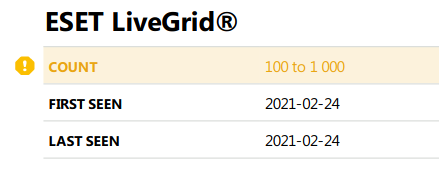

Tal y como comentábamos al inicio de este artículo, el impacto que esta campaña ha tenido entre usuarios (principalmente pymes) españoles ha sido considerable si nos atenemos a las cifras de correos revisados durante los últimos días y muestras analizadas, tal y como confirman las estadísticas de ESET Live Grid.

En la tabla anterior podemos observar como España ha sido el objetivo principal de los responsables de esta campaña, afectando a menor medida a otros países de nuestro entorno o con los que compartimos idioma. Estas cifras corresponden a aquellas detecciones del malware GuLoader o del packer CloudEye (que tienen un código prácticamente idéntico) y que son utilizados por los delincuentes para dificultar el análisis de las muestras en las sandbox más tradicionales. GuLoader ha sido observado en el pasado siendo utilizado para empaquetar código malicioso perteneciente a los spyware Formbook, Nanocore o Agent Tesla.

Precisamente, hemos observado como algunas muestras de Agent Tesla se propagaban usando estos correos, pero sin utilizar GuLoader para dificultar su detección y análisis. Su número, no obstante, era bastante menor al de las muestras que sí iban empaquetadas con GuLoader.

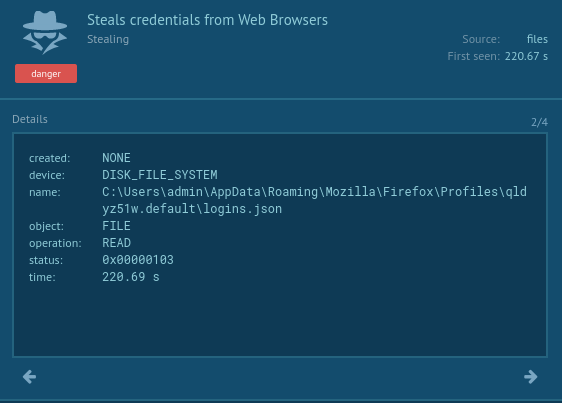

Recordemos que Agent Tesla, como Formbook, Nanocore y otros spyware similares, se especializan en robar credenciales almacenadas en aplicaciones instaladas en los sistemas a los que infecta. Entre estas aplicaciones encontramos navegadores de Internet, clientes de correo, clientes FTP y VPNs, entre otras.

Con estas credenciales los delincuentes pueden, por ejemplo, seguir enviando estos correos maliciosos a los contactos almacenados en la libreta de direcciones de los sistemas infectados, acceder a información y recursos compartidos de la empresa por FTP o incluso a servicios y redes internas, aprovechando las credenciales obtenidas de los navegadores y VPNs usadas por los trabajadores en remoto. Todo esto puede desembocar en ataques más elaborados que pongan en peligro la información confidencial de la empresa.

En cualquier caso, todas las muestras analizadas durante esta campaña habían sido detectadas previamente por las soluciones de seguridad de ESET instaladas en servidores de correo y endpoints como variantes de Win32/Kryptik.HJPK o MSIL/Kryptik.ZTV.

Conclusión

Estamos ante una de las campañas de propagación de este tipo de amenazas más importantes observadas durante los últimos meses, lo que demuestra que aún queda trabajo por hacer a la hora de evitar que los empleados de las empresas caigan en este tipo de trampas. Los delincuentes intentan mejorar sus técnicas para intentar que sus correos sean lo más convincentes posible, y por eso a las labores de concienciación se deban sumar medidas de seguridad como ESET EDTD, capaces de detectar este tipo de amenazas antes de que lleguen a las estaciones de trabajo.