“Proceso de liquidación tributaria”: falso email de la Seguridad Social descarga troyano bancario

Tras algunas semanas en las que la actividad de los troyanos bancarios con origen en América Latina había tenido cierto descenso, durante los últimos días hemos observado cómo los delincuentes han vuelto a la carga con una nueva campaña en la que utilizan una plantilla suplantando a la Seguridad Social.

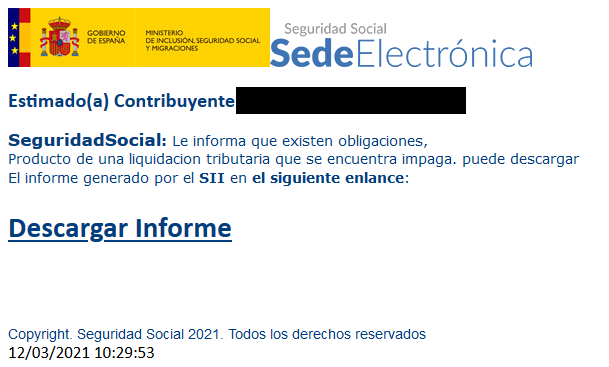

El correo de la Sede Electrónica

Algunas de las plantillas preferidas por los delincuentes responsables de esta amenaza durante el pasado 2020 fueron las que suplantaban a organismos oficiales como el Ministerio de Empleo, la Agencia Tributaria o el Ministerio del Interior. En esta ocasión, nos encontramos con un correo que se hace pasar por el Ministerio de Inclusión, Seguridad Social y Migraciones y hace referencia a una supuesta liquidación tributaria pendiente de pago.

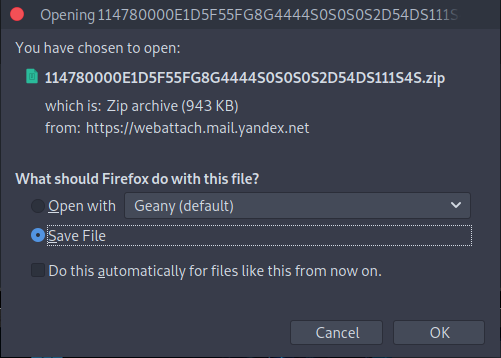

Esta plantilla, a pesar de ser nueva, sigue la misma estructura de varias ya observadas anteriormente en otros correos similares. Se le indica al usuario que recibe este mensaje que tiene un pago pendiente y se le proporciona un enlace a un dominio controlado por los atacantes. En esta ocasión se trata de webs legítimas elaboradas con WordPress y que han sido comprometidas para redirigir a la descarga de las amenazas preparadas por los delincuentes, por lo que si se pulsa sobre el enlace proporcionado para descargar el supuesto informe se procederá a descargar el siguiente archivo:

Como observamos en la imagen anterior, la muestra se encuentra alojada en el servicio de correo con origen ruso Yandex. Esto supone un ligero cambio respecto a las campañas vistas con anterioridad, donde se utilizaban servicios en las nubes de empresas como Microsoft, Amazon, Google o MediaFire.

Análisis del troyano bancario

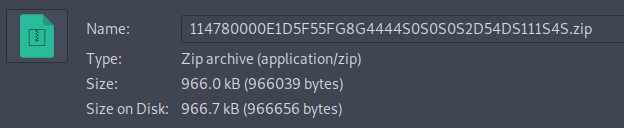

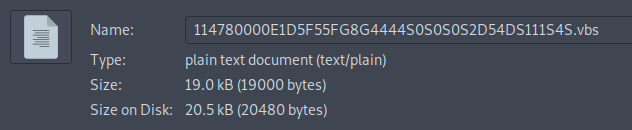

Si revisamos el fichero ZIP descargado vemos como este tiene un tamaño cercano al megabyte, mientras que en su interior tan solo encontramos un fichero VBS que apenas ocupa 20 kilobytes.

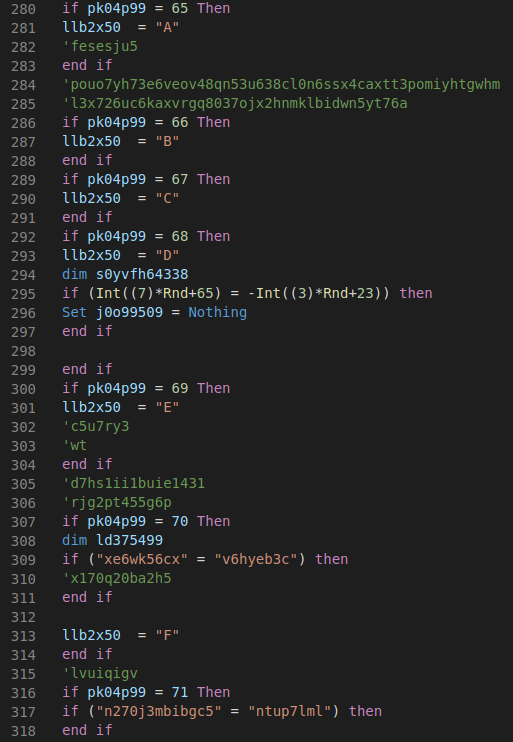

Al analizar este archivo VBS podemos ver como los delincuentes han dedicado bastantes esfuerzos a ofuscar las llamadas a funciones dentro del código que resultan bastante sospechosas. La mayor parte de las alrededor de 1000 líneas de código que contiene el fichero VBS malicioso están dedicadas a realizar esta ofuscación, lo que demuestra las molestias que se han tomado los delincuentes para dificultar el análisis de su código.

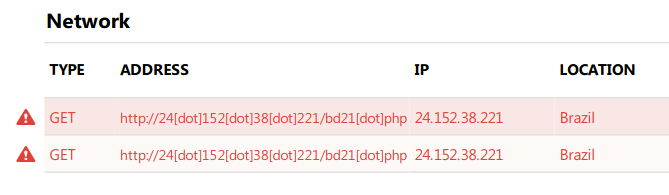

Una vez ejecutado el código, se intenta realizar una conexión a una IP ubicada en Brasil para obtener un fichero PHP que será utilizado para descargar y ejecutar el código malicioso con funcionalidad de troyano bancario.

En esta ocasión nos encontramos ante otra variante del troyano Mispadu, una de las amenazas provenientes de America Latina y encargada de robar credenciales bancarias que más a afectado a usuarios en España durante el último año. Además, el archivo descargado originalmente y que contiene el VBS malicioso es identificado por las soluciones de seguridad de ESET como VBS/Kryptik.QC trojan.

Conclusión

Tal y como acabamos de comprobar, las campañas protagonizadas por este tipo de amenazas siguen produciéndose más de un año después de que empezasen a afectar a usuarios españoles. Esto demuestra que los delincuentes siguen consiguiendo víctimas en nuestro país mientras se expanden a otros países de nuestro entorno, por lo que debemos estar atentos a este tipo de correos y proteger nuestro sistema con una solución de seguridad capaz de detectar y eliminar estas amenazas.