«Envío de burofax online”: regresa el troyano bancario Mekotio

Parece que los delincuentes detrás de las numerosas campañas de propagación de troyanos bancarios procedentes de América Latina han intensificado su actividad tras varias semanas de aparente tranquilidad. Si en el anterior post analizábamos una campaña del troyano Mispadu que utilizaba una nueva plantilla de correo, ahora vemos como otra de estas familias de malware hace su reaparición tratando de conseguir nuevas víctimas entre usuarios españoles.

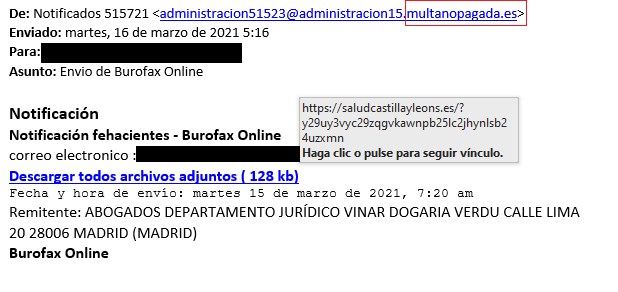

Correo con burofax online

Para esta reaparición, los delincuentes han vuelto a utilizar el asunto de un supuesto burofax online, aunque no se han molestado en incluir la imagen que han usado en anteriores campañas para tratar de hacer este correo más creíble. Además, si nos fijamos en la dirección del remitente vemos que el dominio utilizado hace referencia a una supuesta multa no pagada, otra de las plantillas preferidas por estas familias de troyanos bancarios.

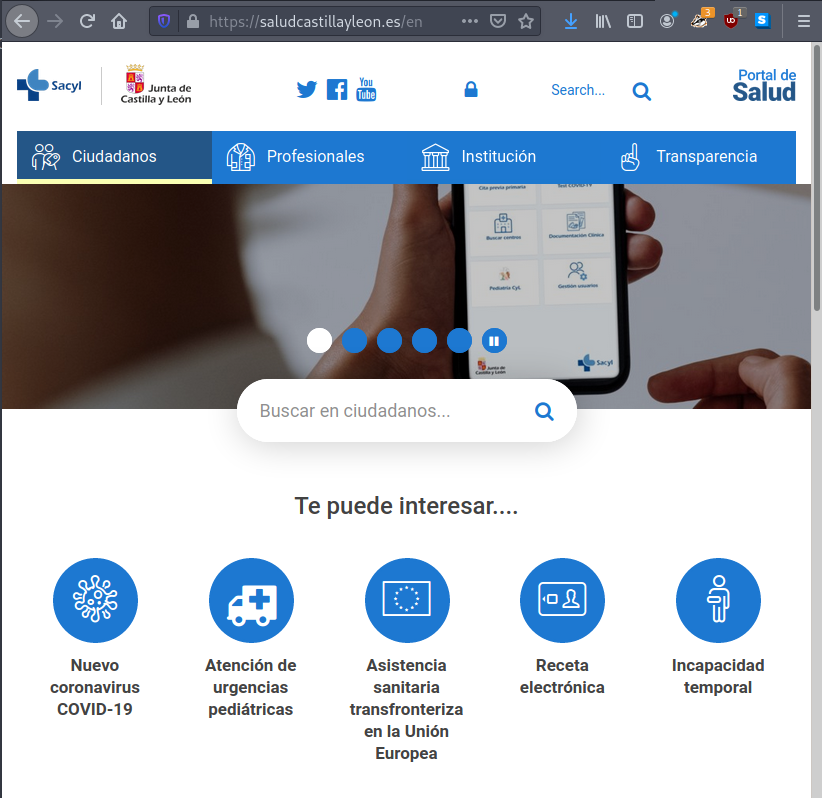

Sin embargo, en esta ocasión el enlace que se proporciona para descargar el supuesto burofax esconde algo ingenioso a la par que preocupante. Si nos fijamos en la URL a la que se nos direcciona veremos que se utiliza el dominio “saludcastillayleons.es”, un dominio muy similar al legítimo usado por el servicio de salud de la comunidad autónoma de Castilla y León, tal y como podemos comprobar a continuación si observamos la web auténtica.

La utilización de estos dominios es preocupante, puesto que si bien no debería tener relación con el envío de un supuesto burofax, parece indicar que los delincuentes están tratando de registrar dominios en los que los usuarios puedan caer más fácilmente aprovechándose de la situación sanitaria actual. Es algo a lo que tendremos que prestar especial atención cuando analicemos futuras campañas.

Descarga y ejecución del malware

En lo que respecta a la cadena de ejecución de este malware, no hay mucha diferencia con respecto a algunas de las campañas observadas anteriormente. Estamos ante una nueva campaña de propagación del troyano bancario Mekotio que utiliza la cadena clásica de infección, a pesar de que en muestras recientes hemos observado ciertos cambios.

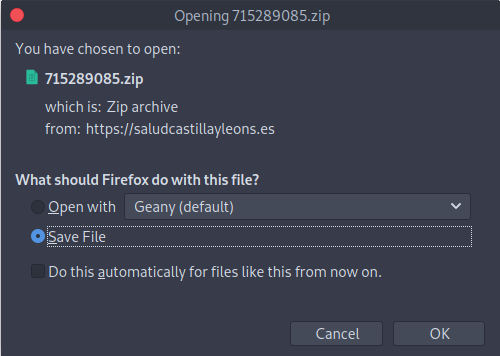

Todo empieza con la descarga de un archivo ZIP desde la URL maliciosa preparada por los delincuentes, estrategia que no ha sufrido apenas cambios durante los últimos meses.

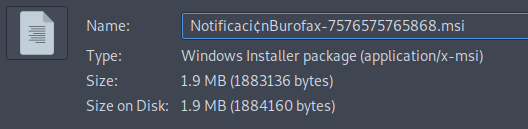

Dentro de ese archivo ZIP podemos encontrar un fichero MSI con una fecha de compilación reciente. Concretamente, la muestra analizada fue compilada el pasado domingo 14 de marzo y se empezó a distribuir este mismo 16 de marzo de madrugada.

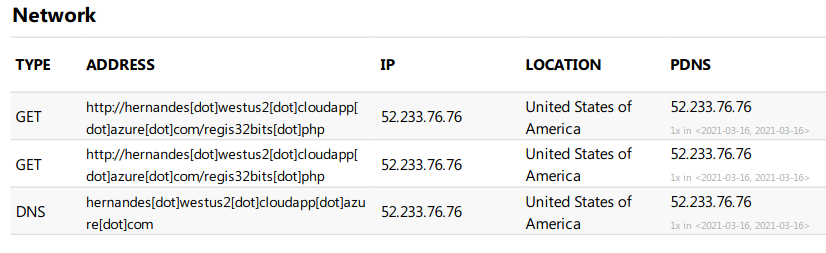

Al ejecutar este archivo se realiza una conexión para descargar los archivos pertenecientes a la segunda fase de este ataque, archivos que se encuentran en Azure para tratar de pasar inadvertidos por los posibles sistemas de detección de amenazas que el usuario tenga instalados.

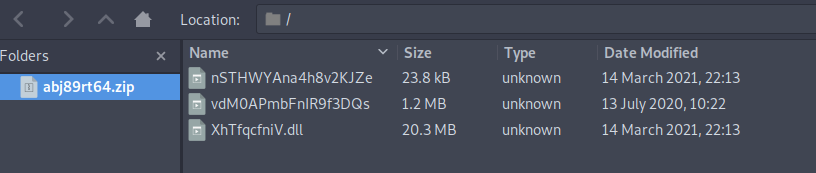

Desde esos enlaces se descarga otro fichero ZIP que contiene a su vez otros tres archivos, siguiendo un patrón que ya hemos visto con anterioridad en otras campañas protagonizadas por el mismo troyano bancario.

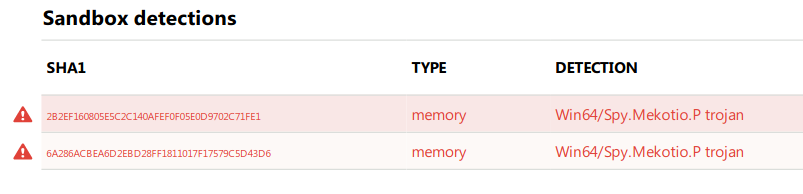

Entre esos tres ficheros encontramos el instalador de AutoHotkey, lenguaje de programación que los delincuentes utilizan en estas campañas para ejecutar sus amenazas, un archivo que contiene comandos y la configuración para la ejecución del malware y el archivo DLL que contiene información con enlaces para la descarga y ejecución del payload que contiene el troyano bancario Mekotio, tal y como es detectado por las soluciones de seguridad de ESET.

Esta campaña no incorpora alguna de las novedades incluidas durante los últimos meses por los delincuentes en lo que respecta a su cadena de distribución y ejecución, pero no por eso deja de ser peligrosa si consigue infectar el sistema de la víctima, puesto que procederá a robar las credenciales de acceso a la web de los bancos que tenga registrados y a robar dinero de la cuenta bancaria.

Conclusión

De nuevo vemos como se activan con intensidad las campañas de estos troyanos bancarios que llevan teniendo como objetivo a usuarios españoles y portugueses desde hace más de un año, y que ya han empezado a extenderse por otros países de nuestro entorno. Por ese motivo resulta crucial aprender a reconocer este tipo de correos fraudulentos, evitar pulsar sobre enlaces no solicitados y contar con una solución de seguridad capaz de identificar y eliminar estas amenazas.