“DHL: Seguimiento del envío” Siguen los casos de troyanos bancarios para Android

A pesar de que los delincuentes detrás de las campañas de envío de SMS que suplantan a empresas de logística y que terminan instalando troyanos bancarios ya están siendo observadas en otros países como Alemania o Polonia, esto no significa que vayan a dejar de intentar conseguir nuevas víctimas entre usuarios españoles. Buena prueba de ello son las muestras detectadas durante las últimas horas y que siguen las técnicas que hemos estado observando desde hace meses.

Nuevo paquete de DHL

Gracias a la alerta publicada hace unas horas por el investigador MalwareHunterTeam en Twitter, hemos podido analizar la muestra más reciente perteneciente a esta campaña de propagación de troyanos bancarios que suelen utilizar mensajes SMS para propagar los enlaces desde los que se descargan las aplicaciones maliciosas.

El éxito obtenido por estas amenazas durante los últimos meses se debe principalmente al gancho utilizado por los delincuentes, ya que son muchos los usuarios que reciben estos mensajes y que están esperando un paquete enviado a través de alguna de las empresas de logística que los delincuentes suplantan.

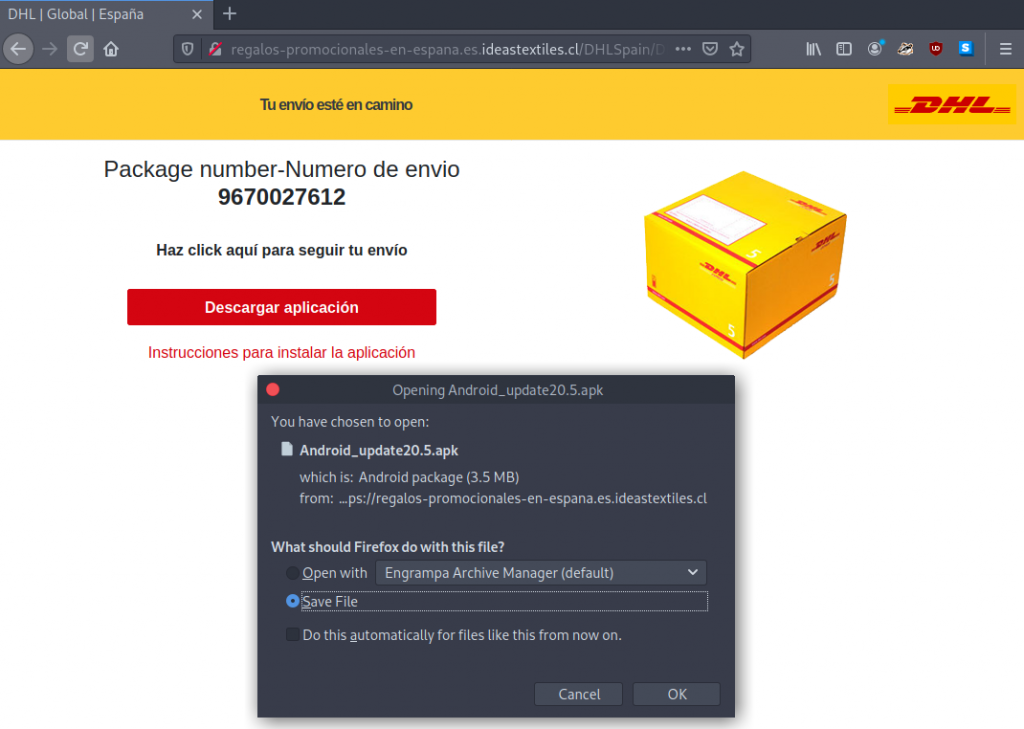

En esta ocasión, se ha vuelto a utilizar la plantilla que suplanta a la empresa de logística DHL, tal y como empezamos a ver a finales de enero. Sin embargo, en esta ocasión, al pulsar sobre la opción de mostrar las instrucciones para instalar la aplicación, la página devuelve un error y solo podemos descargar la aplicación desde el botón proporcionado para tal fin.

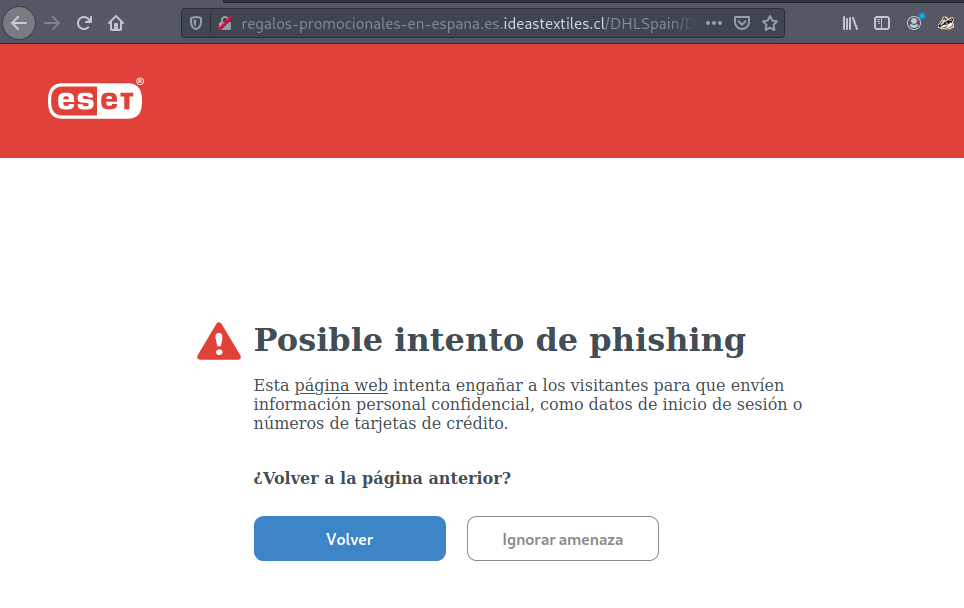

Debemos destacar que, pese a que los delincuentes están utilizando una web legítima comprometida para alojar el malware, esta es detectada por las soluciones de seguridad de ESET como un posible intento de phishing, por lo que todos los usuarios que dispongan de una protección en sus dispositivos como ESET Mobile Security serán alertados. De esta forma se protege al usuario incluso antes de que pueda descargar la aplicación maliciosa en su sistema.

Como detalle interesante, la app descargada desde ese enlace lleva como nombre “Android_update20.5.apk”, por lo que detrás de esta campaña podrían estar los mismos autores de la que analizamos recientemente y que se hacía pasar por una actualización de Android.

Funcionamiento del malware

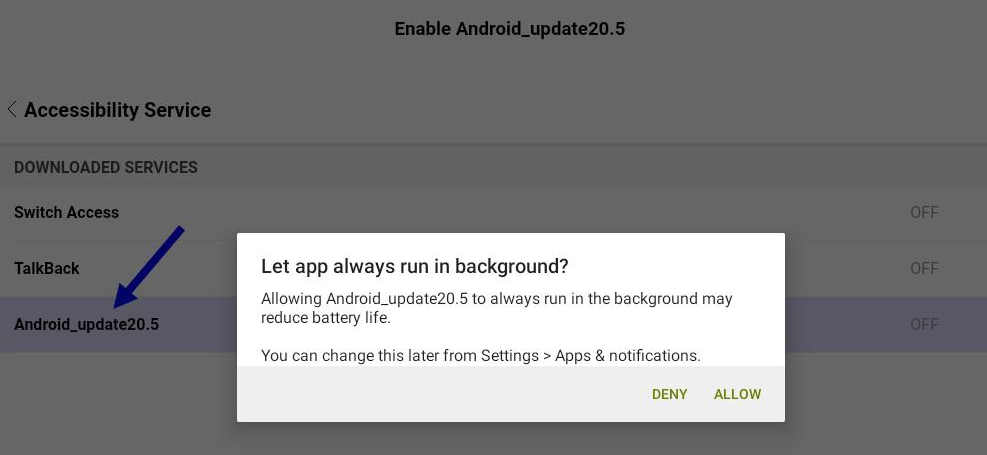

La muestra que se descarga desde la web comprometida por los delincuentes tiene un funcionamiento similar al observado en campañas anteriores. Además de requerir que el usuario habilite la instalación desde fuentes que no sean de confianza, esta aplicación maliciosa también solicita obtener permisos de accesibilidad y para ejecutarse en segundo plano. De esta forma, el malware resulta más difícil de desinstalar de lo habitual, aunque sigue siendo posible realizando ciertos pasos.

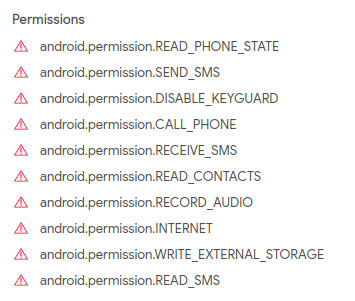

Una vez instalada la app maliciosa en el dispositivo, esta pasará a monitorizar la apertura de ciertas aplicaciones como las relacionadas con la banca online para, una vez el usuario trate de abrirlas, superponer una pantalla fraudulenta encima en la que la víctima introducirá sus credenciales pensando que se trata de la aplicación legítima.

Además, gracias a los permisos que obtiene esta aplicación, es capaz de interceptar los mensajes SMS enviados por la entidad bancaria y que se utilizan como doble factor de autenticación para confirmar las transferencias. De esta forma, los delincuentes pueden acceder a la cuenta bancaria de la víctima y realizar transferencias de dinero a cuentas controladas por ellos sin que esta se dé cuenta.

Las investigaciones preliminares apuntan a que estaríamos ante una nueva variante del troyano bancario Alien, familia de malware que habría surgido a partir del malware Cerberus. Además de ser capaz de robar credenciales de aplicaciones de banca online, este malware también puede obtener las credenciales de otras aplicaciones como las relacionadas con redes sociales y realizar toda una serie de acciones, entre las que se incluyen la instalación de otras aplicaciones maliciosas o el robo de los contactos en nuestra agenda.

Las soluciones de seguridad de ESET detectan la aplicación maliciosa descargada como el troyano Android/TrojanDropper.Agent.HNI.

Conclusión

Parece que este tipo de campañas no dan respiro desde que empezaron a detectarse a finales de 2020, y es que mientras los delincuentes sigan obteniendo nuevas víctimas no tienen ninguna razón aparente para dejar de intentarlo. Por ese motivo debemos ir con cuidado con las aplicaciones que descargamos y desde dónde lo hacemos, además de contar con una solución de seguridad en nuestro dispositivo Android que nos permita detectar estas amenazas y eliminarlas antes de que nos causen un serio problema.