Los troyanos bancarios latinoamericanos siguen apuntando a objetivos españoles

Son, sin duda alguna, una de las amenazas más recurrentes desde hace poco más de un año, y no parece que vayan a desaparecer a corto plazo. Los troyanos bancarios con origen en Latinoamérica y que tienen como objetivo, entre otros, a usuarios españoles se han convertido en un tipo de malware muy recurrente que, salvo en contadas semanas, no cesan de enviar correos con diferentes temáticas en búsqueda de nuevas víctimas.

Mismas plantillas, mismos resultados

Uno de los aspectos que más nos sorprenden a la hora de analizar las constantes campañas de estos troyanos bancarios es la reutilización de plantillas de correo ya vistas anteriormente. Esto es un indicativo de que siguen siendo efectivas y que quedan muchos usuarios susceptibles de caer en engaños de este tipo, algo que no dudan en aprovechar los delincuentes detrás de estas amenazas.

Durante los últimos días hemos estado viendo varios de estos correos electrónicos usando, por ejemplo, la temática de la multa de tráfico no pagada, usando logotipos de la Dirección General de Tráfico y del Ministerio del Interior para tratar de resultar más convincente. Además, los remitentes desde donde supuestamente se envían estos avisos suelen utilizar dominios relacionados con la temática de la multa, para así tratar de terminar de convencer a los usuarios que reciban estos correos.

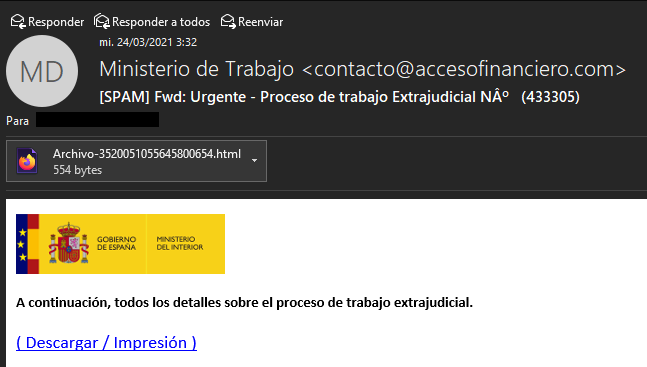

También hemos observado otros correos suplantando igualmente al Ministerio del Interior pero bastante más escuetos en su contenido, ya que solo incluye una frase mencionando un supuesto “proceso de trabajo extrajudicial” y un enlace de descarga. En lo que respecta al remitente, vemos como utilizan un dominio genérico que tiene cierta relación con la temática del correo para tratar de ser más convincente.

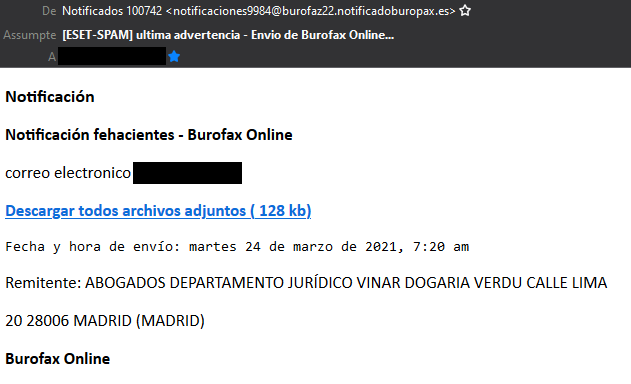

El último de los correos recientes analizados en nuestro laboratorio se corresponde con la típica plantilla que nos avisa de la recepción de un supuesto burofax online por parte de un despacho de abogados ubicado en Madrid. Esta es una de las plantillas que más se ha utilizado recientemente por estos grupos de delincuentes.

Tal y como acabamos de comprobar, pocas novedades en lo que respecta a la utilización de plantillas de correo ya observadas con anterioridad, y en la cadena de infección en general, tal y como comprobaremos a continuación.

Descarga y ejecución del malware

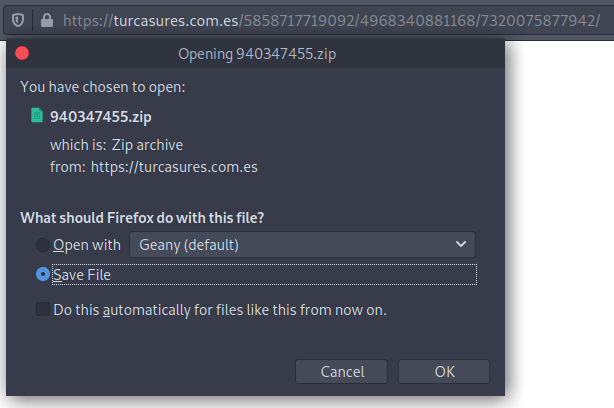

Una vez analizado el cuerpo de estos correos electrónicos y los ganchos que utilizan los delincuentes para atraer a posibles víctimas, pasemos a revisar la cadena de infección que utilizan estos delincuentes para terminar infectando el sistema. Uno de los pocos cambios significativos de las campañas analizadas recientemente es la utilización de dominios legítimos que han sido comprometidos para alojar las muestras.

Durante varios meses hemos observado como los delincuentes preferían utilizar en muchas ocasiones servicios en la nube para alojar, y esto es un interesante cambio de estrategia que falta ver si se mantiene en el tiempo.

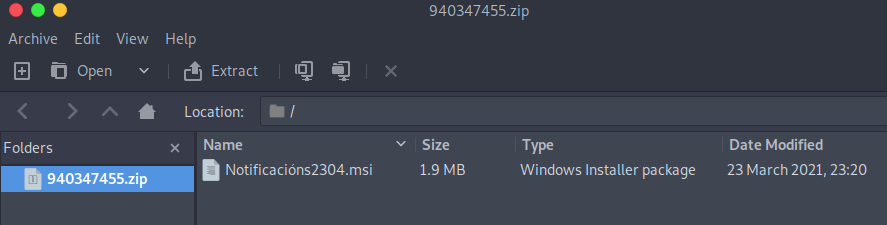

El resto de la cadena de infección no ha sufrido apenas cambios, descargándose el usuario un fichero comprimido en formato ZIP que, si lo descomprimimos, contiene un archivo MSI responsable de ejecutar la primera fase de la infección.

En la segunda fase y tras ejecutar la víctima el fichero MSI, se realiza una conexión con una URL establecida controlada por los delincuentes y que contiene el payload del troyano. Además de detectar los ficheros maliciosos que se descargan al pulsar en los enlaces incluidos en los correos electrónicos, las soluciones de seguridad de ESET también detectan y bloquean la conexión y descarga de los archivos encargados de la segunda fase de la infección, tal y como vemos a continuación.

Dependiendo de la familia del troyano bancario, la ejecución e infección del sistema se realizará de una manera u otra, aunque todas tienen la finalidad de detectar cuándo la víctima se conecta a alguna de las entidades bancarias que monitorizan de forma continua para superponer una pantalla fraudulenta que solicite las credenciales de acceso y poder así robarlas.

En las muestras detectadas durante los últimos días y que se han utilizado para elaborar este post se han identificado variantes de las familias de troyanos bancarios Grandoreiro y Mekotio, dos de las que más han afectado a usuarios españoles durante los últimos meses.

Conclusión

Tras varios meses observando y analizando estas campañas puede sorprender que sigan siendo tan efectivas a pesar de repetir el mismo vector de ataque y las mismas plantillas una y otra vez. Sin embargo, este hecho tan solo demuestra que aún quedan muchos usuarios que no han sido informados acerca de este tipo de amenazas y su vector de ataque, y que no cuentan con una solución de seguridad adecuada, algo que debemos tratar de solucionar lo antes posible.