BazarCall: instalando malware mediante llamadas telefónicas

La utilización de llamadas telefónicas para conseguir que un usuario termine instalando software de dudosa procedencia en su dispositivo es una técnica que se viene observando desde hace tiempo. De hecho, hace más de 10 años que venimos informando de llamadas que se hacen pasar por supuestos servicios de soporte técnico y que lo único que buscan es vender servicios que los usuarios no necesitan o, como en esta ocasión, instalar malware en el dispositivo del usuario.

Correo derivando a un centro de atención telefónica

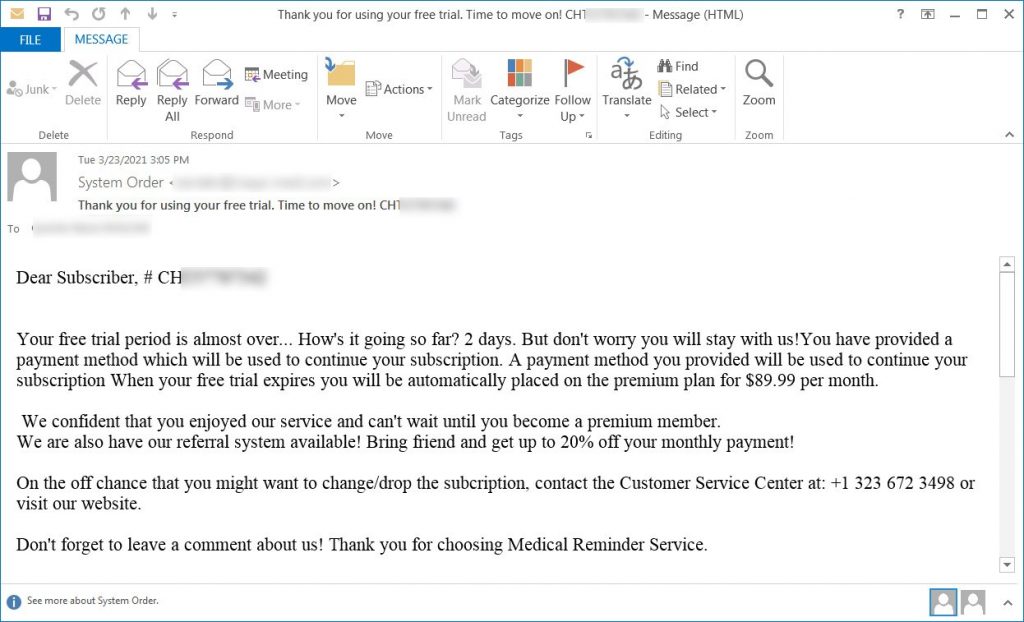

Las técnicas usadas en este tipo de ataques no han variado mucho desde que empezaron a popularizarse hace más de una década. La víctima recibe un correo o se encuentra con una web que le indica que debe llamar a un número de teléfono por algún problema relacionado con la seguridad de su dispositivo o, como en este caso, por una suscripción que se cobrará en breve.

Desde finales de enero, varios investigadores han estado observando una nueva campaña protagonizada por el malware BazarCall donde los delincuentes utilizan centros de atención telefónica para conseguir instalar malware en sistemas Windows. El nombre de este malware deriva de BazarLoader, una amenaza de los creadores de TrickBot y que en los últimos meses se ha estado utilizando en ataques que terminan infectando con ransomware como Ryuk a objetivos de alto nivel, ya que los delincuentes utilizaron inicialmente Bazarcall para desplegar este malware.

En el siguiente vídeo podemos ver un claro ejemplo de cómo funciona todo el proceso para convencer al usuario de que debe acceder a una web aparentemente legítima, descargarse un documento ofimático y ejecutarlo, lo que dejaría el sistema infectado.

Tal y como viene siendo habitual en este tipo de ataques, todo empieza con un correo electrónico, aunque en esta ocasión, el enfoque es diferente a lo que estamos acostumbrados a ver. En el cuerpo del mensaje se le indica al usuario que el periodo de prueba de un servicio supuestamente contratado ha finalizado y que se procederá a cobrar una cantidad a través del método de pago seleccionado a menos que se llame a un número de teléfono o se visite una web.

Como no se proporciona ningún enlace, lo normal es que el usuario que reciba este correo realice una llamada telefónica al número proporcionado, con la esperanza de poder cancelar esta suscripción y que no se le cobre una importante cantidad en su cuenta.

Una web bien preparada

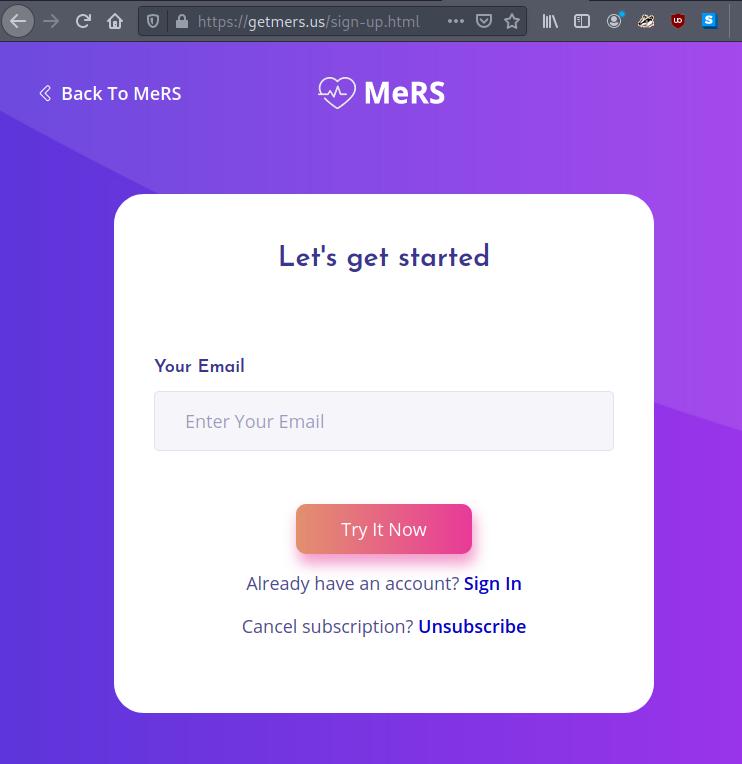

Tras llamar al servicio de atención telefónica y explicar la situación, en donde el usuario solicita darse de baja en esta supuesta suscripción, el agente explica a la víctima que debe acceder a una web desde donde podrá solicitar esta cancelación del servicio. En esta ocasión la web preparada por los delincuentes resulta muy creíble y puede pasar perfectamente por una web legítima a menos que el usuario se fije muy bien en algunos detalles.

Como se puede observar en la web principal, en esta web parece que se le ofrece a los usuarios algún tipo de dispositivo relacionado con la salud. El tema parece bien elegido viendo la situación actual, y si da la casualidad de que la persona que recibe el correo fraudulento es alguien mayor o que sufre algún tipo de enfermedad que requiera tomar medicación de forma periódica, las posibilidades de que el usuario caiga en la trampa aumentan considerablemente.

Actualmente, esta web ya no se encuentra activa, aunque su fecha de creación era bastante reciente y es probable que los delincuentes la hayan cambiado para no levantar sospechas tras la publicación del vídeo que hemos indicado al principio de este artículo.

En el siguiente paso aparece la opción buscada por el usuario para cancelar esta suscripción y que el operador telefónico le señalará adecuadamente. En esta nueva pantalla, además de solicitar la dirección de email de la víctima también aparece una opción que permite cancelar la suscripción al servicio, por lo que no es de extrañar que, llegados a este punto, el usuario pinche sobre ese enlace sin dudarlo.

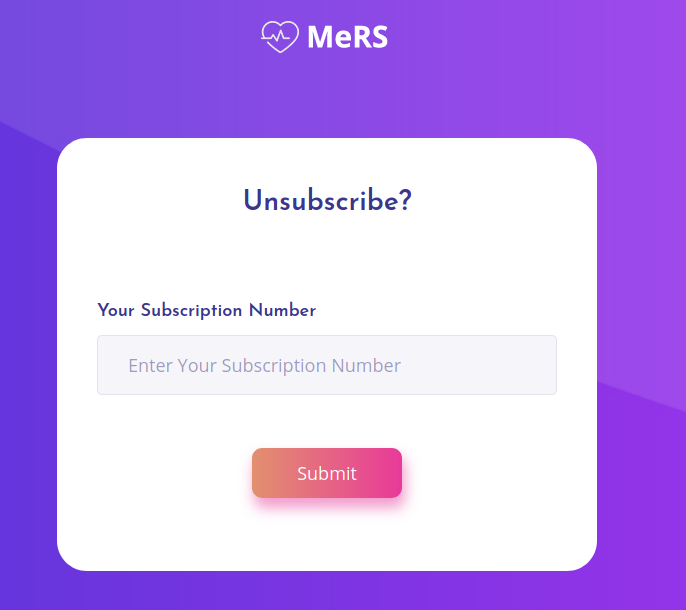

Tras pulsar sobre el enlace indicado para eliminar la suscripción se solicita al usuario el código que aparece en el email recibido. Esto es una mera formalidad para tratar de convencer a la víctima de que se encuentra ante un sitio web legítimo, ya que el formulario no comprueba la validez de este código y deja pasar al siguiente paso independientemente del código introducido.

Una vez introducido el código, se procederá a la descarga del archivo ofimático malicioso.

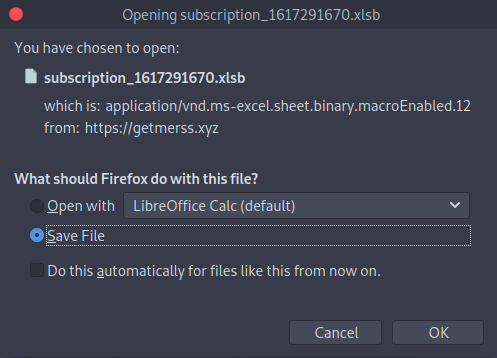

Descarga y ejecución del malware

Llegados a este punto, el usuario puede pensar que está cerca de alcanzar su objetivo y no dudará en descargar el fichero, más incluso cuando compruebe que se trata de un documento ofimático de Excel, ya que a día de hoy aún son pocos los usuarios que piensan que pueden contener código malicioso.

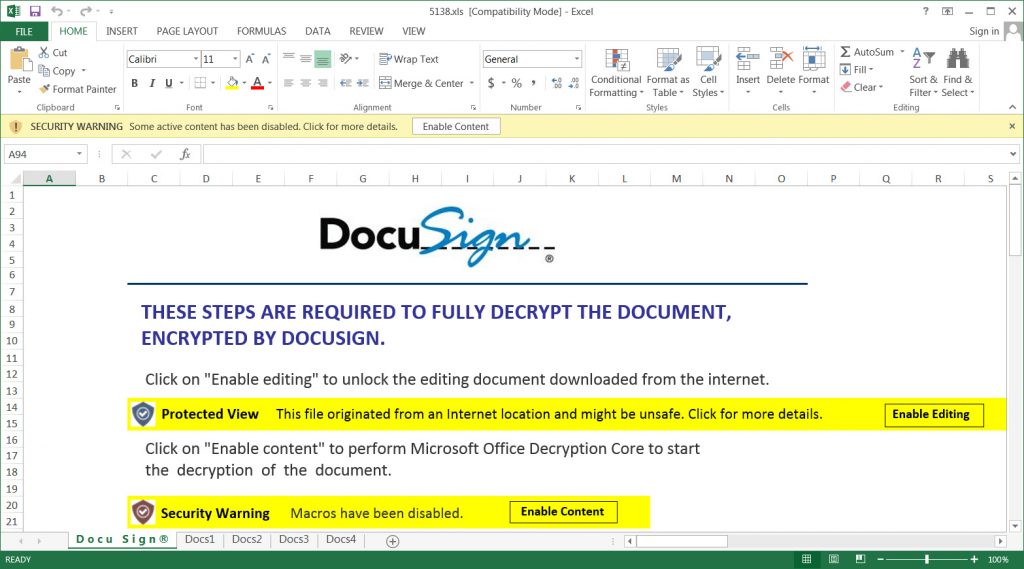

El siguiente paso indicado por el operador del centro de atención de llamadas al usuario es que abra el documento recién descargado. Es incluso posible que primero le indique que debe desactivar su antivirus, puesto que este tipo de documentos maliciosos pueden ser detectados tanto al descargarse como al tratar de ejecutar las macros maliciosas que contienen y que suelen iniciar toda la cadena de infección.

Como suele ser habitual al usar este tipo de documentos maliciosos, la finalidad de los atacantes (representados en esta ocasión por el operador del centro de atención telefónica) es conseguir que sus víctimas habiliten el contenido del documento, concretamente las macros maliciosas que permiten la descarga y ejecución del malware.

Tal y como comentábamos, cuando se observaron los primeros casos de esta campaña el malware descargado era BazarLoader, pero a lo largo de las semanas también se ha observado como los delincuentes han aprovechado esta campaña para distribuir amenazas como TrickBot, IcedID o Gozi IFSB, entre otras. Muchas de estas amenazas permiten el control remoto del dispositivo infectado y, en el caso de tratarse de un sistema integrado dentro de una red corporativa, las consecuencias pueden ser especialmente graves, ya que los delincuentes pueden usar el sistema comprometido como puente para robar información confidencial y posteriormente cifrarla con un ransomware como Ryuk.

Sin embargo, varios investigadores apuntan a que mientras la campaña que distribuía tanto TrickBot como BazarLoader sí que tenía como responsables al mismo grupo, las que distribuyen otro tipo de malware parecen realizadas por otro grupo de delincuentes, probablemente alquilando el servicio a los desarrolladores originales.

Conclusión

Resulta curioso ver como los delincuentes tratan de utilizar todas las técnicas a su alcance para conseguir nuevas víctimas, aunque en esta ocasión resulte extraño el tipo de malware elegido con respecto a las víctimas más propensas a caer en este tipo de ataques. Siendo los usuarios particulares y, especialmente, aquellos de más edad, el objetivo aparentemente principal, puede resultar extraño que las amenazas distribuidas estén más pensadas para infectar redes corporativas, pero no debemos olvidar que muchos trabajadores siguen teletrabajando y no sería extraño ver como un dispositivo infectado permitiera acceder remotamente a una red corporativa, por lo que no debemos bajar la guardia y contar con todas las medidas de seguridad disponibles.