FluBot , el troyano bancario para Android sigue actualizándose y afectando a usuarios españoles

A la hora de revisar las amenazas que más repercusión han tenido en lo que llevamos de año, los troyanos bancarios dirigidos a dispositivos Android merecerían un apartado destacado. Muchas han sido las campañas protagonizadas por este tipo de malware y en especial por el conocido como FluBot, que sigue teniendo a los usuarios españoles entre sus principales víctimas.

Continúa el envío de SMS

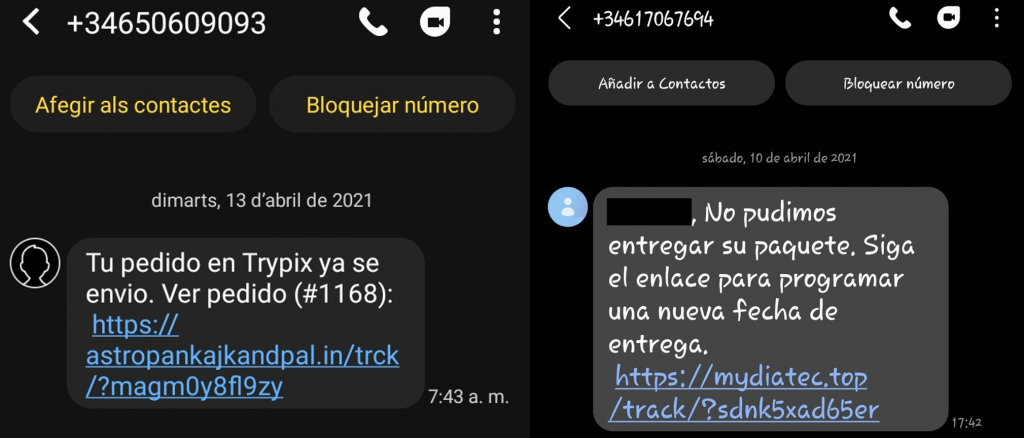

Parte del éxito conseguido por las campañas protagonizadas por este malware se debe al método utilizado para propagarse y tratar de conseguir nuevas víctimas. Utilizando mensajes SMS y suplantando todo tipo de empresas de logística, comercios online o, simplemente, avisando de problemas para entregar un supuesto paquete, los delincuentes consiguen engañar a numerosos usuarios para que pulsen sobre los enlaces proporcionados.

Si bien en las primeras campañas detectadas hace meses los delincuentes se preocupaban de registrar dominios que simularan pertenecer a las empresas suplantadas, en la actualidad prefieren utilizar dominios legítimos que han sido previamente comprometidos para alojar el malware.

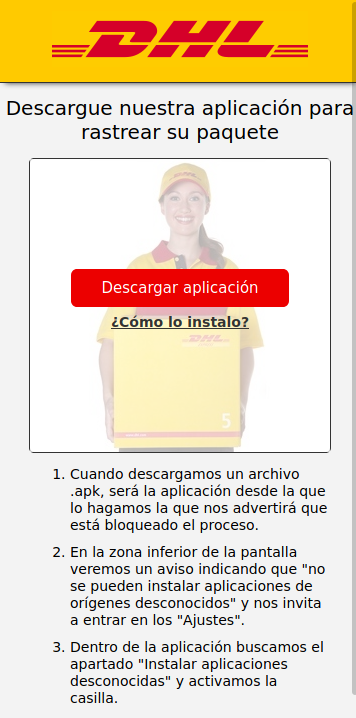

En caso de que el usuario caiga en la trampa y pulse sobre el enlace, será redirigido a una web preparada para simular ser de una empresa de logística. Durante los últimos días hemos estado viendo cómo se ha vuelto a utilizar la plantilla de DHL, pero esta es solo una de las que los delincuentes tienen a su disposición y que incluyen también a otras empresas como Correos, FedEx o MRW.

Todas estas plantillas se activan cuando detectan que alguien accede desde un navegador para Android. En caso de acceder desde un navegador diseñado para sistemas de escritorio no se muestra nada, y cuando se accede desde un dispositivo iOS como un iPhone, se suele mostrar webs de encuestas que tratan de obtener datos personales de la víctima, incluso de su tarjeta de crédito.

Instalación del malware y nuevas características

En lo que respecta a la instalación del malware en el dispositivo, este procedimiento no ha cambiado con respecto a versiones anteriores. Tras acceder a la web preparada por los delincuentes para realizar el supuesto seguimiento del paquete, el usuario debe pulsar sobre el botón “Descargar aplicación” para descargar el instalador. No obstante, las apps que se descargan desde fuera de las tiendas oficiales de Android no se pueden instalar a menos que se active la opción de instalar desde orígenes desconocidos en el dispositivo, algo que tiene que hacer el usuario manualmente y que los delincuentes indican en las instrucciones de instalación.

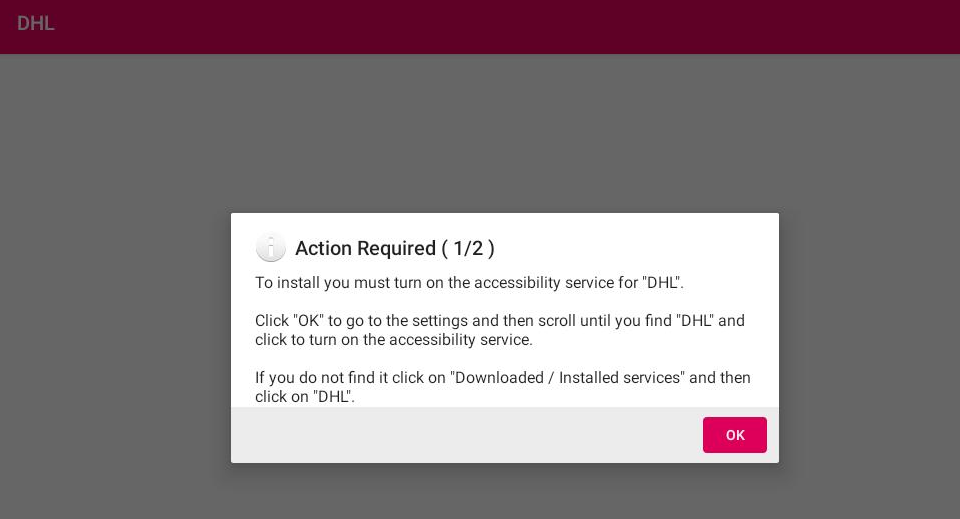

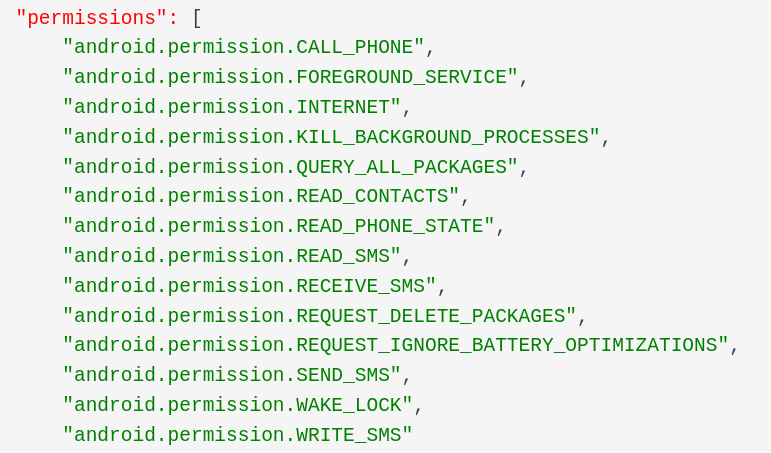

Tras activar esta opción y proceder a instalar la aplicación maliciosa, el usuario aún debe conceder los permisos que solicita para que esta termine infectando el dispositivo. Entre los permisos solicitados por la app, el más importante es el de accesibilidad, ya que le permite realizar las acciones para la que ha sido programada.

Entre otras acciones, el permiso de accesibilidad permite, por ejemplo, desactivar Play Protect (el sistema de revisión de aplicaciones de Google) o establecerse como la aplicación por defecto para gestionar SMS, lo que permite recibir los mensajes con los códigos de verificación para realizar transferencias bancarias y enviar nuevos mensajes a la lista de contactos de la víctima.

Además, este permiso especial también da la posibilidad de realizar el ataque de superposición de pantallas para robar las credenciales cuando se detecta que la víctima intenta acceder a una app bancaria. Si el usuario que descarga esta aplicación maliciosa termina concediendo este permiso especial, la app quedará instalada en el sistema y mostrará el siguiente icono.

Como podemos ver, el icono trata de emular el de una aplicación legítima relacionada con la empresa de logística suplantada por los delincuentes, por lo que es probable que el usuario que haya instalado esta app no sospeche nada hasta que el dinero empiece a desaparecer de su cuenta bancaria.

Novedades en esta nueva versión

Hace dos semanas analizábamos en este blog una campaña anterior protagonizada por las versiones 3.7 y 3.8 de este malware que usaba la plantilla de MRW para descargar la app maliciosa. En esa ocasión comentábamos que el haber añadido el idioma húngaro representaba el punto más destacable, ya que no se observaban diferencias en los permisos solicitados por la app. En esta nueva versión 3.9 volvemos a ver como estos permisos se mantienen con respecto a versiones anteriores del malware.

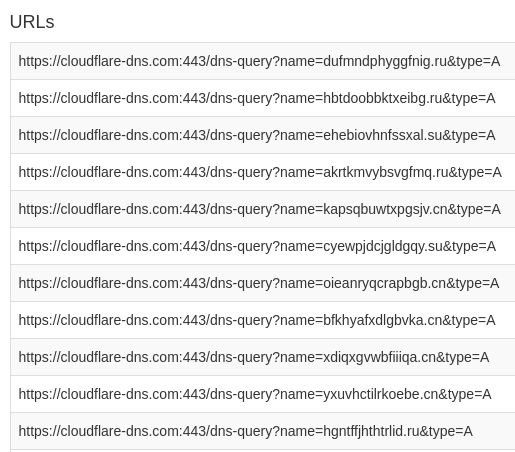

Sin embargo, el investigador español Alberto Segura ha detectado que en esta versión 3.9 el malware ahora utiliza DNS sobre HTTPs desde Cloudfare para resolver los dominios utilizados.

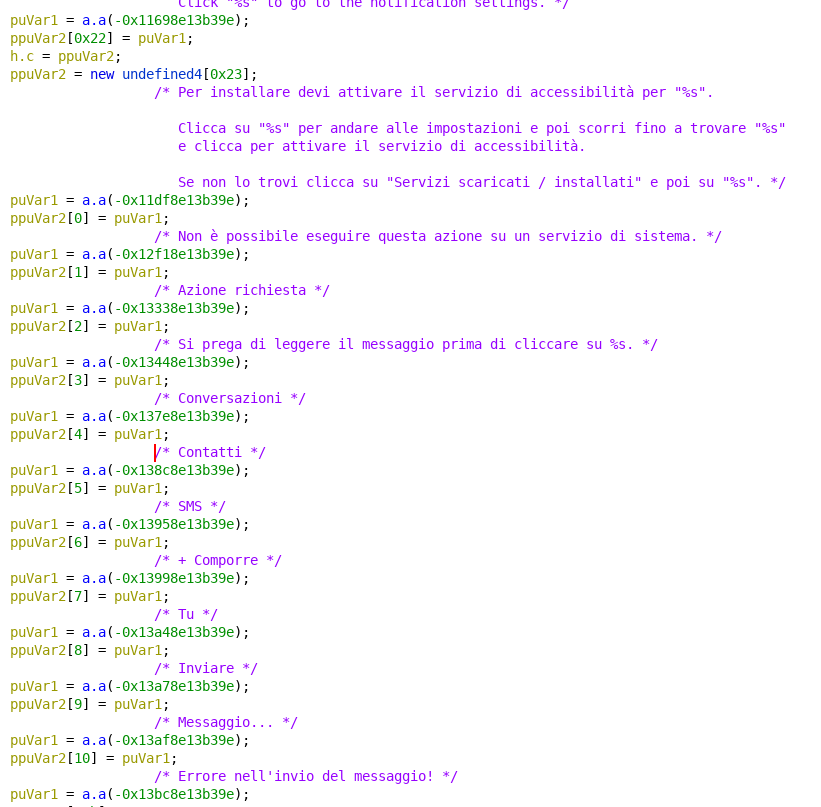

Además, Alberto también destaca la inclusión del idioma italiano en el código del malware, con varias cadenas de caracteres haciendo referencia a este idioma y que se corresponden con los mensajes mostrados por esta aplicación maliciosa que ya hemos visto en otros idiomas.

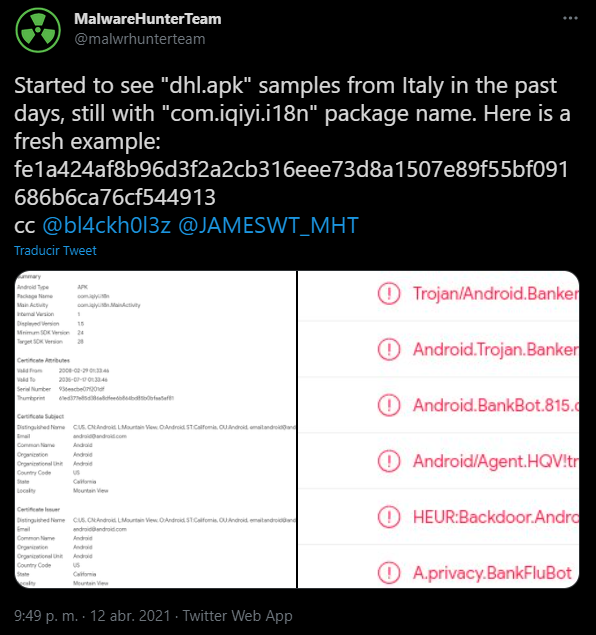

Esto coincide con el aviso lanzado en el día de ayer por el investigador MalwareHunterTeam, en el que indicaba que ya se estaba empezando a observar la distribución de estas amenazas entre usuarios italianos, lo que confirmaría la expansión de este malware a dicho país.

Esta expansión por otros países europeos era esperable viendo el éxito obtenido por estas campañas en España primero y luego en Alemania. Por ese motivo, es de esperar que esta amenaza se siga propagando por nuevos países en los que las entidades bancarias sigan utilizando mensajes SMS como sistema de verificación a la hora de realizar transferencias de dinero, algo que se debería cambiar por sistemas más seguros, puesto que este ha demostrado ser fácilmente evadible por los delincuentes.

Conclusión

Con esta nueva versión, FluBot continúa expandiéndose por territorio europeo y es posible que en las próximas semanas veamos como trata de conseguir nuevas víctimas en otros países de nuestro entorno. Para evitarlo, además de ignorar este tipo de mensajes y de evitar instalar aplicaciones desconocidas desde repositorios no oficiales, podemos contar con una capa de seguridad adicional si instalamos una solución de seguridad como ESET Mobile Security.