Suplantan a compañías navieras para propagar el malware Formbook

Con el correo electrónico siendo uno de los principales vectores de ataque utilizado por los delincuentes para propagar sus amenazas, es habitual que estos intenten usar ganchos o temáticas lo suficientemente atractivas como para engañar a los receptores de sus emails. Por ese motivo, no nos extraña que últimamente estemos detectando correos que usan como temática el envío de cargamentos suplantando a importantes navieras, ya que con los retrasos provocados por la reciente obstrucción del canal de Suez no son pocas las empresas que están esperando estos envíos.

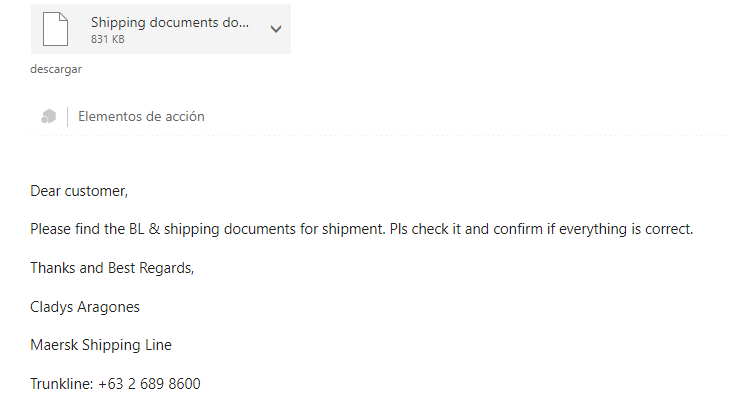

Emails con documentos del envío

En esta campaña detectada en los últimos días y dirigida a empresas vemos como los delincuentes tratan de hacerse pasar por una importante naviera, indicando que se adjuntan al correo todos los documentos relacionados con el envío de la mercancía. Debido a los retrasos que se vienen produciendo desde hace semanas, es muy probable que alguna de las empresas que han recibido un correo de este tipo esté realmente esperando un cargamento, por lo que es bastante posible que se descargue y abra el fichero adjunto.

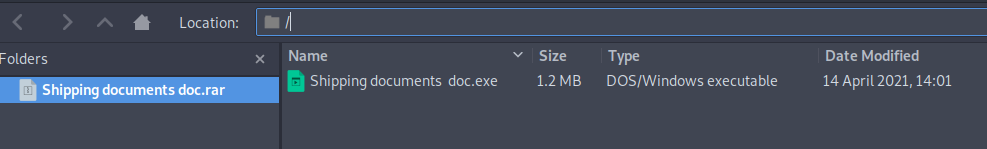

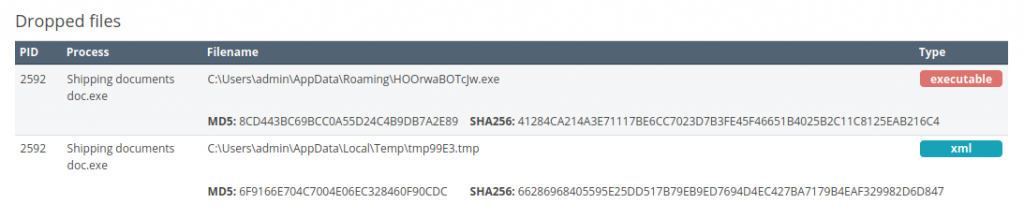

Este fichero adjunto viene comprimido y, en su interior podemos ver como se hace referencia aun supuesto documento de nombre “Shipping documents doc” que, en realidad presenta una extensión EXE perteneciente a un fichero ejecutable.

Aunque parezca evidente que no estamos ante un documento muchos de los usuarios que abren este tipo de adjuntos no se fijan en el detalle de la extensión real del fichero y es muy probable que traten de abrirlo sin más, iniciando la cadena de infección en el sistema.

Comunicaciones con webs comprometidas

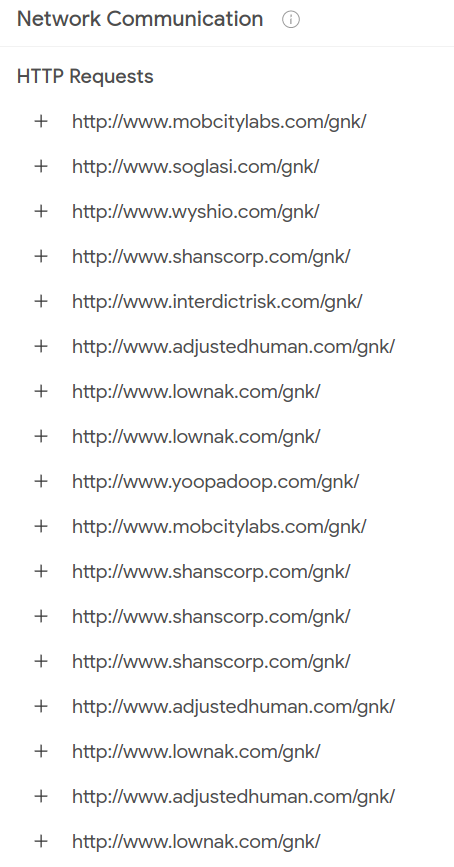

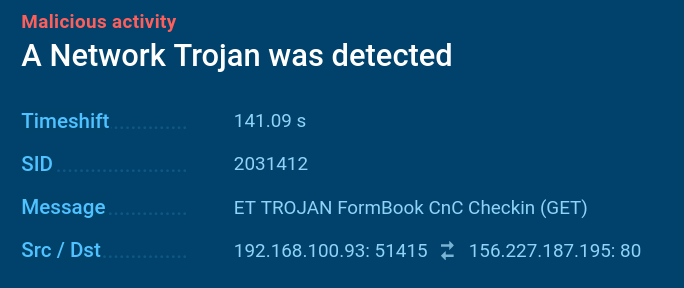

Una de las características observadas al analizar esta amenaza es la gran cantidad de dominios con los que contacta, a los que envía y desde los que se descarga información. Todas estas webs son páginas legítimas que han sido comprometidas por los atacantes para alojar el payload que se encarga de la acción maliciosa en este caso. Podemos observar que los delincuentes han generado un subdirectorio dentro de la propia web con el nombre /gnk/ para alojar el malware.

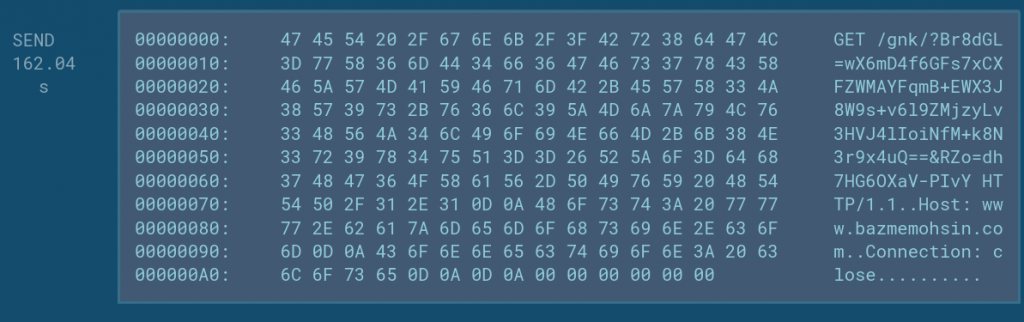

Si monitorizamos las conexiones que realiza el malware vemos como va contactando con varios de los dominios que tiene registrados y que son utilizados por los delincuentes para iniciar esta segunda fase del ataque. En caso de no encontrar el payload en uno de estos dominios, sigue intentándolo con el siguiente y así hasta que consigue descargarlo. Al revisar las peticiones realizadas a estas webs comprometidas vemos como todas tratan de descargar mediante una petición GET un archivo alojado en el subdirectorio creado por los delincuentes en las webs comprmetidas.

Cuando el malware consigue contactar con una web que contiene el payload, lo descarga en una carpeta del sistema y lo ejecuta para empezar a realizar la actividad maliciosa para la que está programado.

En el momento de analizar esta muestra algunas webs ya habían eliminado el malware mientras que desde otras aún se podía descargar, lo que indicaría que la campaña sigue activa.

Detección del malware e impacto internacional

En lo que respecta al malware propiamente dicho, estaríamos ante una nueva campaña protagonizada por Formbook, una de las amenazas más destacadas durante los últimos meses y especializada en el robo de información, a la vez que actúa de puerta trasera, permitiendo a los delincuentes acceder a los sistemas infectados.

Formbook es uno de los malwares “comerciales” más activos durante los últimos meses, gracias a que se sigue vendiendo como un servicio en varios foros de ciberdelincuentes desde hace años. Su finalidad principal es el robo de información desde los sistemas que infecta, principalmente relacionada con credenciales que suele obtener de aplicaciones instaladas en el sistema como navegadores de Internet, clientes de correo, clientes FPT o VPNs.

En lo que respecta a los países donde las soluciones de ESET más han detectado esta amenaza, resulta curioso que, a pesar de que la mayoría de ellos son de habla hispana (España, Argentina, Perú o México) también figuran otros países como Estados Unidos o Japón entre los que más muestras de este malware han recibido durante los últimos días.

Conclusión

Estamos ante otra campaña protagonizada por este malware en varios países, la cual, dependiendo de la empresa a la que se envíe el correo puede tener bastante éxito. Esto es debido principalmente a los problemas de retrasos en las entregas de contenedores por parte de las principales navieras provocados por incidentes recientes en las vías marítimas y en la situación del comercio de transporte internacional, algo que podrían haber aprovechado los delincuentes para tratar de hacer más efectiva esta campaña.