“Verify your account”: robo de cuentas de correo dirigido a empresas

Una de las tendencias que más estamos observando durante los últimos meses está relacionada con el robo de credenciales de correo electrónico. Esto permite a los delincuentes suplantar a empleados de una empresa y propagar amenazas dentro de la red corporativa. Muchas veces vemos como se utiliza malware para realizar este robo de credenciales, pero no debemos olvidar métodos menos complejos que, si están bien diseñados, pueden resultar igualmente efectivos.

Verifique su cuenta

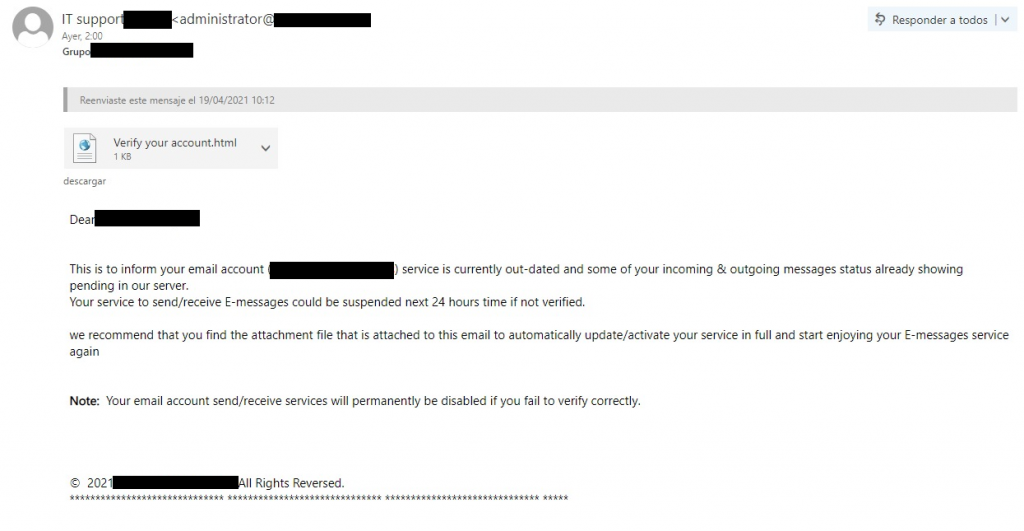

Los atacantes saben que solo necesitan un correo lo suficientemente convincente para conseguir su objetivo. Este no es otro que hacer que el usuario que reciba un email especialmente preparado pulse sobre un enlace o ejecute un archivo adjunto. En esta ocasión los delincuentes han optado por suplantar al departamento de soporte técnico, usando una dirección de correo genérica de nombre “administrator” pero utilizando el dominio real de la empresa suplantada (omitido por cuestiones de privacidad).

En este correo los delincuentes se dirigen al usuario mostrando su email real e indicando que hay problemas a la hora de recibir y enviar algunos de sus mensajes. Además, alertan de que dejará de poder enviar/recibir mensajes en su cuenta de correo si no la verifica en 24 horas. Para ello se solicita que abra el fichero html adjunto al mensaje para realizar la actualización del servicio, recordando que su cuenta dejará de estar activa si no realiza este proceso.

Esta alerta puede resultar razonablemente convincente, especialmente un lunes por la mañana, aunque el mensaje esté redactado en inglés. Muchos de los empleados de una empresa pueden desconfiar inicialmente al recibir este email en un idioma que no es el suyo, pero tratándose de un email enviado supuestamente desde el departamento de soporte de la empresa suplantada, hay posibilidades de que algún empleado muerda el anzuelo.

Robo de credenciales

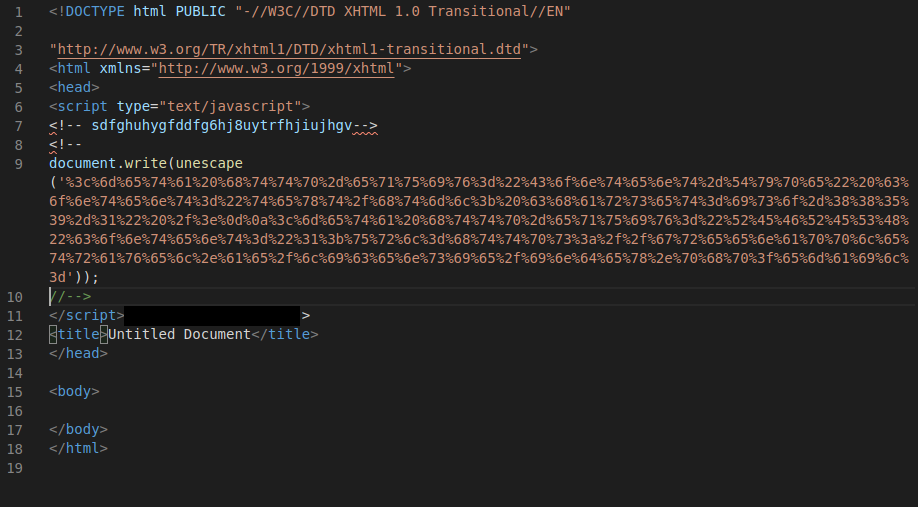

Si revisamos el fichero html adjunto al correo vemos como este no contiene demasiada información además de una porción de código ofuscado y la dirección de correo de la víctima. En el código ofuscado es donde se encuentra lo más relevante, ya que este archivo tan solo sirve para redirigir al usuario a una web que ha sido comprometida previamente por los atacantes.

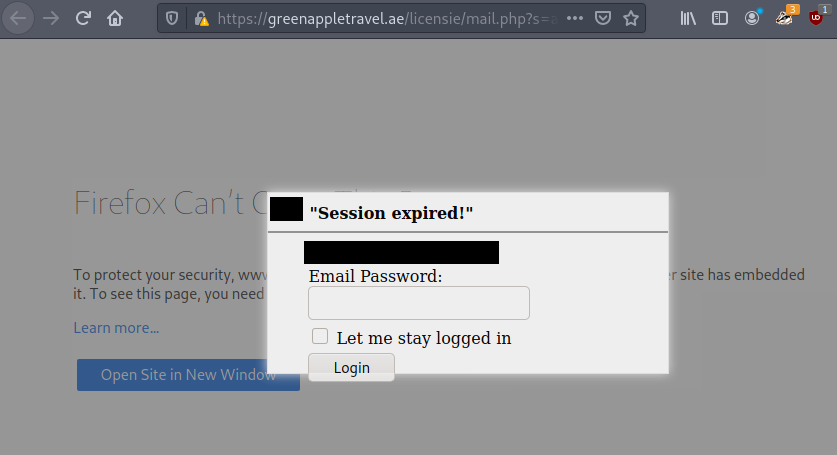

En el caso de que se decida abrir el fichero html, se nos redirigirá a la web preparada por los delincuentes donde se pedirá al usuario que introduzca la contraseña asociada a su cuenta de email. En este punto es importante destacar que los delincuentes no solo introducen la cuenta de correo de la víctima, sino también se han preocupado de obtener el logotipo de la empresa a la que pertenece esa cuenta para así hacer más creíble esta solicitud.

Sin embargo, si nos paramos a observar el sitio web en el que nos encontramos, veremos que no tiene relación alguna con la empresa suplantada, ya que se trata de un domino perteneciente a una empresa de viajes ubicada en Dubai. Esta web ha sido previamente comprometida por los delincuentes para alojar el archivo “mail.php” que puede observarse en la barra de direcciones del navegador y que se encarga de presentar esta solicitud de contraseña y obtener el logo de la empresa suplantada.

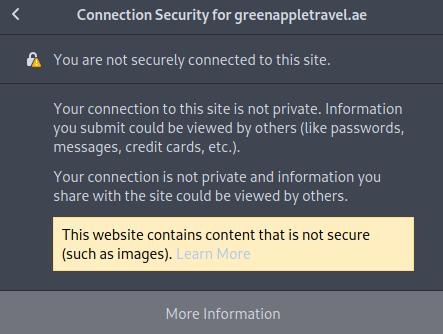

Además, podemos ver como el propio navegador de Internet nos avisa de que la conexión con este sitio web no se está realizando de forma segura, lo que podría comprometer la seguridad de la información que enviemos a través de un formulario como el que acabamos de ver. La alerta no se produce por el certificado del que dispone la web comprometida (que es válido), sino por parte del contenido que aloja, como la relacionada con el fichero ya comentado mail.php y el formulario usado para obtener las credenciales de email.

Además de todo lo descrito hasta el momento, si la víctima termina introduciendo las credenciales en el formulario presentado por los delincuentes será redirigido a la web principal de su empresa, para terminar de convencerle de que todo el procedimiento ha sido legítimo.

Conclusión

A pesar de que este tipo de ataques no son tan elaborados como otros que incluyen la utilización de cierto tipo de malware, pueden ser igualmente peligrosos si no nos fijamos en los detalles y pulsamos sobre los enlaces proporcionados o abrimos ficheros adjuntos. Por ese motivo, ante la recepción de este tipo de mensajes, siempre es recomendable contactar con los responsables de soporte para que confirmen su veracidad o alerten de posibles ataques dirigidos a empleados de la empresa.