Ransomware en España. Incremento de los ataques a RDP como puerta de entrada para los delincuentes.

Tras revisar numerosos casos durante los últimos meses, no hay dudas de que el ransomware es una de las peores amenazas a las que nos podemos enfrentar en la actualidad. Empresas y organizaciones de todo el mundo se han visto afectadas por este malware que lleva muchos años entre nosotros pero que desde hace algún tiempo se ha vuelto más peligroso todavía, añadiendo nuevas técnicas de extorsión y adaptándose para conseguir su objetivo de forma más efectiva.

Numerosos casos recientes en España

Si en 2017 el incidente protagonizado por Wannacry supuso el descubrimiento de este tipo de amenaza para muchas empresas de nuestro país (a pesar de no tratarse de un ransomware propiamente dicho, de afectar a pocas empresas españolas y de existir casos de ransomware desde hacía ya bastante tiempo), los casos que se han ido sucediendo durante los últimos meses han hecho que esta amenaza vuelva a estar de nuevo en todos los medios informativos.

Tan solo con repasar los titulares relacionados con incidentes de ransomware en nuestro país observaremos como, especialmente durante las últimas semanas, han salido a la luz numerosos incidentes relacionados con esta amenaza, itales como los sufridos por el SEPE, el Ayuntamiento de Castellón, la empresa Phone House o la Universidad de Castilla – La Mancha.

El problema de los ataques de ransomware actuales es que desde mediados de 2019 se está viendo que los delincuentes utilizan un ataque de doble extorsión cuando tienen como objetivo a empresas y organizaciones importantes. En estos ataques, el ransomware es tan solo una de las piezas usadas por los delincuentes, ya que estos acostumbran a comprometer uno o varios equipos de una red corporativa, realizar movimientos laterales hasta alcanzar las máquinas objetivo, robar la información de estos sistemas y, finalmente, cifrarla para pedir un rescate, no solo para su recuperación, sino también para no hacerla pública.

RDP como vector de ataque

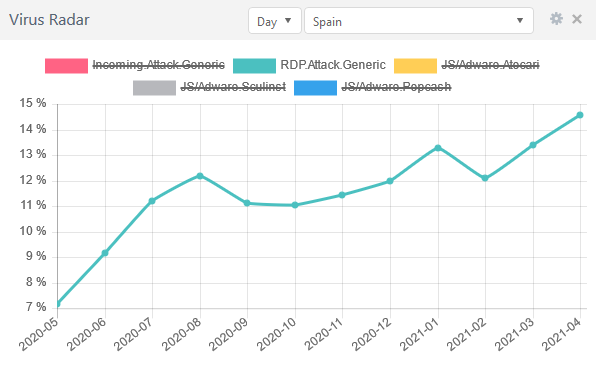

Los delincuentes encargados de propagar ransomware (y otras amenazas) suelen utilizar el email como uno de sus principales vectores de ataque. Sin embargo, desde el inicio de los confinamientos provocados por la pandemia hace poco más de un año hemos visto como los atacantes han incrementado muy notablemente los ataques de fuerza bruta contra el protocolo de escritorio remoto (RDP por sus siglas en inglés) que siguen utilizando muchos usuarios para acceder a las redes corporativas. Este aumento de los ataques realizados contra RDP se ha visto reflejado en las detecciones realizadas por las soluciones de seguridad de ESET desde hace más de un año y se puede observar cómo la tendencia sigue en aumento en nuestro país, notándose un importante incremento en los últimos dos meses.

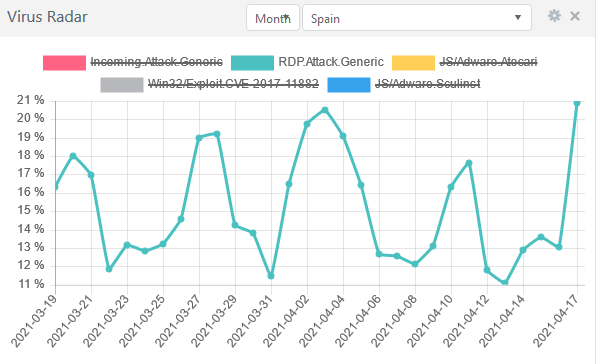

Además, si realizamos un seguimiento más detallado de las fechas cuando se producen este tipo de ataques, observamos como la gran mayoría se producen durante los fines de semana. Esta forma de actuar tiene sentido, puesto que es durante los fines de semana cuando menos recursos suelen estar destinados a monitorizar posibles incidentes y es más fácil para los atacantes moverse por la red corporativa sin ser detectados.

Esto representa un problema importante para todas las empresas y organizaciones que suelen ser objetivo de este tipo de ataques porque pueden encontrarse con que durante el fin de semana alguien ha conseguido acceder a su red interna, robar información confidencial y cifrarla para solicitar un rescate que suele ser de una cantidad bastante elevada.

Soluciones para hacer frente a esta amenaza

Cada vez que escuchamos que una empresa u organización de especial relevancia ha sufrido un ataque de ransomware no son pocos los que se plantean si las medidas de seguridad aplicadas no fueron suficientes o si los delincuentes consiguen sortearlas sea cual sea la protección aplicada. La realidad tras analizar cientos de estos ataques es que la gran mayoría de estos consiguen tener éxito debido a una mala configuración de las soluciones de seguridad disponibles o, directamente, una mala aplicación de las políticas de seguridad existentes para mitigar este tipo de amenazas.

Evitar los ataques de fuerza bruta al RDP para desplegar ransomware u otro tipo de amenazas puede parecer algo complicado, pero en realidad es tan sencillo como establecer una política de contraseñas robustas que no puedan ser adivinadas fácilmente por los atacantes y, sobre todo, incluir una capa de doble factor de autenticación que dificulte la labor a los atacantes aun cuando estos consigan las credenciales usadas por los usuarios para acceder remotamente.

Además, hay muchas otras medidas de seguridad que son muy recomendables de aplicar para mitigar este tipo de ataques. Medidas como evitar conceder mayores permisos de los necesarios a los usuarios (tanto en sus sistemas como a la hora de acceder a recursos compartidos), la segmentación de las redes, la protección de las soluciones de seguridad de forma que no puedan ser desinstaladas o modificar su configuración, contar con sistemas que detecten y eviten la fuga de información, cifrar esta información para que no pueda ser usada en nuestra contra, soluciones que identifiquen acciones extrañas (incluso aquellas realizadas por aplicaciones del sistema) que puedan desembocar en algún tipo de compromiso o contar con copias de seguridad que permitan volver a reestablecer los sistemas afectados en el menor tiempo posible son solo algunas de las soluciones disponibles y que pueden dificultar mucho la tarea de los delincuentes siempre que se utilicen y configuren adecuadamente.

Conclusión

Es normal verse abrumados ante ataques de este tipo que suelen causar un gran impacto en las empresas que los sufren y que, además, provocan un importante daño reputacional. Sin embargo, hemos de tener en cuenta que los delincuentes casi siempre optan por la máxima del mínimo esfuerzo y van a tratar de aprovechar cualquier agujero de seguridad, mala configuración o malas prácticas para realizar sus ataques, por lo que la solución está, en gran parte, en nuestras manos si sabemos cómo aplicar y configurar las medidas de seguridad ya existentes.