“Factura electrónica”: otra plantilla de correo usada para propagar troyanos bancarios

Los delincuentes detrás de las continuas campañas de propagación de troyanos bancarios con origen en Latinoamérica siguen con sus actividades maliciosas, y cada pocos días nos encontramos con una nueva campaña de correos electrónicos. A lo largo de los meses hemos visto como los ganchos usados para conseguir nuevas víctimas han ido cambiando y adaptándose, muchas veces repitiendo plantillas de correo anteriores, y otras, como en esta ocasión, generando plantillas nuevas para tratar de resultar más convincentes.

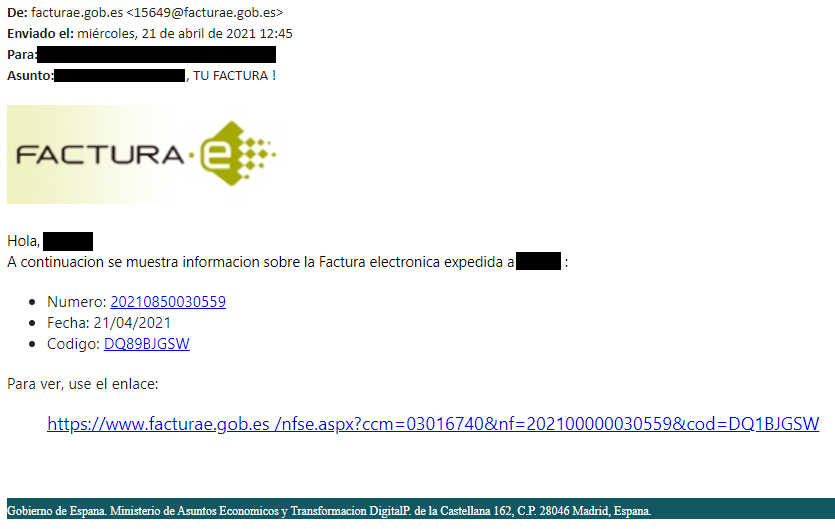

El correo con la factura electrónica

En el correo que hemos observado propagarse recientemente vemos como los delincuentes han empezado a utilizar el logotipo y la dirección como remitente de la promoción de la factura electrónica, impulsada por el Ministerio de Hacienda español como gancho. Si bien no se especifica a qué corresponde la factura, al suplantar como remitente un organismo oficial y proporcionar un enlace que a primera vista parece corresponderse con uno legítimo, es posible que consiga engañar a varios de los usuarios que reciban este correo.

Además, vemos como este correo parece firmado supuestamente por el Gobierno de España, concretamente por el Ministerio de Asuntos Económicos y Transformación Digital, llegando a incluir una dirección postal en Madrid. Obviamente, se trata de información incluida para tratar de resultar lo más legítimo posible y nos demuestra una vez más que, a pesar de estar al otro lado del Atlántico, los delincuentes conocen bien qué instituciones españolas pueden llegar a ser más convincentes a la hora de propagar sus amenazas.

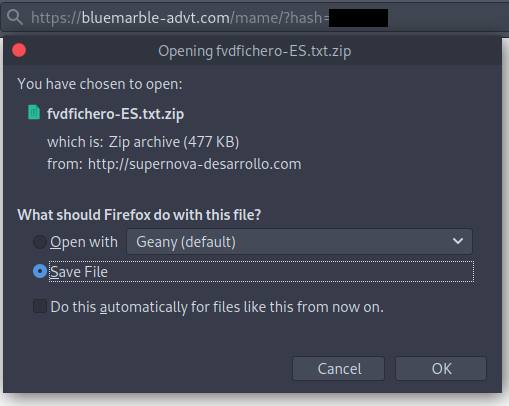

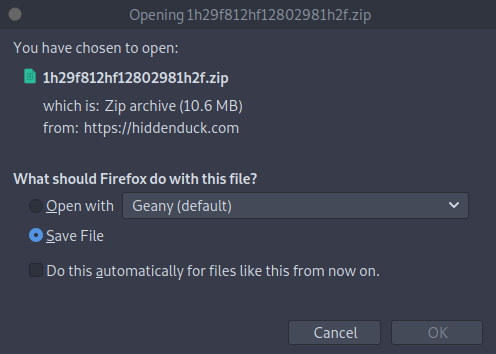

En el caso de que el usuario que reciba este correo pulse sobre el enlace proporcionado pensando que va a descargar una factura electrónica oficial, será redirigido a otro enlace controlado por los atacantes desde el cual se descarga un fichero comprimido en formato ZIP.

Como dato importante, tanto en el cuerpo del correo electrónico como en el enlace al que se redirige se menciona el nombre asociado con el correo electrónico que lo recibe. Es un método más de personalizar este tipo de mensajes y hacerlos más creíbles de cara a todos aquellos que los reciban.

Descarga y ejecución del malware

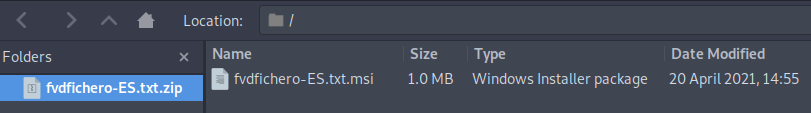

Tal y como hemos observado en varias ocasiones anteriores, el fichero comprimido descargado contiene en su interior un fichero MSI en lugar de la prometida factura. Este archivo ejecutable es el encargado de iniciar la cadena de infección característica de esta familia de amenazas, y lo primero que tratará de hacer es contactar con una URL controlada por los atacantes.

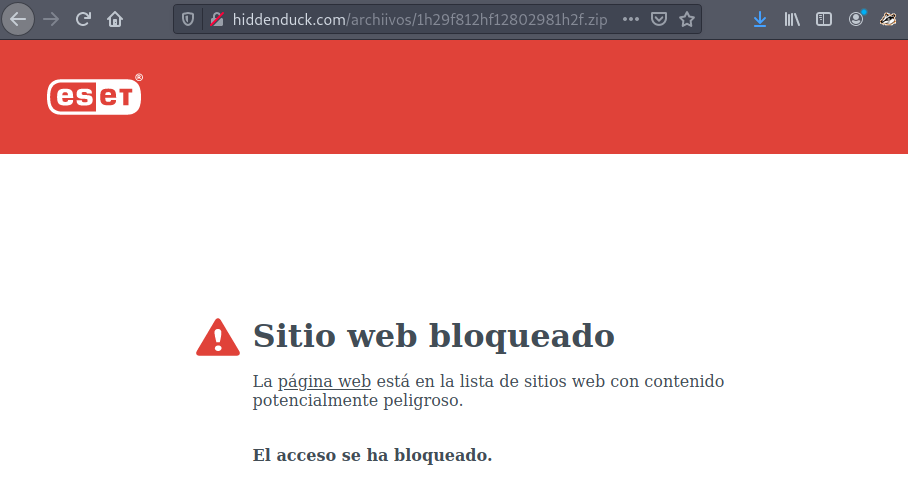

Sin embargo, si el usuario cuenta con una solución de seguridad como las de ESET, este archivo MSI será detectado como amenaza (JS/TrojanDownloader.Banload.XT) antes de que pueda ejecutarse. Además, la web a la que se intenta acceder para descargar los ficheros que componen la segunda fase del ataque, también es detectada por las soluciones de ESET y se bloquea su acceso para impedir la descarga.

En caso de no contar con una solución de seguridad capaz de detectar estas amenazas, tras ejecutar el archivo MSI se procederá a la descarga y ejecución, sin que el usuario sea consciente, de varios archivos que se encuentran dentro de otro fichero comprimido en formato ZIP.

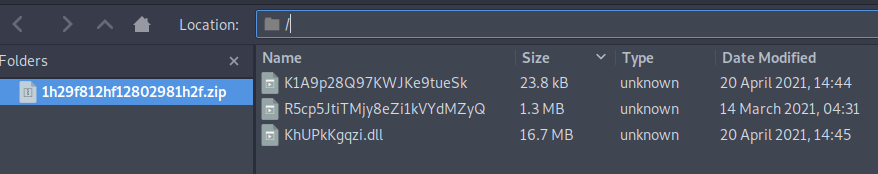

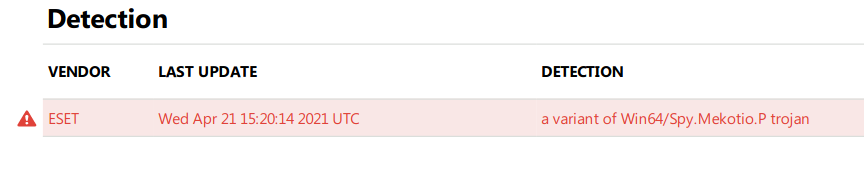

Echando un vistazo al contenido de este fichero podemos observar varios archivos de diferente tamaño, algo que nos recuerda mucho a campañas anteriores protagonizadas por el troyano bancario Mekotio.

Estos ficheros pertenecen, por un lado, al instalador del lenguaje de programación AutoHotKey, a un fichero de configuración y al propio payload del troyano bancario propiamente dicho, y que se encuentra protegido por el packer Themida para dificultar su detección. Sin embargo, tanto el fichero de configuración como el propio payload del troyano bancario son detectados sin problemas por las soluciones de seguridad de ESET.

En esta ocasión no observamos ninguna característica novedosa que destaque respecto a campañas recientes protagonizadas por este malware, campañas que también se están observando de forma similar en otros países de nuestro entorno como Italia.

Conclusión

Esta nueva campaña confirma que los troyanos de las familias con origen en América Latina que venimos observando desde hace más de un año continúan siendo una amenaza importante para usuarios españoles y de otros países a ambos lados del Atlántico. Para evitar caer en las trampas preparadas por estos delincuentes es fundamental revisar con cuidado cualquier tipo de correo no solicitado que recibamos, por legítimo que parezca, y contar con una solución de seguridad capaz de detectar y eliminar estas amenazas.