El malware FluBot se actualiza a la versión 4.0 y añade a nuevos países como objetivo

La que está siendo sin duda alguna la amenaza más destacada desde finales de 2020 dirigida a usuarios de dispositivos Android acaba de sacar la nueva versión 4.0. Entre las novedades más destacadas encontramos el considerable aumento del número de países que ahora tiene como objetivo, ya no solo dentro de Europa, y la solicitud de un nuevo permiso que puede complicar aín más las cosas a sus víctimas.

FluBot amplía sus horizontes

Si hace dos semanas veíamos como los delincuentes detrás de este malware publicaban la versión 3.9, cuyas novedades más importantes eran la inclusión del idioma italiano para tratar de conseguir víctimas de ese país, así como la utilización de DNS sobre HTTPS desde Cloudfare para resolver los dominios utilizados, ahora vemos que esta versión 4.0 da un paso más a la hora de ampliar sus horizontes.

Hasta el momento, todas las modificaciones del código observadas y las muestras detectadas apuntaban a que los delincuentes estaban centrados en afectar a usuarios de países europeos. España fue el primero de ellos y durante varias semanas observamos como las campañas se cebaron especialmente entre usuarios de nuestro país, llegando a alcanzar cifras preocupantes que superaban los 60.000 dispositivos infectados según algunas fuentes.

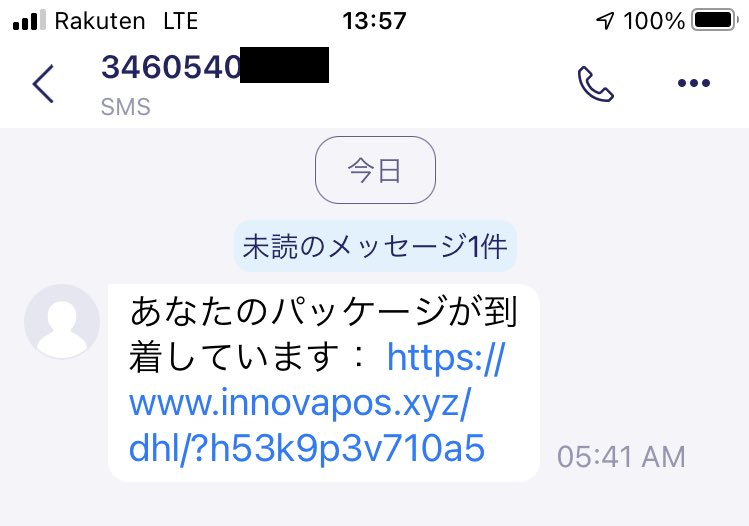

Sin embargo, desde hace un par de días se están empezando a detectar mensajes que nos resultarán muy familiares una vez los traduzcamos a nuestro idioma, como, por ejemplo, este SMS recibido por un usuario japonés y enviado desde un móvil español que literalmente dice “Tu paquete ha sido entregado”.

Ejemplo de SMS malicioso recibido por un usuario japonés – Fuente: @AbusedAspeeYasu

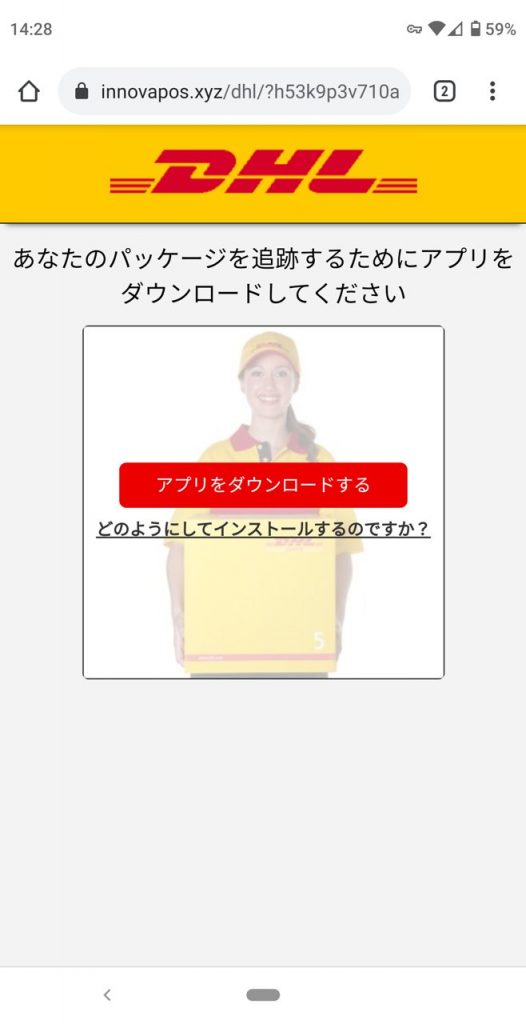

Aquellos usuarios que sigan la evolución de FluBot desde finales de 2020 o que hayan recibido algún mensaje similar durante los últimos meses sabrán reconocer lo que viene a continuación. En el caso de que el destinatario del mensaje pulse sobre el enlace proporcionado accederá a una web preparada por los delincuentes que suplanta a una importante empresa de logística (en este caso, DHL) y que, como ya hemos visto en muchos casos anteriores, invita al usuario a descargar una aplicación en su dispositivo para realizar el seguimiento del supuesto paquete que se ha entregado. De hecho, varios investigadores nipones ya se han hecho eco de esta nueva campaña y han compartido capturas de la plantilla traducida a su idioma.

Que los delincuentes estén reutilizando estas plantillas en los nuevos países que tienen como objetivo demuestra que han funcionado bien en los países afectados hasta el momento. Por ese motivo es importante que se alerte lo antes posible a la ciudadanía para que aprenda a reconocer estas amenazas y no caiga en la trampa preparada por los delincuentes.

Novedades con respecto a versiones anteriores

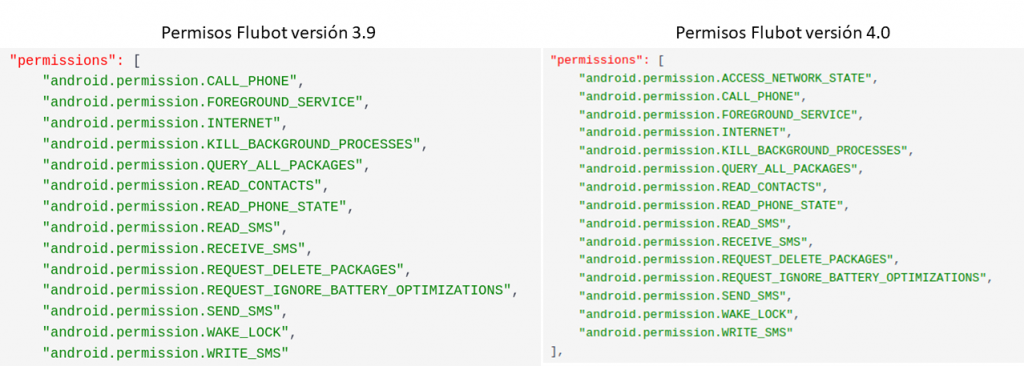

La nueva versión 4.0 del troyano bancario FluBot presenta algunas novedades en su código, entre ellas la solicitud de un nuevo permiso como es “ACCESS_NETWORK_STATE”. Este permiso se suele solicitar cuando se quiere comprobar el estado del acceso a Internet y podría estar relacionado con nuevas funcionalidades que aún no se han descubierto o no han sido aplicadas por los delincuentes.

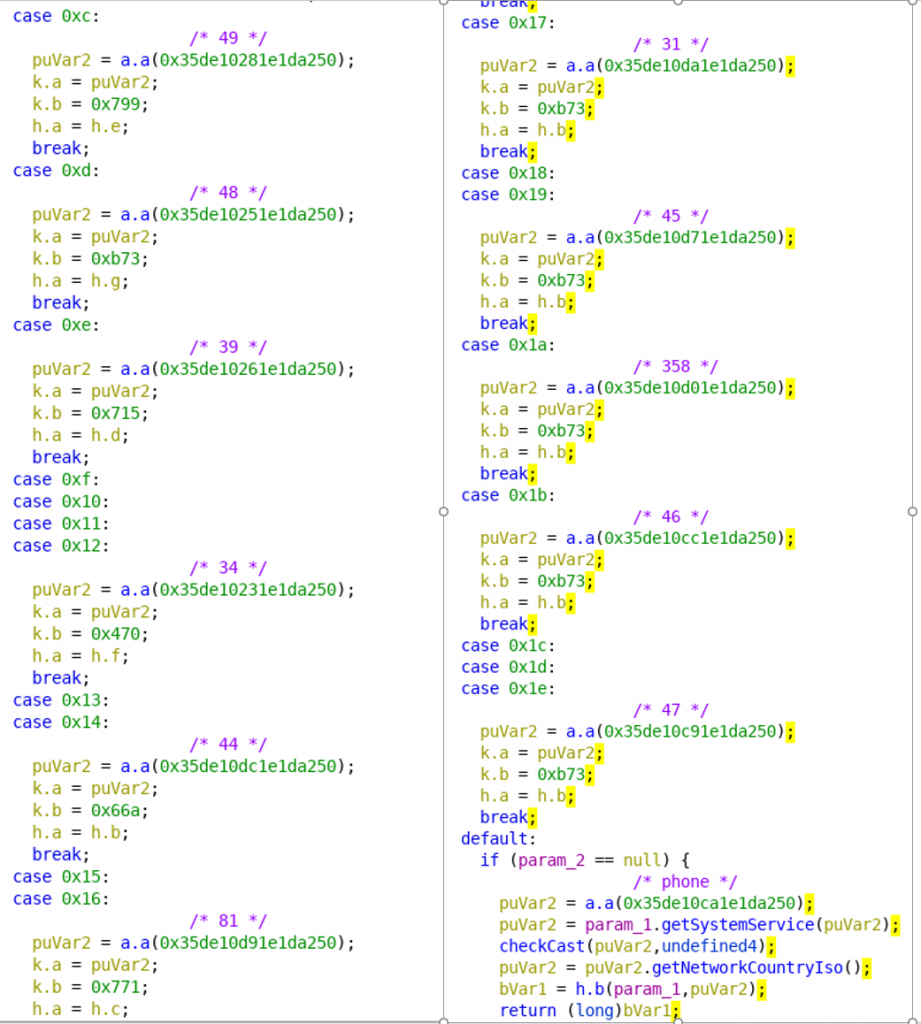

Lo que es muy destacable, tal y como ha señalado el investigador español Alberto Segura, es la inclusión de numerosos códigos telefónicos pertenecientes a otros tantos países en los que FluBot habría empezado a propagarse (como Japón) o estuviera a punto de hacerlo. En lo que respecta a la detección de esta nueva versión, esta sería detectada por las soluciones de ESET como una variante del troyano Android/TrojanDropper.Agent.HWO.

Además de países incluidos en versiones anteriores del malware como España, Alemania, Polonia, Italia o Países Bajos, en esta nueva versión de FluBot se han añadido otros países como Reino Unido, Dinamarca, Finlandia, Suecia, Noruega o el ya mencionado Japón. El caso del país asiático sorprende, puesto que se aleja mucho de la región que los delincuentes tenían como objetivo hasta ahora.

Esto podría significar que los delincuentes detrás del desarrollo de esta amenazas están vendiéndola como un kit de malware a otros grupos criminales que tienen intereses en ciertos países. Faltaría ver cómo se adaptan las versiones de FluBot a los sistemas de seguridad bancaria de cada país, puesto que en algunas regiones estas son mucho más robustas que un simple código enviado por SMS y esto dificulta mucho el robo del dinero almacenado en las cuentas bancarias de las víctimas.

Conclusión

Como acabamos de ver, los delincuentes detrás de esta amenaza tratan de aumentar sus ingresos a costa de infectar usuarios en nuevos países. Por ese motivo, tal y como venimos haciendo desde hace meses, iremos observando la evolución de este malware e informando de sus nuevas características y objetivos con la finalidad de alertar a los usuarios y protegerlos con soluciones de seguridad eficaces contra este tipo de amenazas.