Más de 10 años después, la estafa del falso soporte técnico sigue más vigente que nunca

Durante mi vida laboral trabajando en el mundo de la ciberseguridad he visto a los delincuentes reciclar técnicas durante un largo periodo de tiempo. Tal vez, una de las estafas que ha perdurado a lo largo de más de una década y que sigue funcionando a día de hoy sin sufrir cambios sustanciales es la conocida como la estafa del falso soporte técnico, en la que los delincuentes se hacen pasar por empresas como Microsoft.

Una llamada inesperada

Han pasado más de diez años desde que publicamos nuestro primer artículo en este blog hablando sobre este tema y, desde entonces, hemos ido contando las sucesivas campañas que se han ido produciendo, especialmente aquellas que también tenían a usuarios españoles como objetivo.

Esta mañana, mi madre me indicaba que había recibido una llamada de alguien que, hablando un pobre español, se identificó como parte del servicio del soporte técnico de Microsoft. Como, por mi parte, está alertada de las estafas y amenazas actuales y además desconfía de todo lo que sea proporcionar datos personales por teléfono, la llamada ha quedado como una mera anécdota, pero sirve para demostrar que este tipo de llamadas están realizándose de forma activa en varias partes del mundo.

Si esta llamada la hubiese recibido otra persona menos concienciada, probablemente a estas alturas el falso técnico de Microsoft ya habría accedido a su equipo, mostrado a la víctima una infinidad de alertas de su sistema y estaría tratando de convencerle para que contratase un caro servicio de soporte que no necesita o, pero aun, instalando algún malware en su sistema.

Evolución de esta amenaza

Si bien esta es una estafa que, salvo contadas, excepciones, no ha variado mucho a lo largo de todos estos años, sí que podemos observar cierta evolución por parte de los delincuentes para tratar de hacerla más efectiva y rentable. En los primeros casos detectados, el falso técnico de soporte solamente hablaba en inglés, inglés con fuerte acento de la India, por lo que rápidamente se dedujo que los estafadores estaban utilizando centros de llamadas en ese país.

Esto es algo que ha continuado hasta el día de hoy y los angloparlantes que reciben este tipo de llamadas siguen recibiéndolas por parte de personas ubicadas en estos call centers del país asiático. No obstante, los delincuentes no se conformaron con tener como objetivos únicamente a aquellas personas que hablaban inglés y, al cabo de un tiempo, empezamos a detectar este tipo de llamadas en otros idiomas, entre los que se encontraba el español.

En la mayoría de casos, la finalidad del atacante es asustar al receptor de la llamada indicándole que su ordenador tiene importantes problemas. Por eso no tienen ningún problema en hacerse pasar por empresas tan conocidas como Microsoft o incluso por empresas de seguridad como la nuestra. Para tratar de justificar esta preocupación, el estafador solicita conectarse remotamente al sistema de la víctima usando aplicaciones legítimas como TeamViewer o similares.

Una vez dentro del sistema, el estafador no tarda en mostrar el registro de errores del sistema, errores que son habituales que sucedan y queden registrados, pero que muchos usuarios desconocen y se asustan al verlos. Seguidamente, el estafador propone contratar un servicio de soporte remoto para ayudar a resolver estos errores y los que se sucedan en el futuro mediante un pago por una cantidad importante. Este es el esquema básico de funcionamiento, pero a lo largo de los años los delincuentes han ido probando nuevas tácticas.

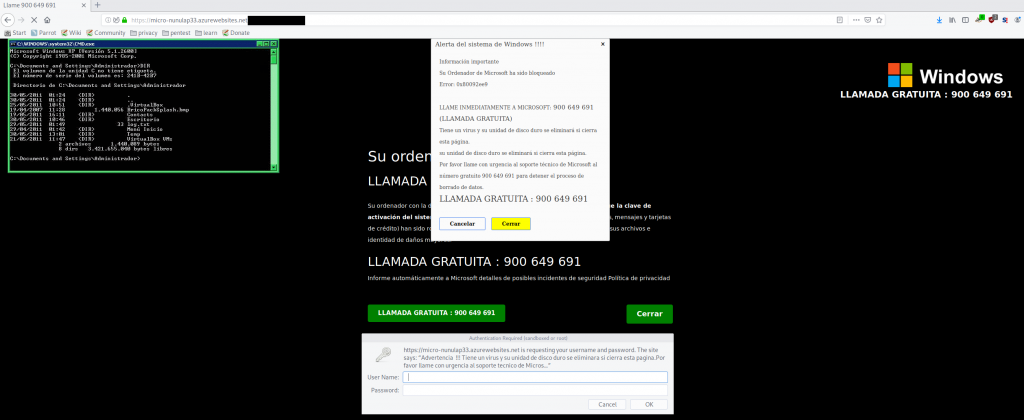

Entre los cambios o variantes que hemos observado con el paso del tiempo se encuentran las webs preparadas para mostrar errores y mensajes de alerta que se mostraban a los usuarios mientras navegaban por Internet. En esta variante, eran los usuarios los que llamaban preocupados al número de teléfono proporcionado, puesto que los mensajes mostrados alertaban de la pérdida de datos si no se seguían las instrucciones adecuadas.

Además, los usuarios de sistemas Windows no han sido los únicos objetivos de los estos estafadores, puesto que en varias ocasiones se han dirigido también a usuarios de dispositivos iOS como el iPhone o el iPad. Esto demuestra que tratan de incrementar sus beneficios apuntando a usuarios de diferentes sistemas operativos.

Unas de las variaciones más peligrosas de este tipo de estafas son aquellas que aprovechan la conexión en remoto con el dispositivo de la víctima para instalar un ransomware que cifra la información almacenada y solicita un rescate para poder recuperarla. Las primeras muestras de este tipo de ataques se observaron en 2016, y muy probablemente sean las que más peligro supongan cuando hablamos de este tipo de llamadas.

De hecho, hace unas semanas comentábamos el caso de BazaCall, un elaborado ataque que comenzaba con la recepción de un correo en el que se indica el pago de una suscripción a un servicio médico. La víctima llama preocupada al número de teléfono proporcionado y desde allí se le dirige a una web preparada para la ocasión desde la que puede acceder al apartado donde cancelar la suscripción. Sin embargo, lo que se descarga es un documento de Office que contiene macros maliciosas preparadas para descargar y ejecutar el tipo de malware que el delincuente quiera.

Conclusión

La mejor forma de estar protegido ante este tipo de estafas es conociendo su existencia y, tal y como ha hecho mi madre, cortar la llamada cuando intenten suplantar la identidad de una empresa conocida, especialmente si la persona que nos habla lo hace con un español muy mejorable o nos pide datos personales sin motivo aparente. Además, desde este blog seguiremos informando de la evolución de esta y otras muchas amenazas para que todos podamos estar alertados y evitar caer así en las trampas preparadas por los delincuentes.

Comentar

Lo siento, debes estar conectado para publicar un comentario.

Vengo recibiendo desde hace meses todos los días mensajes haciendo referencias a problemas técnicos x actividades sospechosas en mi correo electrónico y me dan el link para que ingrese y verifique identidad. De correos variados con nombres comunes. Les digo que me bloqueen, los insulto, etc etc. Respuestas muy breves les doy. Bloqueo. Y siguen.