UPS, otra empresa suplantada para propagar troyanos bancarios por SMS

Están siendo unos días intensos en lo que se refiere a la propagación de troyanos bancarios dirigidos especialmente a dispositivos móviles Android. Utilizando mensajes SMS para propagarse, estas amenazas tratan de engañar a los usuarios para que piensen que tienen que descargar una aplicación que les permita realizar el seguimiento de sus envíos, técnica que llevamos analizando desde finales de 2020 y que no ha dejado de crecer.

Nueva suplantación de identidad

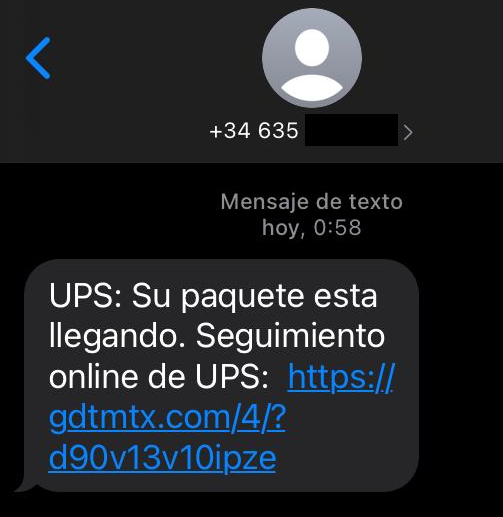

Tras haber observado que los delincuentes detrás de estas campañas habían suplantado a numerosas empresas de logística como Correos, DHL, FedEx o MRW y viendo el éxito obtenido, era esperable que las futuras campañas también utilizasen esta técnica para conseguir nuevas víctimas. Así pues, no nos hemos extrañado al ver que, durante las últimas horas, algunos usuarios han empezado a recibir SMS con mensajes similares al que vemos a continuación.

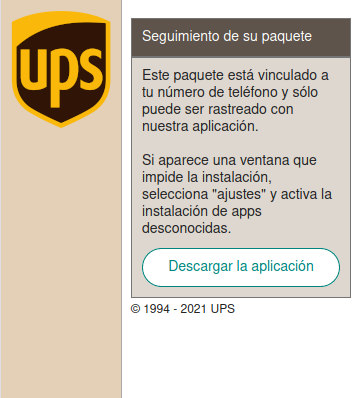

Si bien en anteriores ocasiones ya habíamos observado a los delincuentes usar el nombre de otras empresas de transporte como SEUR o NACEX en los mensajes SMS, al pulsar sobre el enlace proporcionado siempre se nos dirigía a una de las plantillas suplantando a las empresas ya mencionadas. Sin embargo, en esta ocasión nos encontramos con que los delincuentes sí que tenían preparada una nueva plantilla con la imagen de UPS, a la cual hemos tenido acceso gracias a la información proporcionada por investigadores como Daniel López y MalwareHunterTeam.

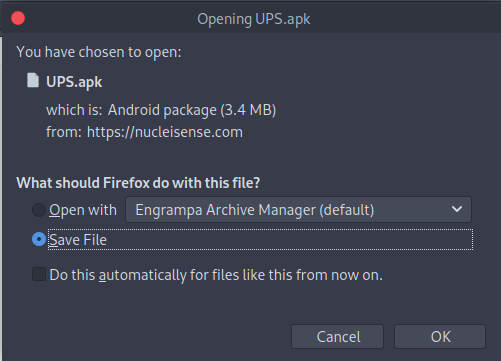

Esta plantilla se sumaría a las ya existentes y podría venir justificada tanto por la expansión de este tipo de amenazas a un mayor número de países como por la entrada en acción de otras familias de malware que están copiando las técnicas del troyano bancario FluBot viendo el éxito que ha obtenido durante los últimos meses. Sea cual sea el motivo, la finalidad de estas webs sigue siendo tratar de convencer a los usuarios que accedan a ella para que descarguen una aplicación maliciosa en sus dispositivos Android.

Similitudes y diferencias entre estos malware

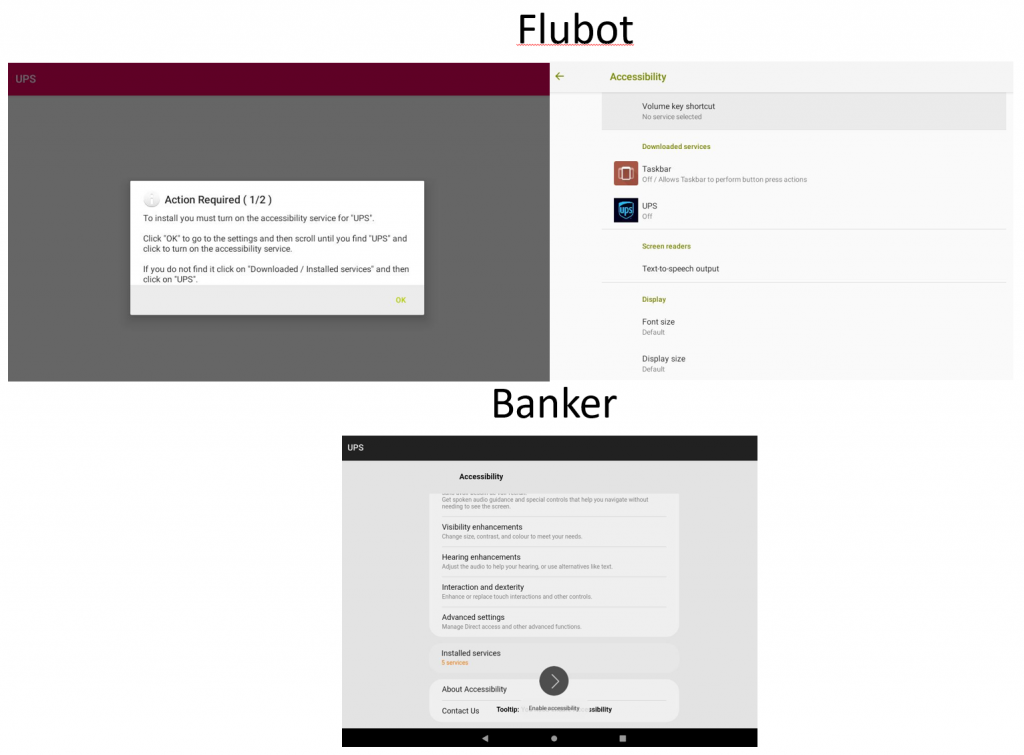

Al usar las mismas técnicas e incluso suplantar a la misma empresa de logística, es fácil confundir estas muestras y pensar que se tratan del mismo malware. Sin embargo, existen algunas diferencias que nos pueden ayudar a identificar a cada una de estas amenazas por mucho que su finalidad sea la misma.

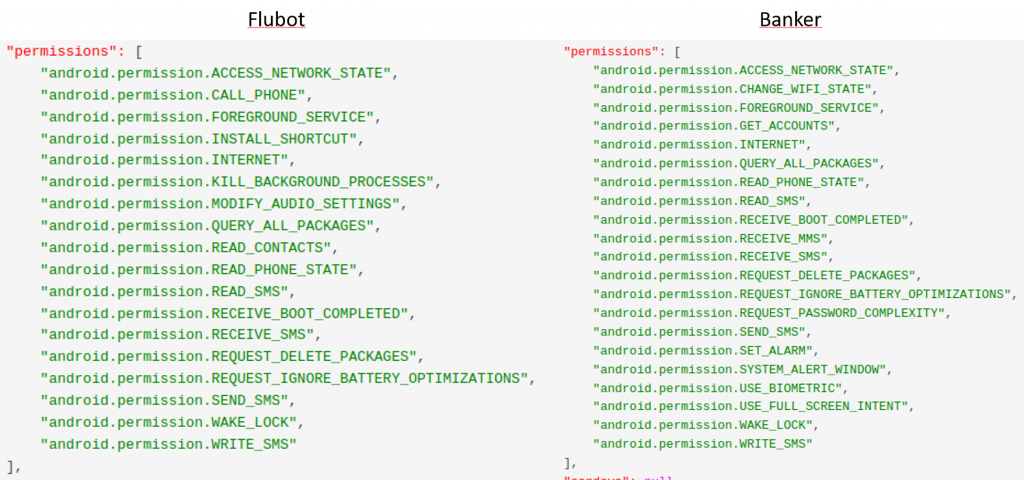

Se puede, por ejemplo, analizar el código de cada muestra y observar que FluBot tiene características únicas como las descubiertas por el investigador Alberto Segura, que comprobó que FluBot utiliza DNS sobre HTTPs desde Cloudfare para resolver los dominios utilizados. También podemos probar a ejecutar cada una de las muestras en un entorno controlado y ver cómo y qué tipos de permisos solicita, observando que permisos como el de Accesibilidad son solicitados por ambas muestras de malware (y por otras muchas familias de malware), pero que otros permisos varían.

Si profundizamos aún más en el tema de los permisos, veremos como estos difieren entre ambas muestras. La muestra correspondiente a FluBot añade algunos permisos más a los observados en la última versión analizada hace unos días y que ha empezado a propagarse por varios países que, hasta el momento, no eran objetivo de este malware. Por su parte, el otro troyano bancario también ha añadido algunos permisos con respecto a la versión más reciente descubierta hace también unos días.

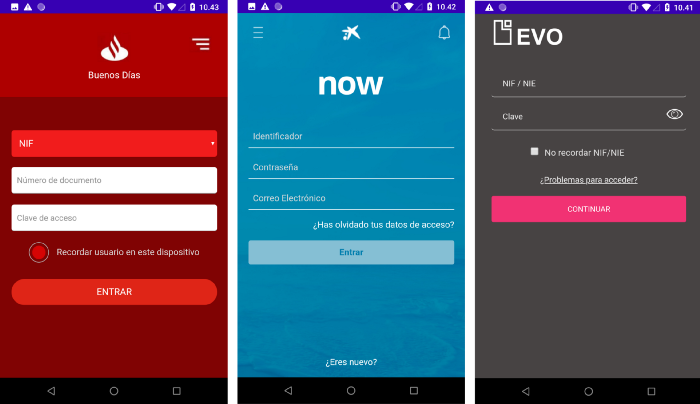

A pesar de esta diferencia en algunos de los permisos solicitados, el funcionamiento base sigue siendo el mismo. Una vez el troyano queda instalado en el dispositivo, quedará a la espera de que la víctima ejecute alguna de las aplicaciones de banca online que tenga registrada para, seguidamente, superponer una pantalla donde se solicitan las credenciales de acceso. De esta forma los delincuentes logran acceder a la cuenta bancaria de la víctima y proceden a realizar transferencias a otras cuentas controladas por ellos.

Sin embargo, que puedan acceder a la cuenta de la víctima no significa que puedan realizar transferencias sin problemas. Por ese motivo solicitan permisos que les permiten gestionar los SMS, interceptando así los mensajes que contienen los códigos de confirmación que aún siguen empleando muchas entidades bancarias como medidas de seguridad.

No obstante, solo con interceptar estos mensajes no es suficiente en algunos casos, especialmente en otros países donde se solicitan códigos generados por otras aplicaciones junto a una contraseña, autenticación biométrica o la utilización de un dispositivo específico para generar códigos de confirmación. De hecho, algunas entidades españolas han empezado a implementar algunas de estas medidas de seguridad durante los últimos meses, aunque aún quedan muchos usuarios de banca online vulnerables, algo de lo que van a seguir aprovechándose los delincuentes.

Es probable que algunos de los nuevos permisos solicitados por este tipo de amenazas en sus últimas versiones estén orientados a tratar de sortear medidas de seguridad mucho más robustas que el código de verificación enviado por SMS, aunque todavía es pronto para saberlo y debemos permanecer alerta analizando futuras versiones de este tipo de malware para confirmarlo o desmentirlo. Además, según infomra el investigador español @Farenain, los desarrolladores de FluBot estarían implementando medidas para detectar análisis automáticos y dificultar así el análisis de variantes futuras.

Conclusión

El impacto que ha tenido FluBot durante los últimos meses no ha pasado desapercibido por otras familias de malware que ahora tratan de copiar sus técnicas para conseguir un éxito similar. Esto, unido a la expansión de esta y otras amenazas parecidas por varios países, pone en riesgo los ahorros de muchos usuarios, especialmente los de aquellos que no apliquen ciertas medidas de seguridad básica en sus dispositivos como evitar descargar aplicaciones desde orígenes que no sean de confianza o no lleven a cabo la instalación de una solución de seguridad que detecte y elimine estas amenazas.