“Factura electrónica” El troyano bancario Mekotio regresa reutilizando un plantilla de correo reciente

La reutilización de plantillas de correo es algo que varios grupos de delincuentes realizan cuando ven que una campaña ha tenido éxito y quieren repetirlo. Lo hemos estado viendo durante los últimos meses en la propagación de troyanos bancarios para sistemas Windows con origen en América Latina, y esta tendencia no parece que vaya a desaparecer a corto plazo.

Factura electrónica del Gobierno de España

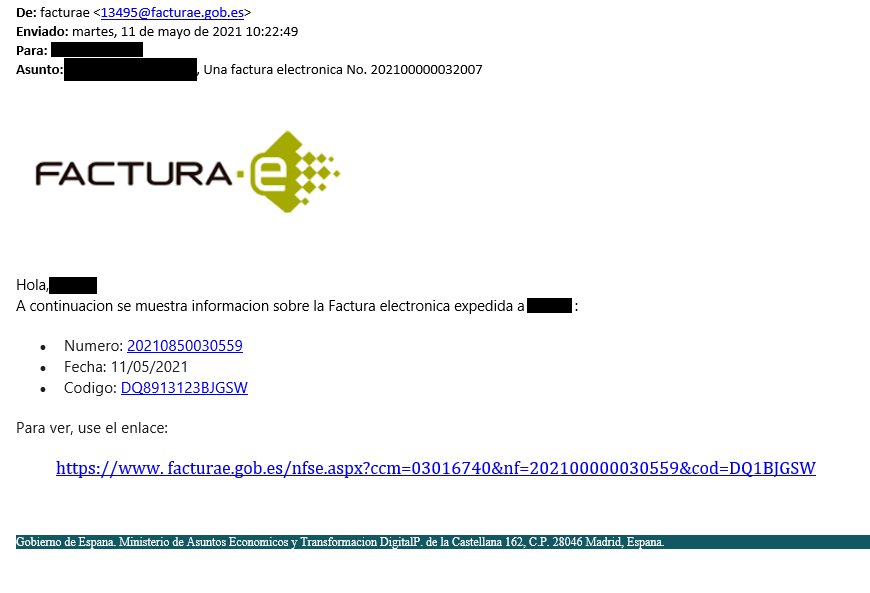

Cuando a finales de abril observamos como los delincuentes empezaron a usar una nueva plantilla para propagar sus troyanos bancarios no teníamos ninguna duda que, dependiendo del éxito que tuviera esa campaña, volveríamos a ver un correo similar en pocas semanas. Tal y como pensábamos así ha sido, viendo cómo se volvían a propagar correos prácticamente idénticos a los observados durante el mes pasado con la única diferencia del cambio de fecha.

A la hora de evitar caer en las trampas preparadas por los delincuentes debemos observar con detalle algunos puntos clave. Por ejemplo, si nos fijamos en el remitente al pie del correo, el enlace que aparece o incluso el logotipo utilizado, podríamos pensar que estamos ante un email legítimo enviado por el servicio de factura electrónica del gobierno de España.

Sin embargo, si nos paramos a analizar con detalle el enlace proporcionado vemos como la dirección a la que nos dirige no tiene nada que ver con la mostrada. Los delincuentes han comprometido una web ubicada en la India para alojar su malware, aunque en el enlace mostrado en el correo parezca que se nos va a redirigir a un sitio web oficial mantenido por el gobierno español.

Descarga y ejecución del troyano bancario

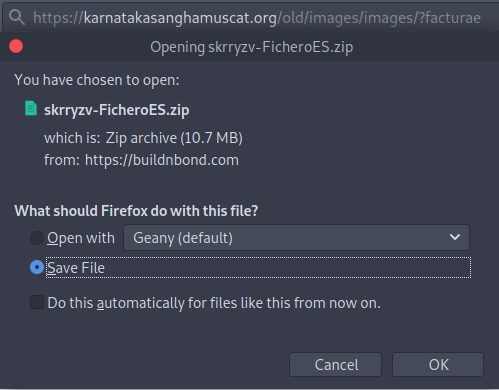

En caso de que el usuario pulse sobre el enlace proporcionado, será redirigido a ese enlace comprometido por los delincuentes y comenzará la descarga del archivo malicioso.

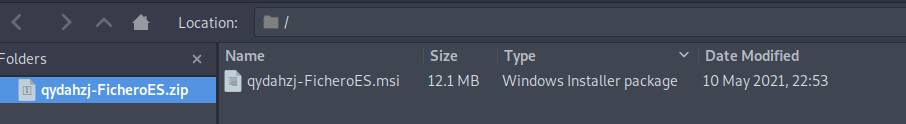

Tras descargar este archivo en el ordenador, el usuario puede pensar que la supuesta factura electrónica se encuentra dentro del archivo comprimido, pero si echamos un vistazo a su interior, comprobaremos como solamente contiene un fichero MSI. Los delincuentes asociados con las campañas de propagación de troyanos bancarios latinoamericanos suelen usar este tipo de archivos como fase inicial de su ataque para descargar los siguientes componentes.

En este caso, existen algunas diferencias con respecto a la cadena de infección tradicional en este tipo de troyanos. Tras ejecutar el fichero MSI no se contacta con una dirección remota controlada por los delincuentes, sino que es el propio archivo MSI el que contiene y vuelca al disco de la máquina infectada el troyano, el instalador de AutoHotkey y su intérprete. El MSI también contiene un descargador de ficheros pero no es utilizado de la forma habitual en esta ocasión, ya que la descarga se realiza en esta ocasión desde una dirección local.

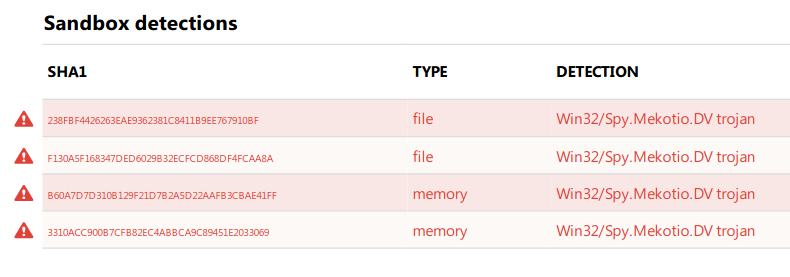

Esta amenaza es detectada por las soluciones de seguridad de ESET como el troyano bancario Mekotio.

Conclusión

A la hora de evitar caer en este tipo de trampas preparadas por los delincuentes conviene saber cuáles son las tácticas utilizadas. De esta forma podremos identificar plantillas de correos usadas en campañas anteriores e incluso ser capaces de reconocer nuevas campañas basándonos en las tácticas que hemos visto emplear previamente. Si además utilizamos una solución de seguridad capaz de detectar y eliminar estas amenazas, será difícil que los delincuentes puedan infectarnos con este malware.