Troyano bancario para Android se hace pasar por aplicación de Barceló

Las técnicas y ganchos que utilizan los delincuentes para tratar de conseguir nuevas víctimas no dejan de evolucionar, pues saben que deben actualizarse cada poco tiempo para poder engañar a un número suficiente de usuarios que haga rentable su actividad delictiva. En el caso de los troyanos bancarios dirigidos a dispositivos Android hemos visto numerosos ejemplos durante los últimos meses, destacando las campañas de entrega de paquetes. Sin embargo, también se están empezando a ver nuevos cebos como el que vamos a analizar hoy que, de tener éxito, podrían convertirse en tendencia en poco tiempo.

Descarga la app de Barceló

Gracias al aviso reciente del investigador MalwareHunterTeam hemos podido ver como los delincuentes están empezando a suplantar a Barceló, la popular empresa multinacional española dedicada al sector turístico. Se trata de una aproximación novedosa por parte de los delincuentes, además en un momento idóneo para captar la atención de posibles víctimas que estén preparando sus vacaciones de verano, ahora que las restricciones provocadas por la pandemia de la COVID-19 empiezan a relajarse en muchos países.

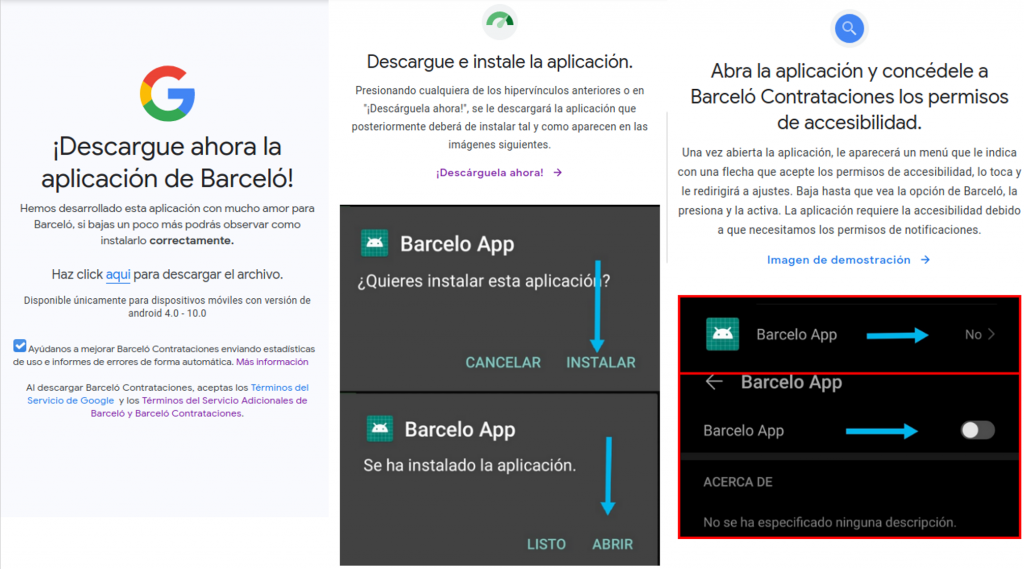

En el momento de redactar este artículo desconocemos el vector de ataque utilizado por los delincuentes para dirigir a sus víctimas a la web que han preparado para esta campaña, aunque, viendo la evolución reciente de las amenazas dirigidas a dispositivos Android, no nos extrañaría que se utilizasen mensajes SMS con un enlace adjunto. En cualquier caso, la web fraudulenta invita a descargar una supuesta aplicación de Barceló, tal y como vemos a continuación.

Como vemos, los delincuentes se han tomado la molestia de explicar paso por paso la instalación de esta aplicación y cómo concederle permisos especiales como el de Accesibilidad. Al conseguir este permiso la aplicación maliciosa puede realizar toda una serie de operaciones que ponen en riesgo la información privada de la víctima, pudiendo, entre otras cosas, leer y enviar SMS u obtener los contactos almacenados en el dispositivo.

Además, la aplicación también solicita permiso para estar ejecutándose constantemente en segundo plano. De esta forma, puede monitorizar todo lo que hace el usuario y, en el caso de los troyanos bancarios, detectar cuándo se accede a una web bancaria o se ejecuta una aplicación de banca online para superponer pantallas que suplanten a las originales y obtener así las credenciales de acceso. Por último y como forma de despistar al usuario, se ejecuta un supuesto análisis del dispositivo donde se indica que no se han encontrado aplicaciones dañinas.

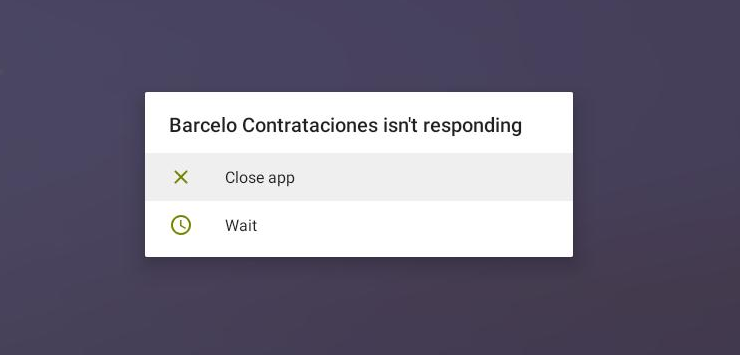

Si el usuario intenta ejecutar la aplicación se encontrará con un mensaje indicando que la app no responde. Es posible que el usuario intente seguidamente desinstalarla, pero se encontrará con que no puede hacerlo de la forma habitual, ya que el permiso de Accesibilidad concedido durante la instalación impide realizar una desinstalación y es necesario realizar unos pasos previos.

En lo que respecta al troyano bancario propiamente dicho, es un derivado de las familias BankBot/Anubis/Cerberus, tan común desde hace años debido al código abierto de este malware, que ha sido adaptado por muchos grupos de ciberdelincuentes para sus actividades maliciosas. Las soluciones de seguridad de ESET detectan esta amenaza como una variante de Android/TrojanDropper.Agent.IBA.

Revisando la suplantación

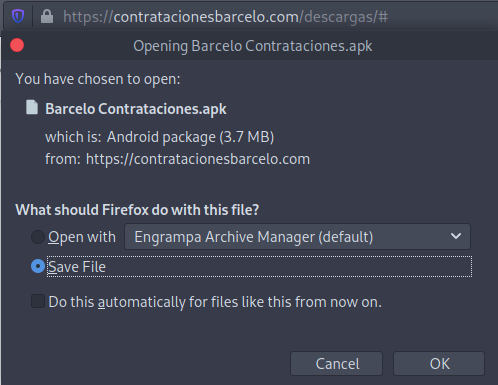

Al ver la web que se ha preparado para la descarga de la aplicación, no cabe duda de que los delincuentes se han tomado muchas molestias para que sea lo bastante convincente como para que los usuarios que accedan a ella no sospechen que se encuentran ante una suplantación. De hecho, incluso han registrado un dominio que puede pasar, a simple vista, por uno legítimo perteneciente a esta empresa, cuando en la mayoría de los casos analizados durante los últimos meses los delincuentes comprometían webs legítimas para alojar sus aplicaciones maliciosas.

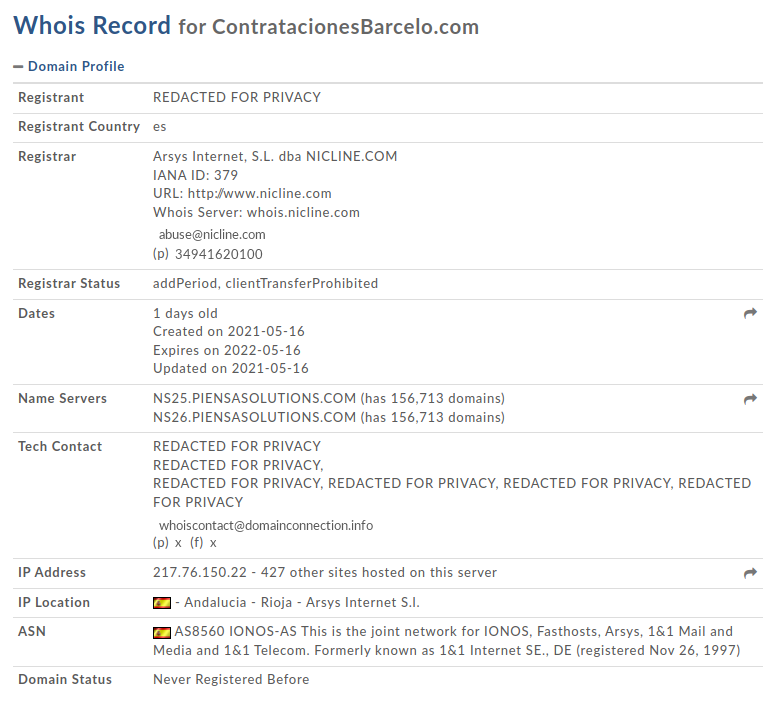

Revisando la información de este dominio observamos detalles interesantes como su reciente creación, claro indicativo de que nos encontramos ante una web fraudulenta. Además, como nota curiosa vemos que los delincuentes han alojado la web fraudulenta en un servidor en España cuando es más frecuente ver que utilizan servicios de alojamiento de dominios que proporcionan poca información y que normalmente se ubican en países cuya legislación hace difícil solicitar su cierre.

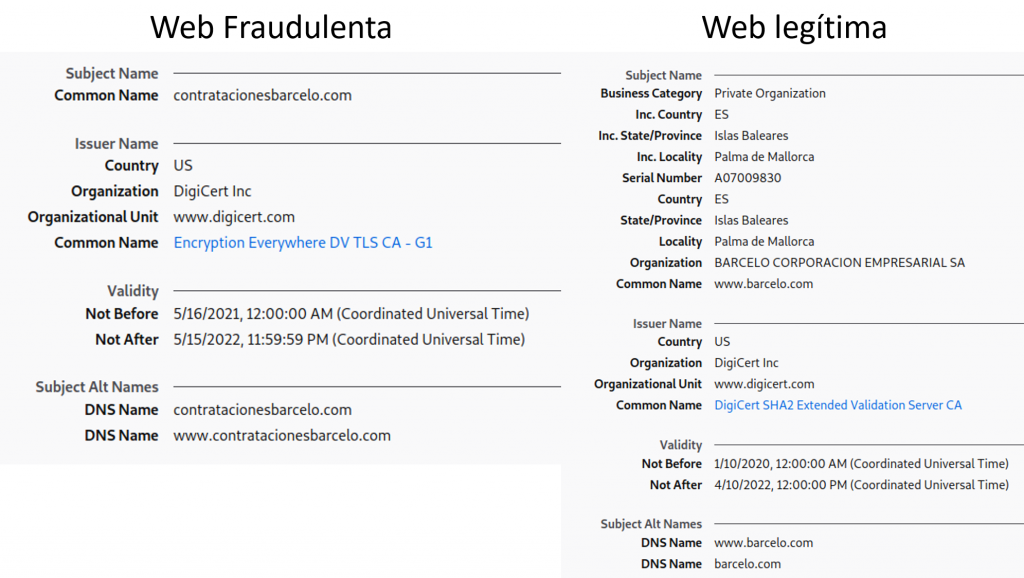

Además, si bien ya no es extraño ver como las webs fraudulentas suele contar con un certificado de seguridad, este suele solicitarse a alguna autoridad de certificación que los ofrezca de forma gratuita como Let’s Encrypt. Sin embargo, los delincuentes han optado en este caso por utilizar la misma organización emisora de certificados que la web legítima de Barceló, aunque, como vemos en la imagen a continuación, los datos proporcionados por la información relacionada con el certificado son bastante escasos si los comparamos con la web oficial.

Es posible que los delincuentes hayan optado por esta opción para tratar de mantener activa la web el mayor tiempo posible y tratar así de conseguir un elevado número de víctimas, aunque debido a la novedad del gancho utilizado falta comprobar qué tan efectivo resulta.

Conclusión

Sin duda estamos ante una muestra interesante, no tanto por el malware en sí, sino por la forma que tiene de convencer a sus víctimas para instalarlo. Tras varios meses en los que los mensajes avisando de la llegada de paquetes han sido la tónica, es posible que otros delincuentes también quieran obtener su trozo del pastel innovando en las técnicas usadas.

No obstante, si seguimos los consejos habituales y evitamos pulsar sobre enlaces no solicitados, descargar aplicaciones desde webs que no sean de confianza e instalamos una solución de seguridad que sea capaz de detectar y eliminar estas amenazas, es muy poco probable que nos veamos afectados por malware de este tipo en nuestro dispositivo.