SMS con supuesto envío de Asics usado para instalar troyano bancario en Android

Llevamos varios meses observando cómo los delincuentes están aprovechando el envío de SMS con la excusa de entregar paquetes para propagar sus amenazas. Es una táctica que, por desgracia, les ha funcionado muy bien, con miles de usuarios en España y otros países cayendo en esta trampa. Por ese motivo, no nos extraña ver cómo se siguen enviando este tipo de mensajes, mensajes como el que vamos a analizar a continuación y que utiliza a una conocida marca deportiva como gancho.

Entrega del paquete

Desde que analizamos la primera de este tipo de campañas a finales del pasado mes de diciembre, hemos visto como los delincuentes han suplantado a todo tipo de empresas de logística y comercios online para tratar de convencer al receptor de sus mensajes SMS para que pulse sobre el enlace proporcionado.

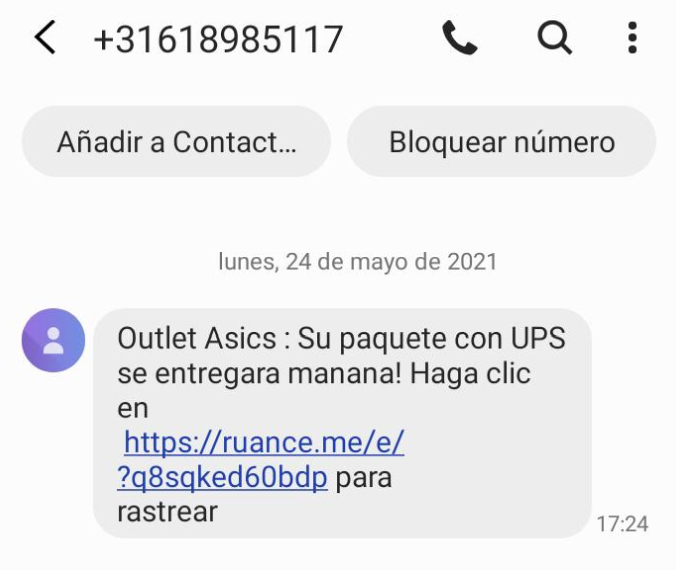

En esta ocasión, los delincuentes usan el nombre de una conocida marca de ropa deportiva y zapatillas para tratar de llamar la atención, indicando también a un transportista e incluyendo un enlace desde donde, supuestamente, realizar el seguimiento del envío.

Tan solo con recibir este mensaje ya podemos revisar varios puntos que pueden hacernos sospechar que estamos ante un intento de engaño. Para empezar, si no hemos realizado ningún pedido a esta empresa, lo normal es descartar este mensaje, especialmente si nos fijamos en el número de teléfono que lo envía y que se corresponde con un teléfono holandés. Tampoco el enlace proporcionado parece tener relación alguna con la empresa que se menciona, y aunque los delincuentes también pueden registrar dominios parecidos para tratar de ser más convincentes, lo normal es que se aprovechen de webs vulnerables para comprometerlas y alojar ahí sus amenazas.

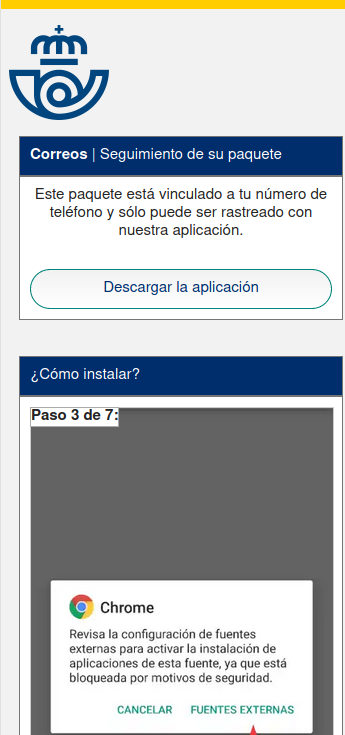

En esta ocasión vemos cómo, a pesar de que en el mensaje se mencionaba a la empresa UPS como la responsable de realizar la entrega, en la web a la que se nos redirige aparece el logotipo y los colores corporativos de Correos España. Esta plantilla ha sido utilizada recientemente y es una de las tantas con las que cuentan los delincuentes para suplantar tanto a empresas de logística internacionales como a empresas locales de cada país.

Tal y como vemos en la imagen, los delincuentes tratan de asegurarse de que el usuario que acceda a la web descargará y permitirá la instalación de la app maliciosa. Debido a las medidas de seguridad implementadas en Android, realizar estos pasos es esencial para instalar cualquier aplicación descargada desde fuentes que no estén consideradas como de confianza, aunque muchos usuarios no dudan en realizar estos pasos y terminan infectando sus dispositivos.

Descarga e instalación de la falsa app

Este tipo de campañas están dirigidas a usuarios de dispositivos Android y por eso se les invita a descargar una supuesta aplicación de seguimiento de sus envíos. En dispositivos iOS no es habitual instalar aplicaciones desde fuera de la App Store de Apple, y por ese motivo, cuando alguien accede desde un dispositivo como un iPhone a estos enlaces, en lugar de mostrarse la web suplantando a la empresa de logística, se suele mostrar otro tipo de contenido que trata de convencer al usuario para que introduzca datos personales y los de su tarjeta de crédito.

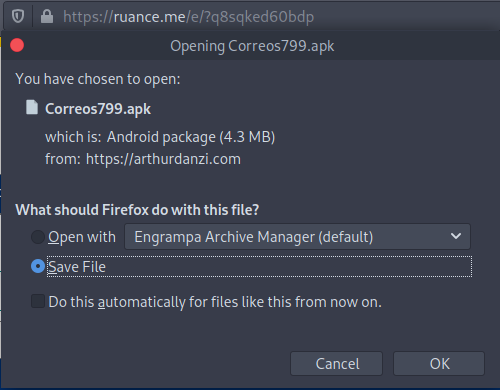

En esta ocasión y simulando que nos conectamos desde un dispositivo Android vemos como, tras pulsar sobre el botón indicado, empieza la descarga de la aplicación desde otro sitio web comprometido y controlado por los atacantes.

Tanto el nombre de la app como los iconos usados una vez instalada se corresponden con los de la empresa suplantada. De esta forma, la víctima piensa que todo este procedimiento es legítimo y que realmente está instalando una aplicación que le permitirá realizar los seguimientos de sus pedidos.

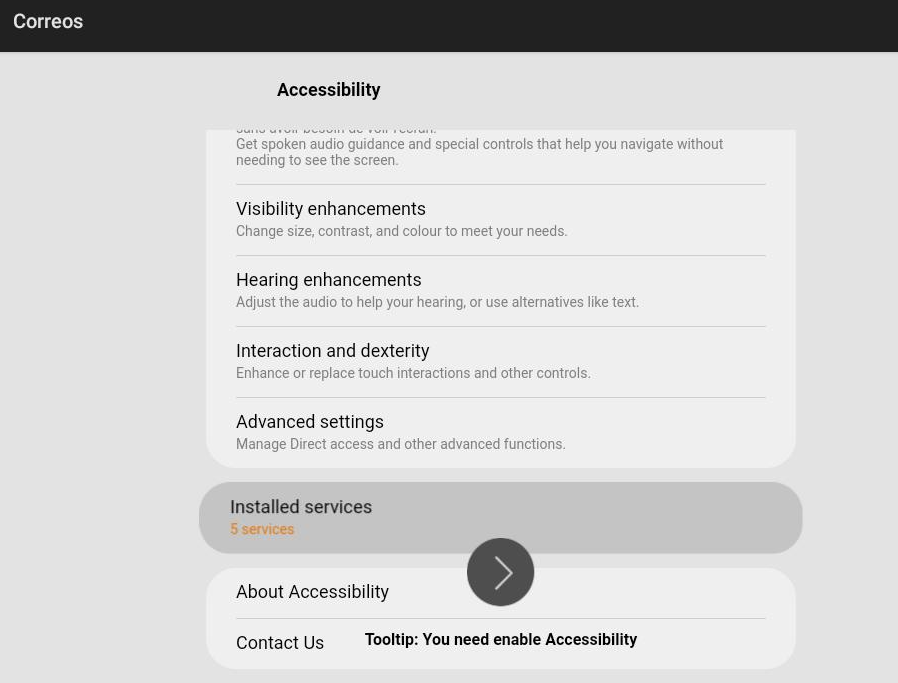

No obstante, aún queda un paso muy importante necesario para que esta aplicación maliciosa consiga tomar el control del dispositivo o, más concretamente, de aquellos servicios que interesan a los delincuentes. Desde hace ya algún tiempo, los delincuentes tratan de conseguir que sus víctimas le otorguen permisos de accesibilidad a sus aplicaciones porque de esta forma consiguen tomar el control de servicios necesarios para realizar las acciones maliciosas, servicios que incluyen, por ejemplo, registrar las pulsaciones, tomar el control del envío y recepción de los SMS, ejecutar servicios en segundo plano o la superposición de pantallas usadas para suplantar las apps de banca online que estén instaladas en el dispositivo.

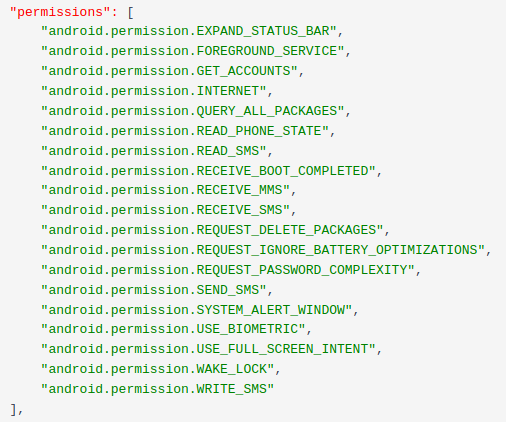

Respecto a los permisos obtenidos por esta aplicación una vez ha sido instalada en el dispositivo, vemos alguna diferencia con respecto a casos anteriores pero que conserva los necesarios para realizar el robo de credenciales que caracteriza a este tipo de troyanos bancarios y seguir propagándose mediante el envío de SMS.

En esta ocasión estaríamos ante una variante derivada de TeaBot, troyano bancario para Android aparecido a principios de año y que ha cambiado su táctica inicial para imitar a la de FluBot, una vez se ha comprobado su éxito. Por su parte, las soluciones de seguridad de ESET detectan esta amenaza como una variante del troyano bancario Android/TrojanDropper.Agent.ICM.

Conclusión

Observamos pocos cambios destacables con respecto a campañas similares analizadas hace unas semanas, si bien los delincuentes siguen tratando de perfeccionar tanto las técnicas usadas para convencer a los usuarios para que instalen sus aplicaciones como las propias apps para hacerlas más difíciles de detectar, algo que no han conseguido, puesto que siguen pudiendo bloquearse y eliminarse con una efectiva solución de seguridad.