FluBot se actualiza e incorpora nuevos países en su lista de objetivos

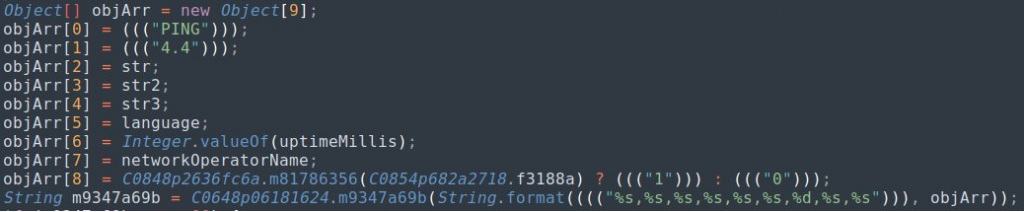

Siendo una de las amenazas más destacadas de lo que llevamos de año, no es de extrañar que los delincuentes detrás de su desarrollo sigan incorporando novedades y usuarios de otros países como objetivos. De hecho, en los últimos días hemos observado como el troyano bancario para dispositivos Android FluBot se ha actualizado dos veces hasta alcanzar la versión 4.4, con novedades como las que vamos a revisar a continuación.

Nueva versión con nuevos objetivos

Viendo el éxito que ha estado obteniendo el malware FluBot y otros que han copiado sus técnicas, en varios de los países donde se ha ido propagando no es de extrañar que sus creadores sigan desarrollando versiones para tratar de hacer su amenaza más indetectable y, de paso, seguir expandiéndose por nuevas regiones. De hecho, en pocos días hemos visto cómo han actualizado su versión primero a la 4.3 y, posteriormente, a la 4.4 gracias sobre todo a los análisis realizados por el investigador español Alberto Segura.

Siendo España el primer país en el que detectamos esta amenaza a mediados de diciembre de 2020, resulta interesante observar que los delincuentes han ido añadiendo otros países como objetivo. Las inclusiones de nuevos países pueden observarse de forma rápida si echamos un vistazo a la parte del código de este malware donde aparecen los prefijos telefónicos de varios países. En las muestras recientes hemos visto como los delincuentes han añadido países como Argentina, Irlanda o a nuestros vecinos portugueses.

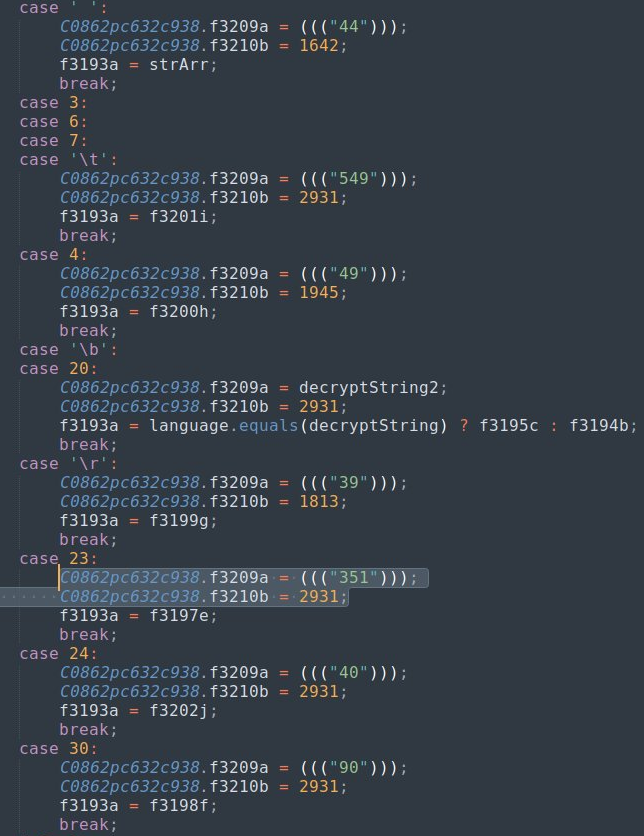

También se puede comprobar si se ha añadido algún nuevo país a la lista de objetivos revisando los idiomas incorporados, aunque esto no resulta tan efectivo como comprobar los prefijos telefónicos, puesto que hay varios idiomas como el inglés, el español o, en este caso, el portugués que se hablan en varios países.

Características de esta versión

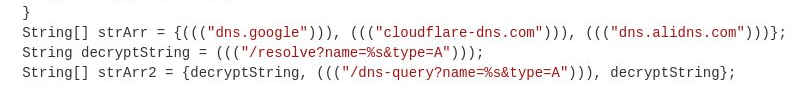

En lo que respecta a las novedades destacables encontradas en estas nuevas versiones de FluBot, no parece que sus desarrolladores hayan realizado grandes cambios. Seguimos viendo, por ejemplo, como utilizan una resolución DNS sobre HTTPS (DoH) y ahora incorporan el Alidns además de los ya observados con anterioridad pertenecientes a Google y Cloudfare.

En lo que respecta al servicio de logística suplantado, todo apunta que se está usando mayoritariamente la falsa aplicación de DHL. Recordemos que, a pesar de usar el nombre e imagen de una empresa en concreto, los mensajes SMS que son usados como gancho para intentar que las víctimas descarguen estas aplicaciones maliciosas pueden tener cualquier excusa llamativa, sin mencionar directamente a la empresa de transporte encargada de entregar el supuesto paquete.

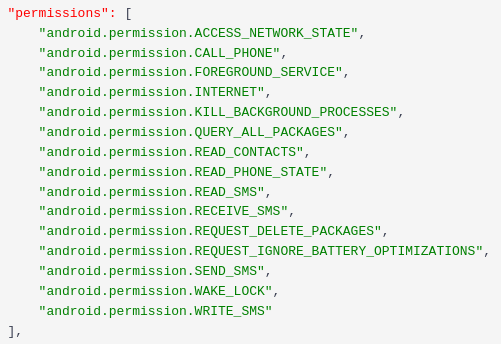

Por último, los permisos que solicita la aplicación maliciosa al instalarse, además del consabido permiso de Accesibilidad, son los habituales para poder realizar sus acciones. Especialmente destacables son los relacionados con la obtención de los contactos de la libreta de direcciones del teléfono y la posibilidad de enviar SMS, lo que permite a esta amenaza para seguir propagándose. Así mismo, también son importantes los permisos que permiten su ejecución en segundo plano y la lectura de mensajes SMS para interceptar los códigos de verificación enviados por las entidades bancarias para autorizar las transferencias de dinero.

En cualquier caso, estas nuevas versiones de FluBot son detectadas sin problemas por las soluciones de seguridad de ESET como una variante de Android/TrojanDropper.Agent.ICZ, por lo que los usuarios que tengan sus dispositivos Android protegidos no se verán afectados por este malware.

Conclusión

Tras revisar estas nuevas versiones de FluBot vemos como los responsables de su desarrollo siguen adelante con sus intenciones de conseguir nuevas víctimas en nuevos países en los que, hasta ahora, no se habían fijado. Por ese motivo es importante seguir la evolución de este malware que tantos problemas ha causado ya en España y en otros países para poder estar prevenidos, evitando descargar aplicaciones desde repositorios no oficiales, otorgarles permisos excesivos y protegiendo nuestro dispositivo con una solución de seguridad que pueda detectar esta y otras amenazas.