Nueva app maliciosa suplanta a MRW para propagar troyanos bancarios en Android

La suplantación de empresas de logística ya se ha convertido en algo habitual por parte de los grupos de delincuentes, en especial por aquellos que se dedican a propagar troyanos bancarios dirigidos a usuarios de Android. Llevamos varios meses revisando estas campañas desde que empezáramos a detectarlas a mediados de diciembre de 2020, y desde entonces varias son las familias de amenazas que se han subido al carro a la hora de usar esta estrategia.

Suplantación de MRW

Como ya hemos indicado en anteriores ocasiones, que estas amenazas se propaguen haciéndose pasar por empresas de logística les ha funcionado muy bien durante los últimos meses. El listado de las empresas suplantadas es amplio y varía en cada país, y se han observado en España casos donde se utilizaba el nombre e imagen de Correos, DHL, Fedex, UPS o, como en esta ocasión, MRW (muestra descubierta por el investigador MalwareHunterTeam).

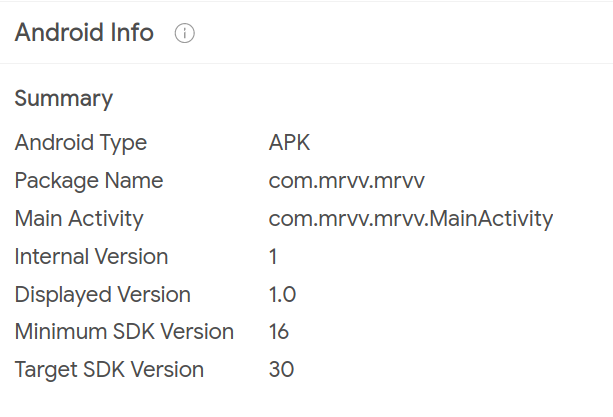

Si observamos la imagen vemos como los delincuentes vuelven a utilizar el logo de esta conocida empresa de logística para el icono usado por la aplicación. Respecto a cómo se termina instalada en el móvil de la víctima, se sigue utilizando la eficaz técnica de enviar mensajes SMS con un enlace que redirige a una web preparada por los delincuentes desde donde se descarga la aplicación maliciosa y que suplanta la identidad de esta empresa de logística.

En lo que respecta a la aplicación, observamos como los delincuentes han utilizado un nombre parecido a la real para intentar pasar por una app legítima, y lo han hecho de una forma sencilla, sustituyendo la W por dos VV.

Permisos y ejecución del malware

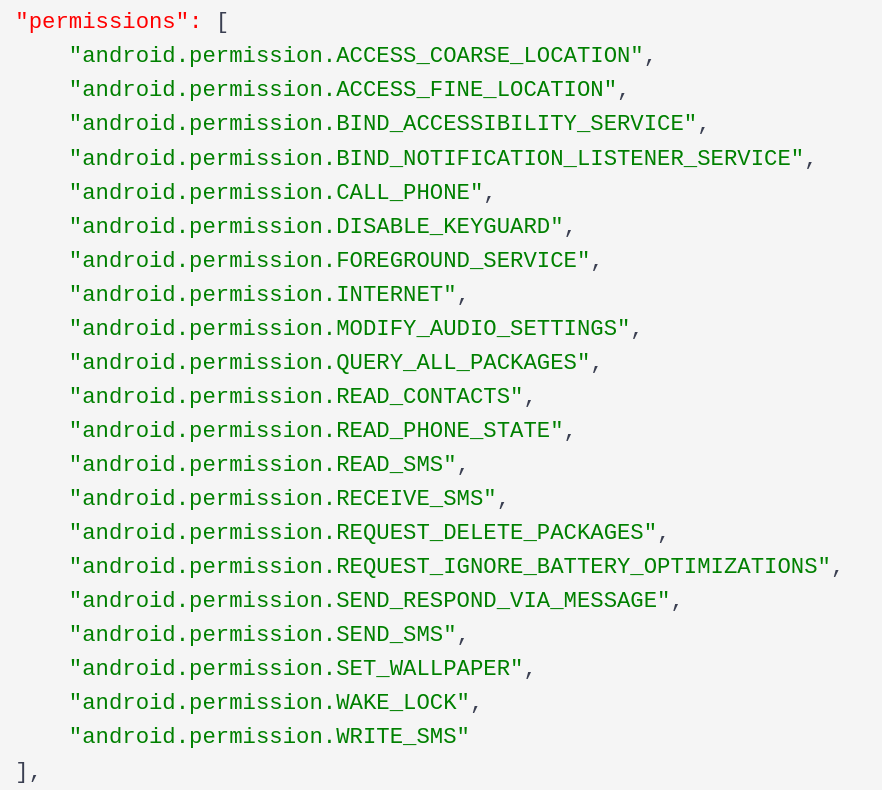

Al utilizar el método de envío de mensajes SMS para propagarse, no es extraño que el envío de este tipo de mensajes sea algo que solicite esta aplicación maliciosa. De hecho, solicita muchos más permisos, entre los que encontramos también los de recibir y leer SMS (usados para interceptar los códigos de validación de transferencias enviadas por las entidades bancarias) o los de lectura de contactos para seguir propagándose mediante los ya comentados mensajes SMS.

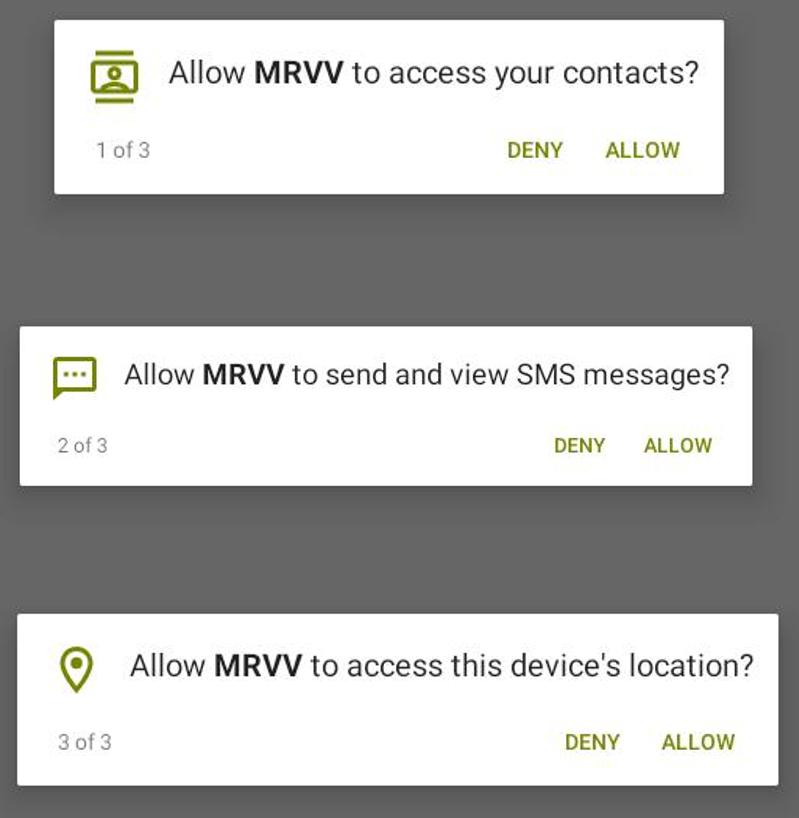

Algunos de estos permisos se solicitan durante la instalación de la aplicación en el dispositivo de la víctima, tal y como podemos ver en la imagen a continuación. Resulta curioso que pida el permiso para conocer la ubicación del dispositivo, aunque puede servir como complemento para saber a qué entidades bancarias puede conectarse la víctima según el país y tener preparadas así las plantillas correspondientes que se superpongan sobre la app legítima del banco.

También podría ser que los delincuentes filtren el envío de mensajes a usuarios del mismo país, algo que en campañas anteriores protagonizadas por otras amenazas similares hemos comprobado que no siempre se realiza, con usuarios de diferentes países o incluso continentes recibiendo mensajes entre sí.

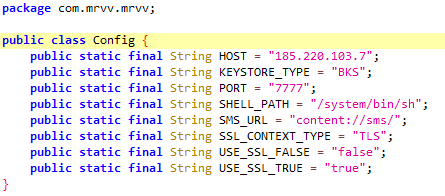

Revisando este malware, nuestro compañero y experto en amenazas dirigidas a Android, Lukas Stefanko, ha averiguado que los datos obtenidos del dispositivo infectado se envían a un centro de mando y control ubicado en Islandia con la IP 85[.]220.103[.]7.

Sabemos por análisis anteriores que los delincuentes utilizan estos centros de mando y control para recopilar información de los dispositivos de sus víctimas y usarlos para seguir propagando este tipo de amenazas. No obstante, no debemos olvidar que estas familias de troyanos bancarios se encuentran en constante evolución y, por ejemplo FluBot, una de las más destacadas recientemente, se actualizó a la versión 4.5, tal y como alertó el investigador español Alberto Segura hace poco.

Por su parte, las soluciones de seguridad de ESET detectan esta amenaza como una variante del troyano Android/Spy.Agent.BRO.

Conclusión

A pesar de venir alertando acerca de estas amenazas desde hace más de medio año, aún hay usuarios que siguen cayendo en este tipo de trampas. Conviene, por tanto, recordar la importancia de evitar descargar aplicaciones desde repositorios no oficiales o que no sean de total confianza, e instalar un software de seguridad en nuestro dispositivo Android para evitar que se vea afectado por amenazas de este tipo.