“Nuevo mensaje de voz”. El malware FluBot se actualiza con una táctica diferente para conseguir nuevas víctimas

Los troyanos bancarios dirigidos a usuarios de Android siguen siendo tendencia, algo que hemos venido observando desde hace meses, especialmente con todas las campañas que utilizaban la supuesta entrega de paquetes mediante conocidos servicios de logística como gancho. Ahora, uno de sus mayores exponentes, el malware FluBot, regresa con una versión actualizada que cambia de temática.

Nuevo mensaje de voz

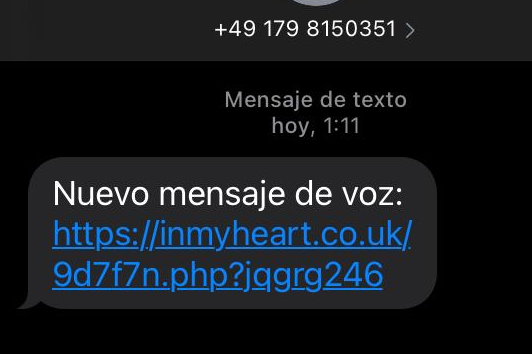

A finales de la semana pasada empezaron a recibirse nuevos SMS con un texto indicando que teníamos pendiente de escuchar un mensaje de voz, adjuntando para ello un enlace. Si bien la utilización de esta táctica es nueva en lo que respecta a su uso por parte del troyano bancario para Android FluBot, no lo es a la hora de ser usada como cebo por otras amenazas, ya que se han analizado otros casos de malware que han utilizado un gancho similar desde hace más de una década.

Como vemos en la captura del SMS recibido, este ha sido enviado desde un teléfono alemán, lo cual no es extraño viendo como se ha estado expandiendo FluBot durante los últimos meses por varios países, tanto dentro como fuera de Europa. Los delincuentes utilizan los teléfonos infectados para seguir propagándose mediante SMS y no les parece importar demasiado que el envío de estos mensajes se realice a países diferentes de donde reside la víctima. Esto puede suponer un gasto considerable para el usuario dependiendo de la tarifa de la que disponga, ya que el envío internacional de este tipo de mensajes suele ser bastante elevado.

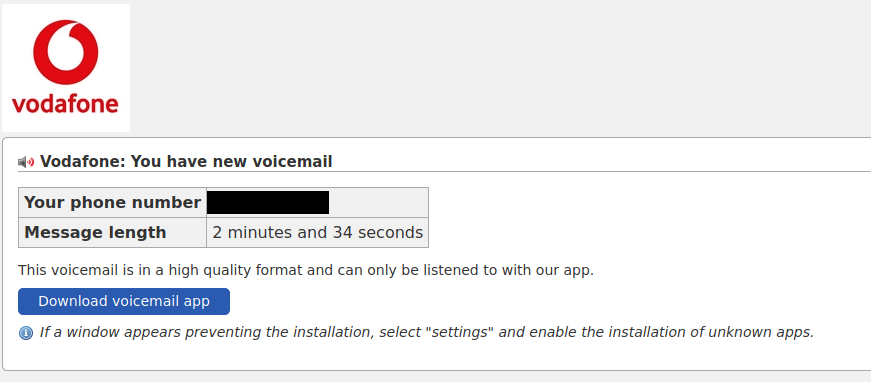

Si el usuario que recibe este SMS tiene curiosidad por saber el contenido de este falso mensaje de voz y pulsa sobre el enlace proporcionado por los delincuentes, será redirigido a una web preparada por los delincuentes donde se mostrará lo siguiente:

En esta sencilla web se muestra el número de teléfono de quien ha recibido el mensaje, obtenido de la lista de contactos de alguna de las víctimas de este malware y añadido a la base de datos de los delincuentes. Además, se muestra la longitud del supuesto mensaje de voz e incluso se ha añadido el logotipo de una conocida empresa de telecomunicaciones para tratar de hacer este engaño más creíble.

Pero el elemento más importante de esa web es el botón que nos invita a descargar la aplicación que, supuestamente, nos permitirá escuchar este mensaje de voz y que, de pulsarlo, descargará en nuestro dispositivo un instalador apk con el nombre Voicemail.apk.

Instalación de la aplicación maliciosa

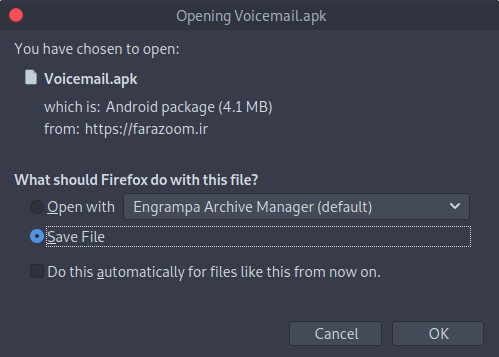

Una vez el usuario descarga esta aplicación en su dispositivo móvil debe proceder a instalarla de forma manual, puesto que al haber sido descargada desde un repositorio no oficial, Android impide que la instalación se realice de forma automática precisamente como medida de seguridad. Para ello, el usuario debe autorizar la instalación de aplicaciones desde orígenes desconocidos y conceder los permisos pertinentes que le sean solicitados.

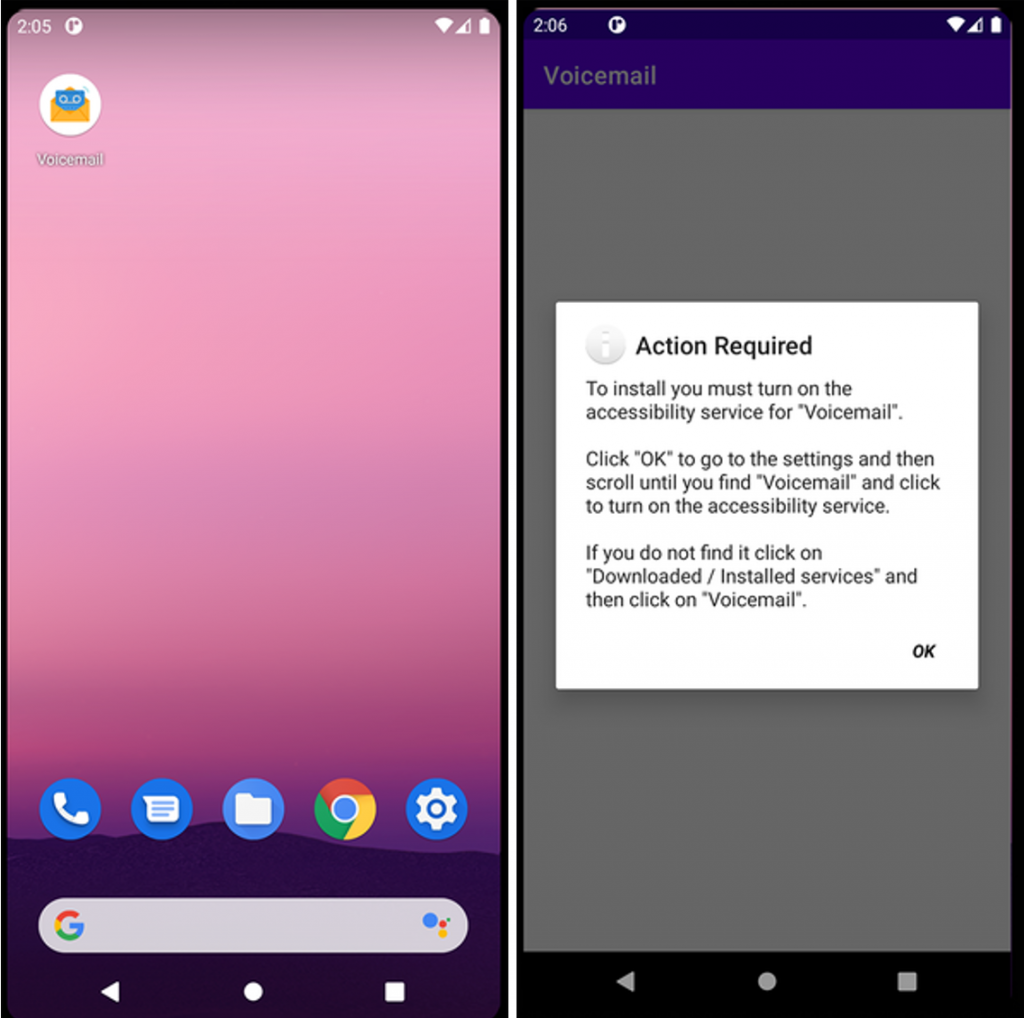

Entre todos los permisos que pueden solicitar las aplicaciones, el que más suelen pedir estas apps maliciosas suele ser el de accesibilidad, ya que les permite controlar el dispositivo como si lo estuviera haciendo el usuario legítimo. De esta forma, se conceden a la aplicación permisos adicionales de forma automática como el que le permite establecerse como aplicación por defecto para la lectura y envío de SMS u obtener el listado de los contactos, entre otros.

Además, el permiso de Accesibilidad también es utilizado para evitar que el usuario del dispositivo infectado pueda eliminar el malware de forma sencilla y para monitorizar el uso del dispositivo, algo que en este caso se utiliza para superponer pantallas fraudulentas cuando las aplicaciones objetivo de los delincuentes son ejecutadas para proceder a robar las credenciales de acceso. Normalmente las aplicaciones objetivo de los delincuentes son las relacionadas con la banca online, pero en esta versión se añaden también aquellas relacionadas con criptomonedas e incluso Gmail.

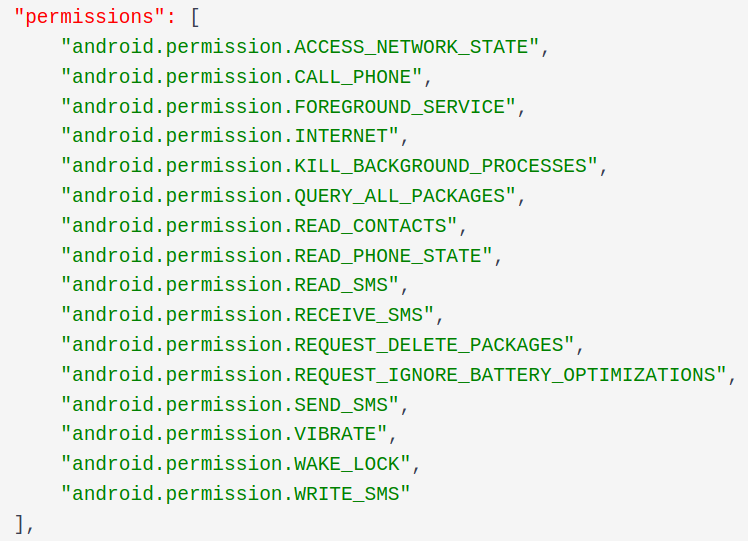

En lo que respecta a los permisos adquiridos por esta nueva versión de FluBot, vemos que la mayoría de ellos son los mismos que en versiones anteriores y no se observa un cambio sustancial en el funcionamiento del malware.

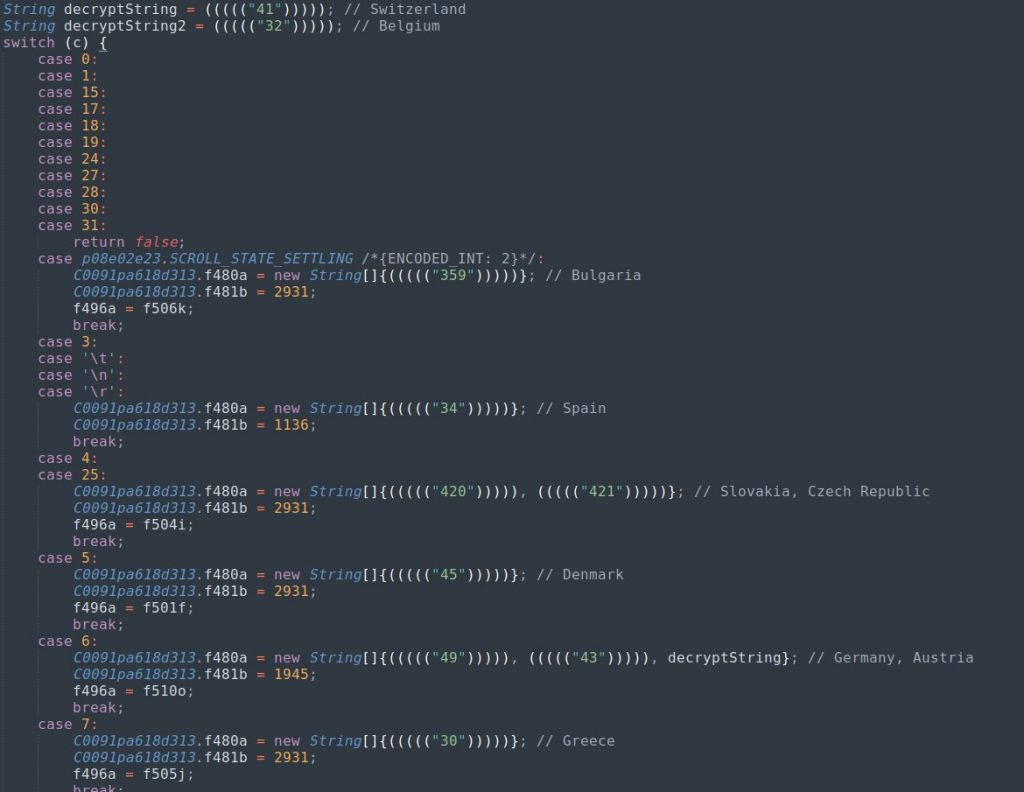

Algo que sí ha cambiado, según indica el investigador español Alberto Segura, son los países que FluBot tiene como objetivo, reincorporando a países que ya habían estado en su lista y añadiendo nuevos como Austria y Suiza. Con estas dos incorporaciones los delincuentes ya tienen entre sus objetivos prácticamente a todos los países europeos, aunque aún falta por ver en cuál de ellos tiene un mayor éxito durante las próximas semanas.

La capacidad de este malware de seguir propagándose de forma automática aprovechando sus capacidades de envío de SMS, así como la obtención de los contactos de sus víctimas, es una de las características que hacen de FluBot y sus imitadores una amenaza especialmente peligrosa, puesto que es bastante probable que algunos de los de miles de usuarios que reciban estos mensajes en toda Europa y otros países terminen cayendo en la trampa e instalando estas aplicaciones maliciosas.

Conclusión

Ante esta versión actualizada de FluBot y el cambio de la táctica utilizada para tratar de conseguir nuevas víctimas debemos seguir aplicando los consejos de seguridad ya conocidos: evitar descargar aplicaciones desde fuentes que no sean de confianza, no otorgar permisos excesivos e instalar una solución de seguridad capaz de detectar y eliminar estas amenazas. Con esto nos podemos ahorrar más de un disgusto innecesario.